Das Unternehmen entwirft und entwickelt eine neue App. Das Entwicklerteam muss sicherstellen, dass nur mithilfe von Schlüsseln und verwalteten Identitäten auf den Speicher zugegriffen wird. Das Entwicklerteam möchte die rollenbasierte Zugriffssteuerung verwenden. Zum Testen wird ein geschützter unveränderlicher Speicher benötigt.

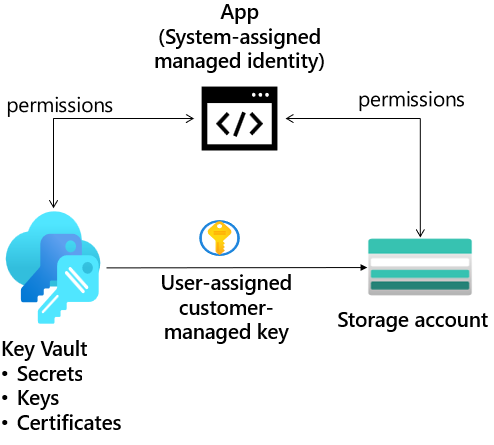

Architekturdiagramm

Qualifikationsaufgaben

- Erstellen eines Speicherkontos mit einer vom System verwalteten Identität.

- Sicherer Zugriff auf das Speicherkonto mit einem Schlüsseltresor und Schlüssel.

- Konfigurieren Sie das Speicherkonto, um kundenseitig verwaltete Schlüssel im Schlüsseltresor zu verwenden.

- Konfigurieren Sie eine zeitbasierte Aufbewahrungsrichtlinie und einen Verschlüsselungsbereich.

Übungsanweisungen

Erstellen eines Speicherkontos mit einer vom System verwalteten Identität.

- Geben Sie ein Speicherkonto für die Web-App an.

- Suchen Sie im Portal nach der Option Speicherkonten, und wählen Sie sie aus.

- Wählen Sie + Erstellen aus.

- Für Ressourcengruppe wählen Sie Neu erstellen. Geben Sie Ihrer Ressourcengruppe einen Namen, und wählen Sie OK aus, um Ihre Änderungen zu speichern.

- Geben Sie einen Speicherkontonamen an. Der Name muss eindeutig sein und die Anforderungen in Bezug auf die Benennung erfüllen.

- Wechseln Sie zur Registerkarte Verschlüsselung.

- Aktivieren Sie das Kontollkästchen Infrastrukturverschlüsselung aktivieren.

- Beachten Sie die Warnung: Diese Option kann nach dem Erstellen dieses Speicherkontos nicht mehr geändert werden.

- Klicken Sie auf Überprüfen + erstellen.

- Warten Sie, bis die Ressource bereitgestellt wurde.

-

Bereitstellen einer verwalteten Dienstidentität für die zu verwendende Web-App. Weitere Informationen zu verwalteten Identitäten.

- Suchen Sie nach Verwaltete Identitäten, und wählen Sie diese aus.

- Klicken Sie auf Erstellen.

- Wählen Sie Ihre Ressourcengruppe aus.

- Geben Sie Ihrer verwalteten Identität einen Namen.

- Wählen Sie Überprüfen und erstellen und dann Erstellen aus.

-

Weisen Sie der verwalteten Identität die richtigen Berechtigungen zu. Die Identität benötigt nur Lese- und Listencontainer sowie Blobs. Weitere Informationen zum Zuweisen von Azure-Rollen.

- Suchen Sie nach Ihrem Speicherkonto, und wählen Sie es aus.

- Wählen Sie das Blatt Zugriffssteuerung (IAM) aus.

- Klicken Sie auf Rollenzuweisung hinzufügen (Mitte der Seite).

- Suchen Sie auf der Seite Rollen für Auftragsfunktionen nach der Rolle Leser von Speicherblobdaten, und wählen Sie sie aus.

- Wählen Sie auf der Seite Mitglieder die Option Verwaltete Identität aus.

- Wählen Sie Mitglieder auswählen aus, in der Dropdownliste Verwaltete Identität wählen Sie die Option Benutzerseitig zugewiesene verwaltete Identität aus.

- Wählen Sie die verwaltete Identität aus, die Sie im vorherigen Schritt erstellt haben.

- Klicken Sie auf Auswählen, und dann auf Überprüfen und zuweisen der Rolle.

- Wählen Sie ein zweites Mal Überprüfen und zuweisen aus, um die Rollenzuweisung hinzuzufügen.

- Auf Ihr Speicherkonto kann jetzt über eine verwaltete Identität mit den Berechtigungen eines Speicher-Blob-Datenlesers zugegriffen werden.

Sicherer Zugriff auf das Speicherkonto mit einem Schlüsseltresor und Schlüssel

- Zum Erstellen des Schlüsseltresors und des Schlüssels, der für diesen Teil des Labs erforderlich ist, muss Ihr Benutzerkonto über Key Vault-Administratorberechtigungen verfügen. Weitere Informationen über das Gewähren des Zugriffs auf Key Vault-Schlüssel, -Zertifikate und -Geheimnisse mit der rollenbasierten Zugriffssteuerung in Azure

- Suchen Sie im Portal nach Ressourcengruppen, und wählen Sie die Option aus.

- Wählen Sie die Ressourcengruppeund dann Zugriffsänderung (AM) aus.

- Klicken Sie auf Rollenzuweisung hinzufügen (Mitte der Seite).

- Suchen Sie auf der Seite Auftragsfunktionsrollen nach Key Vault-Administrator, und wählen Sie diese Option dann aus.

- Wählen Sie auf der Registerkarte Mitglieder die Option Benutzer, Gruppe oder Dienstprinzipal aus.

- Wählen Sie Mitglieder auswählen.

- Suchen Sie nach Ihrem Konto, und wählen Sie es aus. Wählen Sie in der oberen rechten Ecke des Portals Ihr Benutzerkonto aus.

- Klicken Sie auf Auswählen und dann auf Überprüfen+Zuweisen.

- Wählen Sie ein zweites Mal Überprüfen und zuweisen aus, um die Rollenzuweisung hinzuzufügen.

- Sie können die Failoverclusterinstanz nun konfigurieren.

-

Erstellen Sie einen Schlüsseltresor, um die Zugriffsschlüssel zu speichern.

- Suchen Sie nach und wählen Sie die OptionSchlüsseltresore,

- Klicken Sie auf Erstellen.

- Wählen Sie Ihre Ressourcengruppe aus.

- Geben Sie den Namenfür den Schlüsseltresor an. Der Name muss eindeutig sein.

- Stellen Sie auf der Registerkarte Zugriffskonfiguration sicher, dass Rollenbasierte Zugriffssteuerung in Azure (empfohlen) ausgewählt ist.

- Klicken Sie auf Überprüfen + erstellen.

- Warten Sie, bis die Überprüfung erfolgreich abgeschlossen ist, und wählen Sie dann Erstellen aus.

- Wählen Sie nach der erfolgreichen Bereitstellung Zu Ressource wechseln aus.

- Vergewisser Sie sich auf demOverview-Blade, dass sowohlSoft Deleteals auchder Purge Schutzaktiviert sind.

-

Erstellen Sie einen kundenseitig verwalteten Schlüssel im Schlüsseltresor.

- Wählen Sie im Schlüsseltresor im Abschnitt “Objekte” das Blatt “Schlüssel” aus.

- Klicken Sie auf Generieren/Importieren und dann auf Benennen, um dem Schlüssel einen Namen zu geben.

- Verwenden Sie die Standardwerte für den Rest der Parameter, und erstellen Sie den Schlüssel über Erstellen.

Konfigurieren Sie das Speicherkonto, um kundenseitig verwaltete Schlüssel im Schlüsseltresor zu verwenden.

- Bevor Sie die nächsten Schritte ausführen können, müssen Sie der verwalteten Identität die Rolle “Key Vault Crypto Service Encryption User” zuweisen. Weitere Informationen zur Verwendung einer vom System zugewiesenen verwalteten Identität zum Autorisieren des Zugriffs

- Suchen Sie im Portal nach Ressourcengruppen, und wählen Sie die Option aus.

- Wählen Sie die Ressourcengruppeund dann Zugriffsänderung (AM) aus.

- Klicken Sie auf Rollenzuweisung hinzufügen (Mitte der Seite).

- Suchen Und wählen Sie auf der Seite “Rollen für Auftragsfunktionen “ die Rolle “ Key Vault Crypto Service Encryption User “ aus.

- Wählen Sie auf der Seite Mitglieder die Option Verwaltete Identität aus.

- Wählen Sie Mitglieder auswählen aus, in der Dropdownliste Verwaltete Identität wählen Sie die Option Benutzerseitig zugewiesene verwaltete Identität aus.

- Wählen Sie Verwaltete Identität aus.

- Klicken Sie auf Auswählen und dann auf Überprüfen+Zuweisen.

- Wählen Sie ein zweites Mal Überprüfen und zuweisen aus, um die Rollenzuweisung hinzuzufügen.

- Konfigurieren Sie die Speicherkontoverschlüsselung, um kundenseitig verwaltete Schlüssel in Ihrem Schlüsseltresor zu verwenden. Weitere Informationen zuzu kundenseitig verwalteten Schlüsseln in einem vorhandenen Speicherkonto.

- Kehren Sie zu Ihrem Speicherkonto zurück.

- Wählen Sie im Abschnitt Sicherheit + Netzwerk das Blatt Verschlüsselung aus.

- Wählen Sie Von Kunden verwaltete Schlüssel aus.

- Schlüsseltresor und Schlüssel auswählen. Wählen Sie Schlüsseltresor und Schlüssel aus.

- Bestätigen Sie Ihre Auswahl mitAuswählen.

- Stellen Sie sicher, dass der Identitätstypdem Benutzer zugewiesen ist.

- Wählen Sie eine Identität.

- Wählen Sie Ihre verwaltete Identität und dann Hinzufügenaus.

- Speichern Sie die Änderungen.

- Wenn Sie eine Fehlermeldung erhalten, dass Ihre Identität nicht über die richtigen Berechtigungen verfügt, warten Sie eine Minute, und versuchen Sie es erneut.

Konfigurieren Sie eine zeitbasierte Aufbewahrungsrichtlinie und einen Verschlüsselungsbereich.

-

Das Entwicklerteam benötigt einen Speichercontainer, in dem Dateien nicht geändert werden können, auch nicht vom Administrator. Weitere Informationen zumunveränderlichem Blobspeicher

- Navigieren Sie zum Speicherkonto.

- Wählen Sie im Abschnitt Datenspeicher die Option Container aus.

- Erstellen Sie einen Container, der als Halteraum** Halteraumbezeichnet wird. Standardwerte übernehmen Achten Sie darauf, den Container zu **erstellen .

- Laden Sie eine Datei in den Container hoch.

- Wählen Sie im Abschnitt Einstellungen das Access-Richtlinienblatt aus.

- Wählen Sie im Abschnitt Unveränderlicher Blobspeicher die Option Richtlinie hinzufügen aus.

- Wählen Sie als Richtlinientypdie Option Zeitbasierte Aufbewahrung aus.

- Legen Sie den Aufbewahrungszeitraum auf 5 Tage fest.

- Klicken Sie auf Speichern, um die Änderungen zu speichern.

- Versuchen Sie, die Datei aus dem Container zu** entfernen**.

- Stellen Sie sicher, dass Sie aufgrund der Richtlinie nicht benachrichtigt werden konnten, blobs zu löschen.

-

Das Entwicklerteam benötigt einen Verschlüsselungsbereich, der die Infrastrukturverschlüsselung ermöglicht. Weitere Informationen zur Infrastrukturverschlüsselung.

- Navigieren Sie zurück zu Ihrem Speicherkonto.

- Wählen Sie im BereichSicherheit + Netzwerkdie OptionVerschlüsselungaus.

- – Klicken Sie auf der Registerkarte Verschlüsselungsbereiche auf Hinzufügen.

- Geben Sie Ihrem Verschlüsselungsbereich einen Namen.

- Der Verschlüsselungstypiston Microsoft verwalteter Schlüssel.

- Legen Sie die InfrastrukturverschlüsselungaufAktivierenfest.

- Verschlüsselungsbereich erstellen.

- Navigieren Sie zu Ihrem Speicherkonto und erstellen Sie einen neuen Container.

- Beachten Sie auf der Seite “Neuer Container “ die Ebene “Name “ und “Öffentlicher Zugriff”.

- Beachten Sie im Abschnitt “Erweitert “, dass Sie den von Ihnen erstellten Verschlüsselungsbereich auswählen und auf alle Blobs im Container anwenden können.

HinweisFür zusätzliche Übungen vervollständigen Sie das Modul Sichern und Isolieren des Zugriffs auf Azure-Ressoursen mit Hilfe von Netzwerkgruppen und Dienstenpunkten. Das Modul verfügt über eine Sandbox, in der Sie mehr Übung beim Einschränken des Zugriffs auf Speicher erhalten können.

Bereinigen Ihrer Ressourcen

Wenn Sie mit Ihrem eigenen Abonnement arbeiten und diese Übungen abgeschlossen haben, nehmen Sie sich eine Minute Zeit, um die Labressourcen zu löschen. Dadurch wird sichergestellt, dass Ressourcen freigegeben und Kosten minimiert werden. Die einfachste Möglichkeit zum Löschen der Labressourcen besteht darin, die Ressourcengruppe des Labs zu löschen.

- Wählen Sie im Azure-Portal die Ressourcengruppe und dann Ressourcengruppe löschen aus, geben Sie den Ressourcengruppennamen ein, und klicken Sie dann auf Löschen.

- Bei Verwendung von Azure PowerShell:

Remove-AzResourceGroup -Name resourceGroupName. - Bei Verwendung der Befehlszeilenschnittstelle:

az group delete --name resourceGroupName.

Erweitern Ihrer Lernerfahrung mit Copilot

Copilot kann Sie bei Ihrem Lernprozess unterstützen. Copilot kann grundlegende technische Informationen, allgemeine Schritte, Vor- und Nachteile, Hilfe zur Problembehandlung, Anwendungsfälle, Codebeispiele und vieles mehr bereitstellen. Um auf Copilot zuzugreifen, öffnen Sie einen Edge-Browser, und wählen Sie “Copilot” (oben rechts) aus. Nehmen Sie sich einige Minuten Zeit, um diese Prompts auszuprobieren.

- Was ist eine von Azure verwaltete Identität und wie kann sie mit Azure Storage verwendet werden?

- Welche integrierten Rollen für die rollenbasierte Zugriffskontrolle (RBAC) sind für die Verwaltung des Zugriffs auf Azure Storage verfügbar?

- Was sind vom Kunden verwaltete Schlüssel und wie werden sie für Azure Storage verwendet?

Weiterlernen im eigenen Tempo

- Schützen und Isolieren des Zugriffs auf Azure-Ressourcen mithilfe von Netzwerksicherheitsgruppen und Dienstendpunkten. In diesem Abschnitt lernen Sie, wie Sie virtuelle Netzwerkdienst-Endpunkte verwenden, um den Netzwerkverkehr zu und von Azure-Diensten zu steuern.

Wichtige Erkenntnisse

- Azure verfügt über integrierte RBAC-Rollen für Azure-Speicher. Zu diesen Rollen gehören: Speicherkonto-Mitwirkende, Speicher-Blob-Daten-Eigentümer und Dateidaten-SMB-Freigabe-Mitwirkende.

- Sie können Ihren eigenen Verschlüsselungsschlüssel verwenden, um die Daten Ihres Speicherkontos zu schützen. Wenn Sie einen vom Kunden verwalteten Schlüssel angeben, wird dieser zum Schützen und Steuern des Zugriffs auf den Schlüssel verwendet, mit dem Ihre Daten verschlüsselt werden.

- Unveränderlicher Speicher stellt sicher, dass Daten für ein vom Benutzer angegebenes Intervall nicht geändert oder gelöscht werden können. Es gibt zwei Arten von unveränderlichen Richtlinien: zeitbasierte und gesetzliche Aufbewahrungspflicht.

- Die Infrastrukturverschlüsselung kann für das gesamte Speicherkonto oder für einen Verschlüsselungsbereich innerhalb eines Kontos aktiviert werden. Die Infrastrukturverschlüsselung wird für Szenarien empfohlen, in denen die doppelte Verschlüsselung von Daten gemäß den Complianceanforderungen erforderlich ist.