WWL テナント - 使用条件

講師が指導するトレーニング配信の一環としてテナントを提供されている場合は、講師が指導するトレーニングでハンズオンラボをサポートする目的でテナントを利用できることに注意してください。

テナントを共有したり、ハンズオンラボ以外の目的で使用したりしないでください。 このコースで使われるテナントは試用版テナントであり、クラスが終了し、拡張機能の対象となっていない場合は、使用したりアクセスしたりすることはできません。

テナントを有料サブスクリプションに変換することはできません。 このコースの一環として取得したテナントは Microsoft Corporation の財産のままであり、当社はいつでもアクセス権とリポジトリを取得する権利を留保します。

ラボ 2: 演習 1: DLP ポリシーを管理する

あなたは Contoso Ltd. が新しく採用したコンプライアンス管理者、Joni Sherman です。データ損失防止の目的で、組織の Microsoft 365 テナントを構成する任務を負っています。 Contoso Ltd. は米国で運転指導を提供している会社であり、顧客の機密情報が組織から流出しないようにする必要があります。

タスク:

- シミュレーション モードで DLP ポリシーを作成する

- DLP ポリシーを修正する

- PowerShell で DLP ポリシーを作成する

- DLP ポリシーをテストする

- シミュレーション モードでポリシーをアクティブ化する

- ポリシーの優先順位を修正する

- Microsoft 365 Defender でファイルの監視を有効にする

- Microsoft 365 Defender のファイル ポリシーを作成する

- Power Platform 向けの DLP ポリシーを作成する

タスク 1: シミュレーション モードで DLP ポリシーを作成する

この演習では、データ損失防止 (DLP) ポリシーを作成し、ユーザーによる機密データの共有を防止します。 作成した DLP ポリシーを適用すると、クレジット カード情報を含むコンテンツを共有しようとするユーザーに通知を行い、ユーザーがこの情報を送信する正当な理由を提示できるようにします。 このブロック アクションがユーザーに影響を与えないよう、ポリシーはシミュレーション モードで実装します。

-

SC-400-cl1\admin アカウントで Client 1 VM (SC-400-CL1) にログインします。

-

Microsoft Edge で、

https://purview.microsoft.comに移動し、Joni Sherman として Microsoft Purview ポータルにログインします。JoniS@WWLxZZZZZZ.onmicrosoft.comとしてサインインします (ZZZZZZ はラボ ホスティング プロバイダーから支給された固有のテナント ID)。 Joni のパスワードは、前の演習で設定しました。 -

左側のサイド バーから [ソリューション] を選択し、[データ損失防止] を選択します。

-

左サイドバーから、[ポリシー] を選択します。

-

[ポリシー] ページで [+ ポリシーの作成] を選択し、新しいデータ損失防止ポリシーを作成するための構成を開始します。

-

[テンプレートの利用またはカスタム ポリシーの作成] ページで、[カスタム] をカテゴリとして選択し、[規制] の下の [カスタム ポリシー] を選択します。

-

[次へ] を選択します。

-

[DLP ポリシーの名前の設定] ページで、以下を入力します。

- 名前:

Credit Card DLP Policy - 説明:

Protect credit card numbers from being shared

- 名前:

-

[次へ] を選択します。

-

[管理単位の割り当て] ページで、[次へ] を選択します。

-

[ポリシーを適用する場所の選択] ページで [Teams チャットとチャネル メッセージ] の場所のみを有効にします。 その他の場所が選択されている場合は、選択を解除します。

-

[次へ] を選択します。

-

[ポリシー設定の定義] ページで、[高度な DLP ルールを作成またはカスタマイズする] を選択し、[次へ] を選択します。

-

[詳細な DLP ルールをカスタマイズする] ページで、[+ ルールの作成] を選択します。

-

[ルールの作成] ポップアップ ページの [名前] フィールドに、名前として「

Credit card information」を入力します。 -

[条件] で、[+ 条件の追加] を選択し、[次を含むコンテンツ] を選択します。

-

新しい [次を含むコンテンツ] 領域で、[追加] を選択し、[機密情報の種類] を選択します。

-

[機密情報の種類] ページで [クレジット カード番号] を選択し、[追加] を選択します。

-

[+ 条件の追加] を選択し、[Microsoft 365 からコンテンツを共有する] を選択します。

-

[Microsoft 365 からコンテンツを共有する] セクションで、 [組織内の連絡先のみ] オプションを選択します。

-

[アクション] で、[+ アクションの追加] を選択し、[Microsoft 365 の場所にあるコンテンツへのアクセスを制限またはコンテンツを暗号化する] を選択します。

-

[アクセスの制限または Microsoft 365 の場所にあるコンテンツの暗号化] のボックスをチェックし、[すべてのユーザーをブロックします] を選択します。

-

[ユーザーの通知] で、[ユーザーへのお知らせに通知を使い、機密情報の適切な使用についてのユーザーの教育に役立てる] を [オン] にします。次に、[Notify users in Office 365 service with a policy tip] (ポリシー ヒントを使用して Office 365 サービスでユーザーに通知する) を選択します。

-

[ユーザーによる上書き] で、[ファブリック (Power BIを含む), Exchange、Sharepoint、OneDrive、Teams でのユーザーによるポリシー制限の上書きを許可します] のチェックボックスをオンにします。

-

[上書きするには業務上の理由が必要です] チェックボックスをオンにします。

-

[インシデント レポート] セクションの [管理者のアラートとレポートでこの重大度レベルを使用する] ドロップダウンで [低] を選択します。

-

[ルールの作成] の下部にある [保存] を選択します。

-

[詳細な DLP ルールをカスタマイズする] ページに戻り、[次へ] を選択します。

-

[ポリシー モード] ページで、[シミュレーション モードでポリシーを実行する] を選択し、[シミュレーション モード中にポリシー ヒントを表示する] を選択します。

-

[次へ] を選択します。

-

[確認して完了] ページで設定を確認し、[送信] を選択します

-

[新しいポリシーが作成されました] ページで、 [完了] を選択します。

これで、Microsoft Teams のチャットおよびチャンネルでクレジット カード番号をスキャンし、ポリシーをオーバーライドする業務上の正当な理由をユーザーが提供できるようにする DLP ポリシーが作成されました。

タスク 2 : DLP ポリシーを修正する

このタスクでは、前のタスクで作成した既存の DLP ポリシーを変更して、電子メールでクレジット カード情報をスキャンします。 この変更により、より多くの通信チャネルで機密データが確実に保護されます。

-

Client 1 VM (SC-400-CL1) には SC-400-CL1\admin アカウントでログインし、Microsoft 365 には Joni Sherman としてログインしておく必要があります。

-

引き続き Microsoft Purview の [ポリシー] ページにある必要があります。 Microsoft Edge を開き、

https://purview.microsoft.comに移動します。 [ソリューション] > [データ損失防止] > [ポリシー] を選択します。 -

[ポリシー] ページで、先ほど作成した [クレジット カードの DLP ポリシー] のチェックボックスをオンにし、[ポリシーの編集] を選択してポリシー構成を開きます。

-

[DLP ポリシーの名前の設定] ページで [次へ] を選択します。

-

[管理単位の割り当て] ページで、[次へ] を選択します。

-

[ポリシーを適用する場所の選択] ページで [Exchange メール] チェックボックスをオンにして、DLP ポリシーにこの場所を追加します。

-

[レビューと完了] ページが表示されるまで、[次へ] を選択します。

-

[レビューと完了] ページで [送信] を選択して、行った変更をポリシーに適用します。

-

ポリシーが更新されたら、[ポリシーが更新されました] ページで [完了] を選択します。

メール スキャンを含むように DLP ポリシーを正常に変更し、機密情報の保護を強化しました。

タスク 3: PowerShell で DLP ポリシーを作成する

このタスクでは、PowerShell を使用して DLP ポリシーを作成し、Contoso の従業員 ID を保護して Exchange 経由で共有されるのを防ぎます。 このポリシーを適用すると、この機密データを共有しようとしているユーザーに通知が行われ、従業員 ID が含まれているメールがブロックされます。

-

引き続き Client 1 VM (LON-CL1) に SC-400-CL1\admin アカウントでログインしている必要があります。

-

タスク バーの Windows ボタンを右クリックして昇格された PowerShell ウィンドウを開き、[ターミナル (管理者)] を選択します。

-

Connect-IPPSSession コマンドレットを実行して、Security & Compliance PowerShell に接続します。

Connect-IPPSSession -

[アカウントにサインイン] ポップアップ ウィンドウで、Joni Sherman

JoniS@WWLxZZZZZZ.onmicrosoft.comとしてサインインします (ここで ZZZZZZ はラボ ホスティング プロバイダーから支給された一意のテナント ID)。 Joni のパスワードは、前の演習で設定しました。 -

New-DlpCompliancePolicy コマンドレットを実行して、すべての Exchange メールボックスをスキャンする DLP ポリシーを作成します。

New-DlpCompliancePolicy -Name "EmployeeID DLP Policy" -Comment "This policy blocks sharing of Employee IDs" -ExchangeLocation All -

New-DlpComplianceRule コマンドレットを実行して、前の手順で作成した DLP ポリシーに DLP ルールを追加します。

New-DlpComplianceRule -Name "EmployeeID DLP rule" -Policy "EmployeeID DLP Policy" -BlockAccess $true -ContentContainsSensitiveInformation @{Name="Contoso Employee IDs"} -

Get-DLPComplianceRule コマンドレットを実行して、EmployeeID DLP ルールを確認します。

Get-DLPComplianceRule -Identity "EmployeeID DLP rule"

これで、PowerShell を使用して、Exchange で Contoso 従業員 ID をスキャンする DLP ポリシーを正常に作成しました。

タスク 4: DLP ポリシーをテストする

このタスクでは、前のタスクで作成した DLP ポリシーをテストします。

-

引き続き、SC-400-CL1\admin アカウントで Client 1 VM (SC-400-CL1) にログインし、Joni Sherman として Microsoft 365 にログインしておく必要があります。

-

Microsoft Edge ブラウザー ウィンドウを開き、

https://outlook.office.comに移動します。 -

左上にある [新しいメール] ボタンを選択して、新しいメール メッセージを作成します。

-

[宛先] フィールドに「

Megan」と入力し、Megan Bowen のメール アドレスを選択します。 -

[件名] フィールドに「

Help with employee information」と入力します。 -

メールの本文には、次の内容を入力します。

Please help me with the start dates for the following employees: ABC123456 DEF678901 GHI234567 Thank you, Joni Sherman -

メッセージ ウィンドウの右上にある [送信] ボタンを選択して、メールを送信します。

-

メールが配信不能であり、DLP ポリシーによってブロックされたことを示すメッセージを受信します。

![[ロールの管理] オプションのスクリーンショット](/SC-400T00A-Microsoft-Information-Protection-Administrator.ja-jp/Instructions/Media/dlp-email-blocked.png)

これで、DLP ポリシーのテストに成功しました。

タスク 5 : シミュレーション モードでポリシーをアクティブ化する

このタスクでは、シミュレーションモードで作成したクレジット カード情報の DLP ポリシーをアクティブ化し、保護アクションを強化します。

-

Client 1 VM (SC-400-CL1) には SC-400-CL1\admin アカウントでログインし、Microsoft 365 には Joni Sherman としてログインしておく必要があります。

-

Microsoft Edge で、

https://purview.microsoft.com> [ソリューション] > [データ損失防止] に移動し、左側のサイドバーから [ポリシー] を選択して DLP ポリシーに移動します。 -

[ポリシー] ページで [クレジット カードの DLP ポリシー] のチェックボックスをオンにし、 [ポリシーの編集] を選択して [ポリシーの構成] を開きます。

-

[ポリシー モード] ページが表示されるまで [次へ] を選択し、[すぐに有効にする] を選択します。

-

[確認して完了] ページで、[送信] を選択します。

-

[Policy updated] (ポリシーが更新されました) ページで、 [完了] を選択します。

DLP ポリシーが正常にアクティブ化され、クレジット カード情報を共有しようとする試みがブロックされ、業務上の正当な理由が必要になります。

タスク 6 : ポリシーの優先順位を修正する

DLP ポリシーを 2 つ作成したところで、より制限の厳しいポリシーが、より制限の緩いポリシーより優先して処理されるようにします。 このため、EmployeeID の DLP ポリシーにより高い優先順位を与えます。

-

Client 1 VM (SC-400-CL1) には SC-400-CL1\admin アカウントでログインし、Microsoft 365 には Joni Sherman としてログインしておく必要があります。

-

Microsoft Edge で、Microsoft Purview ポータルのタブが引き続き [ポリシー] ページに開かれているはずです。 Microsoft Edge を開き、

https://purview.microsoft.comに移動します。 [ソリューション] > [データ損失防止] > [ポリシー] を選択します。 -

[ポリシー] ページで、[EmployeeID の DLP ポリシー] DLP ポリシーを選択します。

-

上部のナビゲーション リボンから [優先順位の再設定] を選択し、[最上位 (最も優先度の高い) に移動する] を選択します。

-

[データ損失防止] ウィンドウで、 [更新] を選択し、[ポリシー] タブの [順序] の列で優先順位を確認します。

ポリシーの優先順位を正常に変更し、コンテンツを照合するときに最も制限の厳しい DLP ポリシーが最初に適用されるようになりました。

タスク 7 : Microsoft 365 Defender でファイルの監視を有効にする

Microsoft 365 Defender のファイル ポリシーを使用し、OneDrive と SharePoint Online の場所にあるファイルを保護します。 ファイル ポリシーを作成するには、組織内のファイルを Microsoft 365 Defender でスキャンできるようにファイル監視を有効にする必要があります。

-

引き続き Client 1 VM (LON-CL1) に SC-400-CL1\admin アカウントでログインしている必要があります。

-

Microsoft Edge で、Microsoft Purview ポータルのタブがまだ開かれているはずです。 右上にある Joni Sherman のプロファイル画像を選択し、Joni のアカウントからサイン アウトします。 [サインアウト] を選択し、ブラウザー ウィンドウを閉じます。

-

Microsoft Edge を開き、

https://security.microsoft.comに移動して Microsoft 365 Defender ポータルに MOD 管理者admin@WWLxZZZZZZ.onmicrosoft.comとしてログインします (ZZZZZZ はラボ ホスティング プロバイダーから支給された固有のテナント ID)。 管理者のパスワードは、ラボ ホスティング プロバイダーから支給されます。 -

左サイドバーで、[システム] を展開し、[設定] を選択します。

-

[設定] ページで [クラウド アプリ] を選択します。

-

[クラウド アプリ] ウィンドウ内の左側のペインで、 [情報の保護] セクションまで下にスクロールし、 [ファイル] を選択します。

-

まだマークされていない場合は、 [ファイル監視を有効にする] チェックボックスを選択し、 [保存] を選択します。

Microsoft 365 Defender でファイル監視が有効になりました。これでファイル ポリシーを使用して、機密性の高いコンテンツのファイルをスキャンできるようになりました。

タスク 8 : Microsoft 365 Defender のファイル ポリシーを作成する

このタスクでは、Microsoft 365 Defender でファイル ポリシーを作成し、OneDrive と SharePoint Online のファイルにクレジットカード情報がないかスキャンします。 このポリシーでは、機密データを含むファイルが自動的に検査されます

-

引き続き Client 1 VM (LON-CL1) に SC-400-CL1\admin アカウントでログインしている必要があります。

-

右上にある MA アイコンを選択し、[サインアウト] を選択して、MOD 管理者アカウントからサインアウトします。サインアウトしたら、ブラウザー ウィンドウを閉じます。

-

Microsoft Edge を開き、

https://security.microsoft.comに移動し、Microsoft 365 Defender ポータルに Joni ShermanJoniS@WWLxZZZZZZ.onmicrosoft.comとしてログインします (ZZZZZZ はラボ ホスティング プロバイダーから支給された固有のテナント ID)。 Joni のパスワードは、前の演習で設定しました。 -

Microsoft 365 Defender ポータルの左側のナビゲーションで、[クラウド アプリ] セクションまで下にスクロールします。 [ポリシー] を選び、[ポリシーの管理] を選びます。

-

[ポリシー] ページで、 [+ ポリシーの作成] を選択し、 [ファイル ポリシー] を選択します。

-

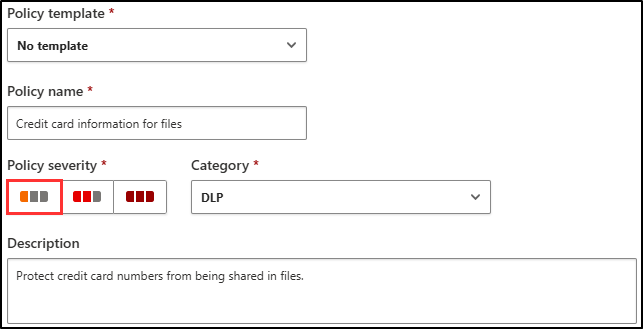

[ファイル ポリシーの作成] ページで、 [ポリシー テンプレート] の選択を [テンプレートなし] のままにします。

-

[ポリシー名] と [説明] フィールドに以下を入力します。

- ポリシー名:

Credit card information for files - 説明:

Protect credit card numbers from being shared in files.

- ポリシー名:

-

[ポリシー重要度] は [低] (ライトが 1 つのアイコン) とし、[カテゴリー] が [DLP] に設定されていることを確認します。 ファイル ポリシーでは、これが既定の設定です。

-

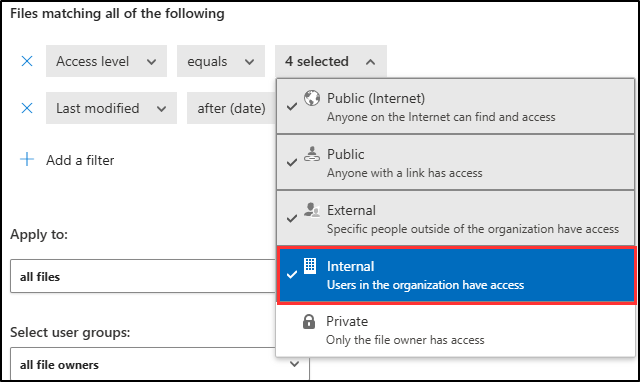

[次のすべてに一致するファイル] 領域で、ドロップダウン メニュー [パブリック (インターネット)、外部、パブリック] を展開し、 [内部] を追加します。

-

[検査方法] ドロップダウン メニューで、[データ分類サービス ]を選択します。

-

[検査の種類を選択] ドロップダウン メニューで [機密情報の種類] を選択します。

-

[機密情報の種類の選択] ダイアログで、

Credit cardを検索し、[クレジット カード番号] のチェックボックスをオンにします。 -

[機密情報の種類の選択] 画面の右上隅にある [完了] を選択します。

-

[アラート] で、[一致したファイルごとにアラートを作成する] チェックボックスにオンにし、オプションを確認します。 [既定の設定として保存] を選択して、設定を既定値として保存します。

-

[ガバナンス アクション] セクションで、[Microsoft OneDrive for Business] を展開し、[ユーザー検疫に配置] を選択します。

-

[ガバナンス アクション] セクションで、 [Microsoft SharePoint Online] を展開し、 [ユーザー検疫に配置] チェックボックスをオンにします。

-

ページの下部にある [作成] を選択し、ファイル ポリシーを作成します。

-

右上にある Joni Sherman のプロファイル画像を選択し、Joni のアカウントからサイン アウトします。 [サインアウト] を選択し、ブラウザー ウィンドウを閉じます。

OneDrive と SharePoint のクレジット カード情報を使用してファイルをスキャンおよび検疫するファイル ポリシーが正常に作成されました。

タスク 9 - Power Platform 向けの DLP ポリシーを作成する

会社では Power Automate のフローを用いて、データを SharePoint Online と Salesforce で共有します。 このタスクでは、既存のフローを続行させつつ、SharePoint Online とビジネス以外として定義されたアプリとの間でデータを共有するフローの作成を防止する、Power Platform 向けの DLP ポリシーを作成します。

-

引き続き Client 1 VM (LON-CL1) に SC-400-CL1\admin アカウントでログインしている必要があります。

-

Microsoft Edge で、

https://admin.powerplatform.microsoft.comに移動し、Power Platform 管理センターに MOD 管理者admin@WWLxZZZZZZ.onmicrosoft.comとしてログインします (ZZZZZZ はラボ ホスティング プロバイダーから支給された固有のテナント ID)。 管理者のパスワードは、ラボ ホスティング プロバイダーから支給されます。 -

Power Platform 管理センターの左サイドバーで、[ポリシー] のドロップダウンを選択し、[データ ポリシー] を選択します。

-

[データ ポリシー] ページで [+ 新しいポリシー] を選択します。

-

[ポリシーの名前を設定] ページで、ポリシー名として「

Tenant-wide SharePoint Policy」と入力し、[次へ] を選択します。 -

[コネクタの割り当て] ページの [ビジネス以外|既定] タブで、 [SharePoint] と [Salesforce] を選択し、ページの上部で [ビジネスに移行] を選択します。

![Power Platform 管理センターの [ビジネスに移動する] ボタンを示すスクリーンショット。](/SC-400T00A-Microsoft-Information-Protection-Administrator.ja-jp/Instructions/Media/move-to-business.png)

-

[コネクタの割り当て] ページで、[ビジネス] タブを選択して、SharePoint と Salesforce の両方がこのタブに表示されるようにしてから [次へ] を選択します。

-

[Custom connector patterns] (カスタム コネクタ パターン) ページで、 [次へ] を選択します。

-

[スコープの定義] ページで、[すべての環境の追加] を選択し、[次へ] を選択します。

-

[ポリシーの確認と作成] ページで、ポリシーの設定を確認し、[ポリシーの作成] を選択します。

-

右上にある MA アイコンを選択し、[サインアウト] を選択して、MOD 管理者アカウントからサインアウトします。サインアウトしたら、ブラウザー ウィンドウを閉じます。

Power Platform DLP ポリシーが正常に作成され、SharePoint Online と非ビジネス コネクタ間のデータ フローが制御されます。