Laboratório 13 – Implementar e testar uma política de acesso condicional

Tipo de logon = administração do Microsoft 365

Cenário do laboratório

Sua organização precisa ser capaz de limitar o acesso do usuário a seus aplicativos internos. Você deve implantar uma política de acesso condicional do Microsoft Entra.

Observação - Para políticas de acesso condicional, você pode desativar os Padrões de Segurança, os principais pontos a serem lembrados são do treinamento. Informações adicionais sobre padrões de segurança podem ser encontradas neste link: https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/concept-fundamentals-security-defaults

Tempo estimado: 20 minutos

Exercício 1: Definir uma política de acesso condicional para impedir que o DebraB acesse o Sway

Tarefa 1 – Confirmar se o DebraB tem acesso ao Sway

- Inicie uma nova janela do navegador InPrivate.

- Conectar-se a https://www.office.com

- Quando solicitado, faça login como DebraB:

| Configuração | Valor |

|---|---|

| Nome de Usuário | DebraB@<<your lab domain>>.onmicrosoft.com |

| Senha | Insira a senha de administrador do locatário (Consulte a guia Recursos de laboratório para recuperar a senha de administrador do locatário). |

-

Ignore as telas de boas-vindas e introdução.

-

Abra a página Aplicativos e clique no ícone Sway para ver se ele carrega corretamente.

-

Saia do Office e feche a sessão do navegador.

Tarefa 2 - – Criar uma política de acesso condicional

O acesso condicional do Microsoft Entra é um recurso avançado do Microsoft Entra ID que permite especificar políticas detalhadas que controlam quem pode acessar seus recursos. Ao usar o Acesso condicional, você pode proteger seus aplicativos ao limitar o acesso de usuários com base em especificações como grupos, tipo de dispositivo, local e função.

-

Navegue até https://entra.microsoft.com e entre usando uma conta de Administrador global para o diretório.

-

Abra o menu do portal e selecione Microsoft Entra ID.

-

No menu Identidade, em Identidade, selecione Proteção.

-

Na página Segurança, na navegação à esquerda, selecione Acesso condicional.

-

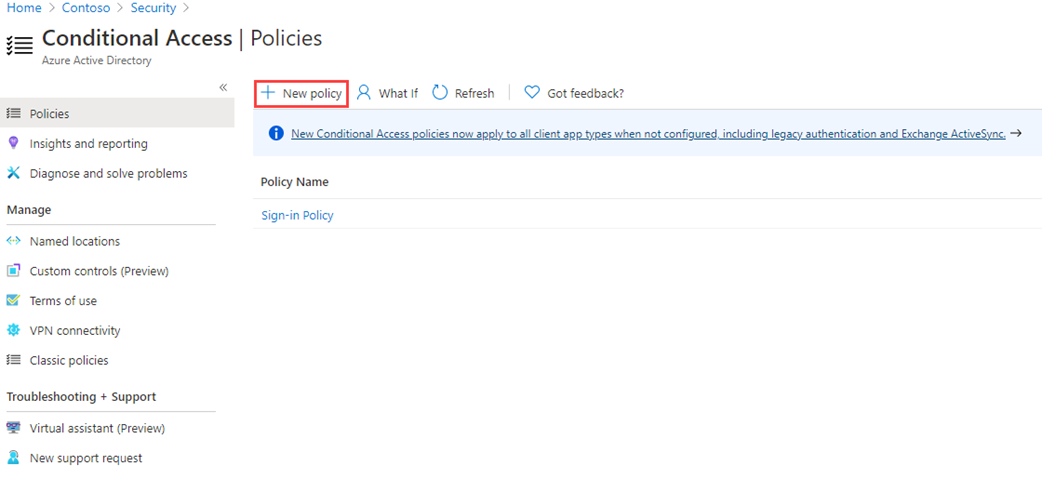

Na Visão geral (Visualização), clique em + Criar nova política.

-

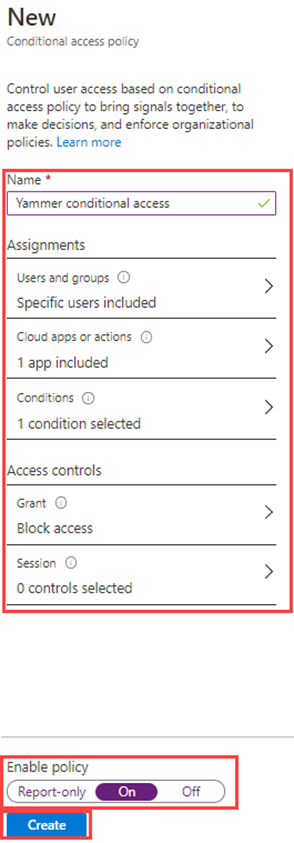

Na caixa Nome, digite Bloquear o Sway para o DebraB.

Observação – Usando essa nomenclatura para ajudar você a reconhecer rapidamente a política e sua função.

-

Em Atribuições, selecione 0 usuários e grupos selecionados.

-

Na guia Incluir, escolha Selecionar usuários e grupos e marque a caixa Usuários e grupos.

-

No painel Selecionar, selecion a conta do DebraB e depois Selecionar.

-

Em Recursos de destino, selecione Nenhum recurso de destino selecionado.

-

Verifique se os aplicativos na nuvem estão selecionados e, em seguida, selecione Selecionar aplicativos e, em seguida, selecione Nenhum na seção de seleção.

-

No painel Selecionar, procure Sway, selecione Sway e, em seguida, selecione Selecionar.

-

Em Controles de acesso, na sessão Conceder, selecione 0 controles selecionados.

-

No painel Conceder, selecione Bloquear acesso e depois Selecionar.

Observação – Essa política está sendo configurada apenas para este exercício e está sendo usada para demonstrar rapidamente uma política de acesso condicional.

- Em Habilitar política, selecione Ativa e selecione Criar.

Tarefa 3 – Testar a política de acesso condicional

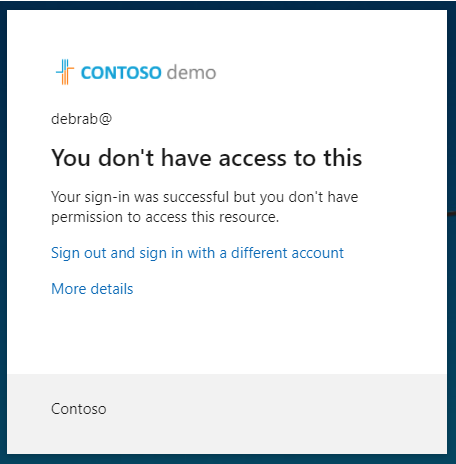

Você deve testar suas políticas de acesso condicional para garantir que elas estejam funcionando conforme o esperado.

- Abra uma nova guia do navegador “InPrivate” e navegue até https://sway.office.com.

- Quando solicitado, faça login como DebraB:

Configuração Valor Nome de Usuário DebraB@ <<your lab domain>>.onmicrosoft.comSenha Insira a senha de administrador do locatário (Consulte a guia Recursos de laboratório para recuperar a senha de administrador do locatário). -

Verifique se você pode acessar o Microsoft Sway.

-

Caso tenha se conectado, feche a guia, aguarde 1 minuto e tente novamente.

Observação: se você estiver conectado automaticamente ao Sway como DebraB, precisará fazer logon manualmente. Suas credenciais/acesso foram armazenados em cache. Depois que você fizer logon e entrar, sua sessão do Sway deverá negar o acesso.

-

Feche a guia e retorne à página Acesso condicional.

-

Selecione a política Bloquear o Sway para DebraB.

- Em Habilitar política, selecione Desativar e depois Salvar.

Exercício 2 – Testar políticas de acesso condicional com o teste de hipóteses

Vídeo: Usar o de teste de hipóteses para testar políticas de acesso condicional

-

Abra o menu do centro de administração do Microsoft Entra e selecione Microsoft Entra ID.

-

No menu Identidade, em Identidade, selecione Proteção.

-

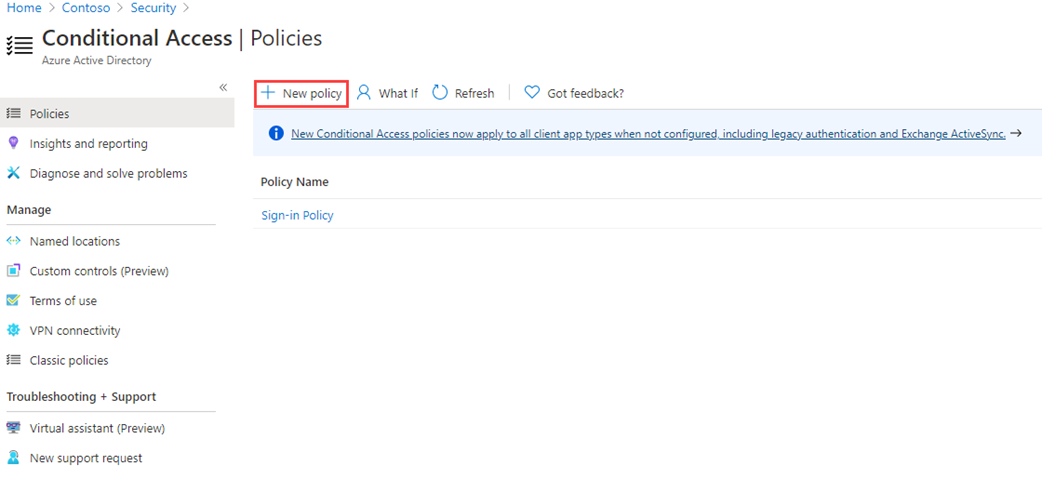

Na página Segurança, na navegação à esquerda, selecione Acesso condicional.

-

No painel de navegação, selecione Políticas.

-

Selecione What If.

-

Em Identidade de usuário ou carga de trabalho, selecione Nenhum usuário ou entidade de serviço selecionado.

-

Escolha DebraB como usuário.

-

Em Contexto de aplicativos de nuvem, de ações ou de autenticação, selecione Sway.

-

Selecione What if. Você veráum relatório na parte inferior do bloco para Políticas que serão aplicadas e Políticas que não serão aplicadas.

Isso permite que você teste as políticas e sua afetividade antes de habilitá-las.

Exercício 3 – Configurar controles de frequência de entrada usando uma política de acesso condicional

Tarefa – Usar o centro de administração do Microsoft Entra para configure o acesso condicional.

Como parte da configuração de segurança maior da sua empresa, você deve testar uma política de acesso condicional que pode ser usada para controlar a frequência de entrada

-

Navegue até https://entra.microsoft.com e entre usando uma conta de Administrador global para o diretório.

-

Abra o menu do portal e selecione Microsoft Entra ID.

-

No menu Identidade, em Identidade, selecione Proteção.

-

No menu Proteção, na navegação à esquerda, selecione Acesso condicional.

-

No menu superior, selecione + Nova política. Na lista suspensa, selecione Criar nova política.

-

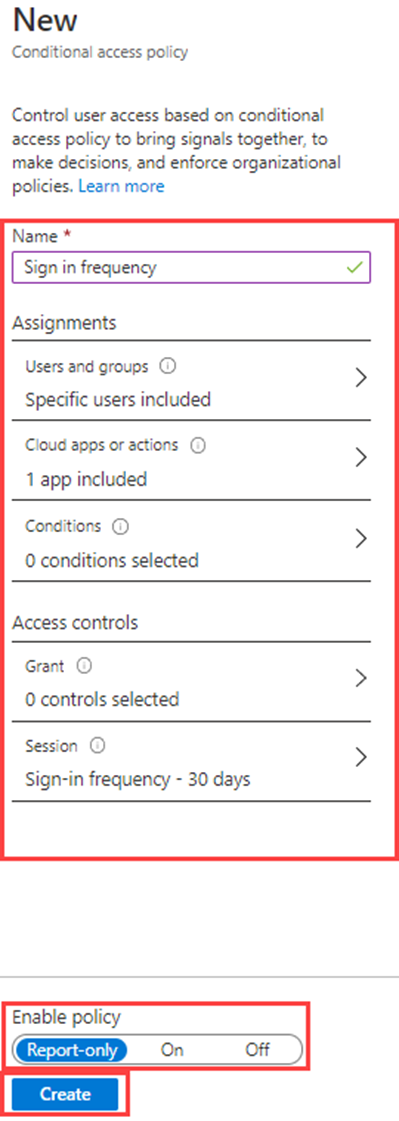

Na caixa Nome, insira a Frequência de entrada.

-

Em Atribuições, selecione 0 usuários e grupos selecionados.

-

Na guia Incluir, escolha Selecionar usuários e grupos e selecione a caixa de seleção Usuários e grupos.

-

No painel Selecionar, selecione sua conta Grady Archie e clique em Selecionar.

-

Selecione Recursos de destino – Nenhum recurso de destino selecionado.

-

Em Incluir, verifique se Selecionar recursos está selecionado e escolha Nenhum na seção Selecionar.

-

No painel Selecionar, selecione Office 365 e depois Selecionar.

-

Em Controles de acesso, selecione Sessão.

-

No painel Sessão, selecione Frequência de entrada.

-

Na caixa de valor, insira 30.

-

Selecione o menu unidades, depois Dias e, por fim, Selecionar.

-

Em Habilitar política, selecione Somente relatório e depois Criar.

OBSERVAÇÃO – O modo somente relatório é um novo estado de política de Acesso condicional que permite aos administradores avaliar o impacto das políticas de Acesso condicional antes de habilitá-las em seu ambiente. Com a versão do modo somente relatório:

- As políticas de Acesso condicional podem ser habilitadas no modo somente relatório.

- Durante a entrada, as políticas no modo somente relatório são avaliadas, mas não impostas.

- Os resultados são registrados nas guias Acesso Condicional e Somente relatórios dos detalhes do log de entrada.

- Os clientes com uma assinatura do Azure Monitor podem monitorar o impacto de suas políticas de Acesso condicional usando a pasta de trabalho de informações de Acesso condicional.