Laboratório 11 – Atribuir funções de recurso do Azure no Privileged Identity Management

Tipo de logon = logon do recurso do Azure

Cenário do laboratório

O Microsoft Entra Privileged Identity Management (PIM) pode gerenciar as funções de recurso internas do Azure, bem como funções personalizadas, incluindo (dentre outras):

- Proprietário

- Administrador de Acesso do Usuário

- Colaborador

- Administrador de Segurança

- Gerenciador de Segurança

Você precisará tornar um usuário qualificado para uma função de recurso do Azure.

Tempo estimado: 10 minutos

Exercício 1 – PIM com recursos do Azure

Tarefa 1 – Atribuir funções de recurso do Azure

-

Entre no https://entra.microsoft.com usando a conta de administrador fornecida.

-

Pesquise e selecione o Privileged Identity Management.

-

Na página Privileged Identity Management, no painel de navegação esquerdo, selecione Recursos do Azure.

Dica de laboratório – As próximas etapas são escritas para a experiência de Recurso do Azure herdado. Você pode mudar para a experiência antiga na parte superior da tela ou concluir o exercício na nova experiência sem o passo a passo.

-

No menu suspenso Assinaturas, escolha o item Assinatura do MOC##### . Em seguida, na parte inferior da tela, selecione Gerenciar recursos.

-

Na página Recursos do Azure – Descoberta, selecione sua assinatura.

-

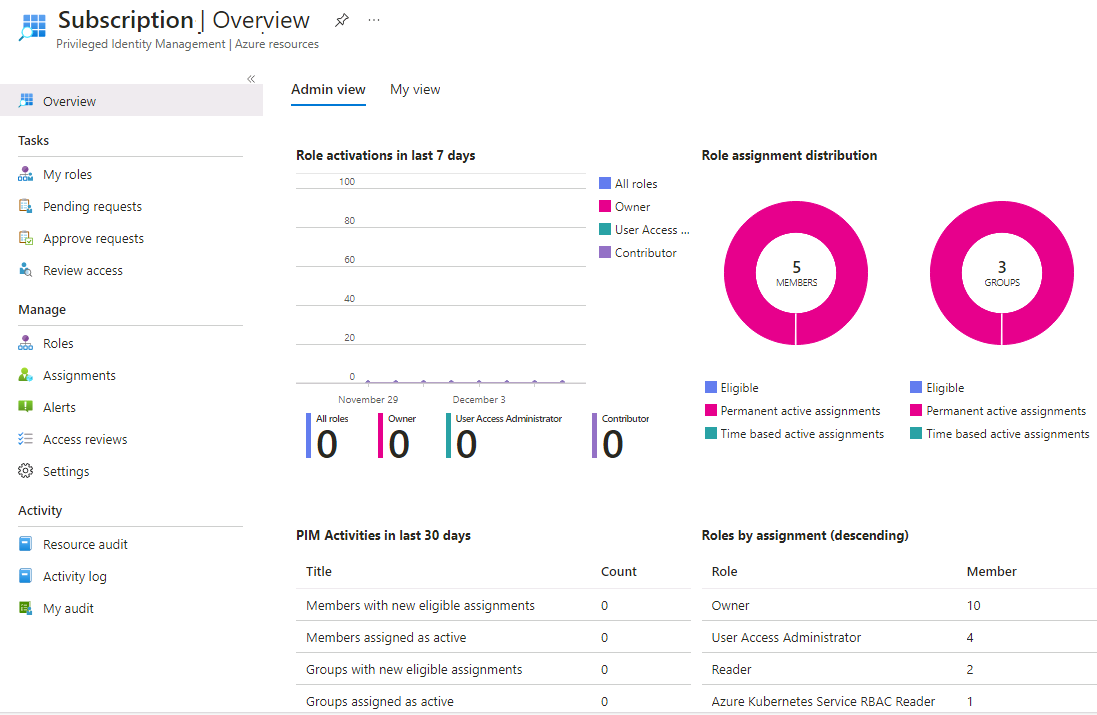

Na página Visão geral, revise as informações.

Dica de laboratório — Devido à natureza do ambiente de laboratório, você não verá nenhum recurso. Consulte a imagem para ver um exemplo.

-

No menu de navegação esquerdo, em Gerenciar, selecione Funções para ver a lista de funções para recursos do Azure.

-

No menu superior, selecione + Adicionar atribuições.

-

No painel Adicionar atribuições, selecione o menu Selecionar função e, depois, Colaborador do serviço de Gerenciamento de API.

-

Em Selecionar membro(s), escolha Nenhum membro selecionado.

-

Em Selecionar um membro ou grupo, pesquise suas funções de administrador User1-######@LODSPRODMCA.onmicrosoft.com da sua organização que receberá a função. Em seguida, escolha Selecionar.

-

Selecione Avançar.

-

Na guia Configurações, em Tipo de atribuição, selecione Qualificado.

-

Atribuições Qualificadas exigem que o membro da função execute uma ação para usar a função. As ações podem incluir a execução de uma verificação de Autenticação multifator (MFA), fornecimento de uma justificativa comercial ou solicitação de aprovação dos aprovadores designados.

-

As atribuições Ativas não exigem que o membro execute nenhuma ação para usar a função. Membros atribuídos como ativos sempre têm os privilégios atribuídos à função.

-

Para especificar uma duração de atribuição, altere as datas e os horários de início e término.

-

Quando terminar, selecione Atribuir.

-

Depois que a nova atribuição de função for criada, uma notificação de status será exibida.

Tarefa 2 – Atualizar ou remover uma atribuição de função de recurso

Observação — Devido à segurança imposta neste ambiente de laboratório, você não pode concluir essas etapas. Revise as etapas na interface do usuário, mas você não poderá aplicar alterações. Estamos trabalhando ativamente para resolver isso.

Siga estas etapas para atualizar ou remover uma atribuição de função existente.

-

Abra o Microsoft Entra Privileged Identity Management.

-

Selecione Recursos do Azure.

-

Selecione a assinatura que você deseja gerenciar para abrir sua página de visão geral.

-

Em Gerenciar, selecione Atribuições.

-

Na guia Atribuições qualificadas, na coluna Ação, examine as opções disponíveis.

-

Selecione Remover.

-

Na caixa de diálogo Remover, analise as informações e selecione Sim.