Laboratorio 11: asignar roles de recursos de Azure en Privileged Identity Management

Tipo de inicio de sesión = Inicio de sesión de recurso de Azure

Escenario del laboratorio

Microsoft Entra Privileged Identity Management (PIM) puede administrar los roles de recurso integrados de Azure, así como los roles personalizados, entre ellos los siguientes:

- Propietario

- Administrador de acceso de usuario

- Colaborador

- Administrador de seguridad

- Administrador de seguridad

Necesitas hacer que un usuario sea elegible para un rol de recurso de Azure.

Tiempo estimado: 10 minutos

Ejercicio 1: PIM con recursos de Azure

Tarea 1: asignar roles de recursos de Azure

-

Inicia sesión en https://entra.microsoft.com con la cuenta de Administrador.

-

Busca y luego selecciona Privileged Identity Management.

-

En la página Privileged Identity Management, en la navegación izquierda, selecciona Recursos de Azure.

Sugerencia de laboratorio: los pasos siguientes se escribieron para la experiencia de recursos heredados de Azure. Puedes cambiar a la experiencia antigua en la parte superior de la pantalla. O bien, puedes completar el ejercicio en la nueva experiencia sin el paso a paso.

-

En la lista desplegable Suscripciones, elige el elemento Suscripción de MOC#####. Después, en la parte inferior de la pantalla, selecciona Administrar recursos.

-

En la página Detección de recursos de Azure, selecciona tu suscripción.

-

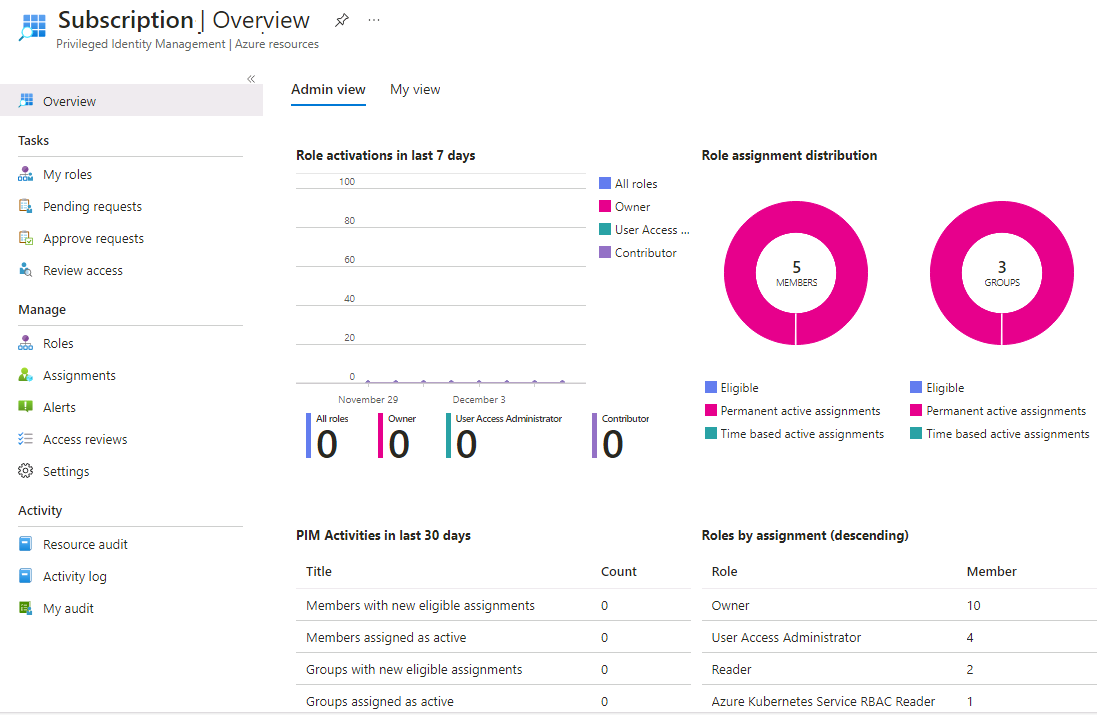

En la página Información general, revisa la información.

Sugerencia de laboratorio: debido a la naturaleza del entorno de laboratorio, no verás ningún recurso. Consulta la imagen para obtener un ejemplo.

-

En el menú de navegación izquierdo, en Administrar, seleccione Roles para ver la lista de roles de los recursos de Azure.

-

En el menú superior, seleccione + Agregar asignaciones.

-

En la página Agregar asignaciones, selecciona el menú Seleccionar rol y después Colaborador de servicios de API Management.

-

En Seleccionar miembros, seleccione No hay miembros seleccionados.

-

En Seleccionar un miembro o grupo, busca los roles de administrador Usuario1-######@LODSPRODMCA.onmicrosoft.com de tu organización a los que se asignará el rol. Después elige Seleccionar.

-

Seleccione Siguiente.

-

En la pestaña Configuración, en la lista Tipo de asignación, seleccione Elegible.

-

Las asignaciones tipo Apto requieren que el miembro del rol realice una acción para usar el rol. Entre las acciones se puede incluir realizar una comprobación de autenticación multifactor (MFA), proporcionar una justificación de negocios o solicitar la aprobación de los aprobadores designados.

-

Las asignaciones activas no requieren que el miembro realice ninguna acción para usar el rol. Los miembros asignados como activos siempre tienen privilegios asignados al rol.

-

Especifique una duración de asignación cambiando las fechas y horas de inicio y finalización.

-

Cuando termine, seleccione Asignar.

-

Una vez creada la nueva asignación de roles, se muestra una notificación de estado.

Tarea 2: actualizar o eliminar una asignación de roles existente

Nota: debido a la seguridad aplicada en este entorno de laboratorio, no puedes completar estos pasos. Revisa los pasos descritos en la interfaz de usuario, pero no podrás aplicar los cambios. Estamos trabajando activamente para encontrar una solución alternativa a esto.

Siga estos pasos para actualizar o quiotar una asignación de roles existente.

-

Abra Microsoft Entra Privileged Identity Management.

-

Seleccione Azure resources (Recursos de Azure).

-

Selecciona la suscripción que quieres administrar para abrir su página de información general.

-

En Administrar, seleccione Asignaciones.

-

En la pestaña Asignaciones aptas, en la columna Acción, revisa las opciones disponibles.

-

Seleccione Quitar.

-

En el cuadro de diálogo Quitar, revise la información y, a continuación, seleccione Sí.