实验室 13 - 实现和测试条件访问策略

登录类型 = Microsoft 365 管理

实验室方案

你的公司需要能够限制用户访问其内部应用程序。 必须部署 Microsoft Entra 条件访问策略。

注意 - 对于条件访问策略,可以禁用安全默认值,要记住的关键点来自培训。 可在此链接中找到有关安全默认值的其他信息:https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/concept-fundamentals-security-defaults

预计用时:20 分钟

练习 1 - 设置条件访问策略以阻止 DebraB 访问 Sway

任务 1 – 确认 DebraB 可以访问 Sway

- 启动一个新的 InPrivate 浏览器窗口。

- 连接到 https://www.office.com

- 出现提示时,以 DebraB 身份登录:

| 设置 | 值 |

|---|---|

| 用户名 | DebraB@ <<your lab domain>>.onmicrosoft.com |

| 密码 | 输入租户的管理员密码(请参阅“实验室资源”选项卡以检索租户管理员密码)。 |

-

绕过欢迎屏幕和简介屏幕。

-

打开“应用”页,然后在 Sway 图标上选择,查看它是否正确加载。

-

注销 Office 并关闭浏览器会话。

任务 2 - 创建条件访问策略

Microsoft Entra 条件访问是 Microsoft Entra ID 的一项高级功能,可用于指定详细的策略来控制谁可以访问资源。 使用条件访问,可以通过基于组、设备类型、位置和角色等限制用户的访问来保护应用程序。

-

浏览到 https://entra.microsoft.com,使用目录的全局管理员帐户登录。

-

打开门户菜单,然后选择“Microsoft Entra ID” **。

-

在菜单的“标识”** 下,选择“保护”**。

-

在“安全性”页的左侧导航栏中,选择“条件访问”。

-

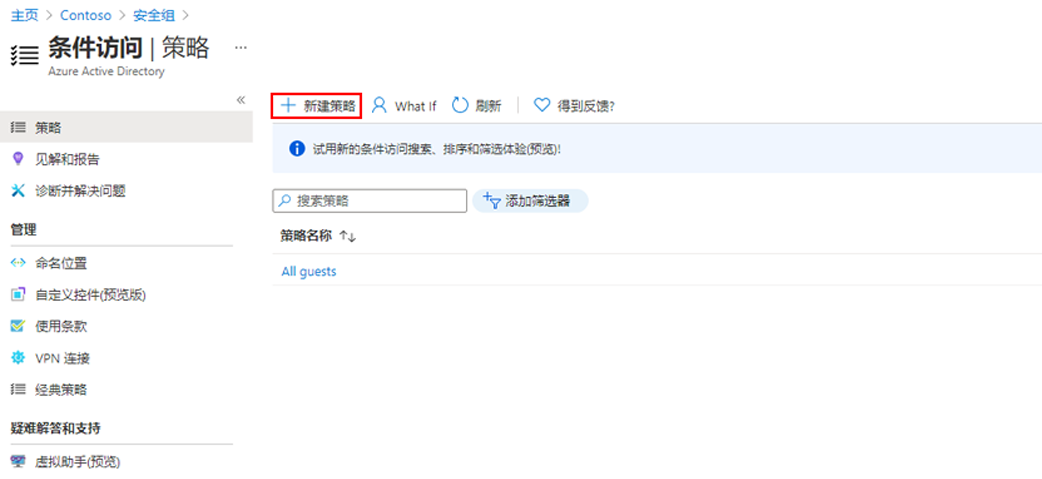

在“概述(预览)”** 上,单击“+ 新建策略”**。

-

在“名称”** 框中,输入“阻止 Sway for DebraB”**。

备注 - 使用此命名可帮助你快速识别策略及其功能。

-

在“分配”** 下,选择“已选择 0 个用户和组”**。

-

在“包括”选项卡上,选择“选择用户和组”**,然后选中“用户和组”** 复选框。

-

在“选择”窗格中,选择“DebraB”帐户,然后选择“选择” 。

-

在“目标资源”** 中,选择“未选择目标资源”**。

-

验证是否已选择“云应用”**,然后选择“选择应用”,最后在“选择”部分选择“无”**。

-

在“选择”窗格中,搜索“Sway”** 并选择“Sway”,然后选择“选择”**。

-

在“访问控制”** 下的“授权”** 部分中,选择“已选择 0 个控件”**。

-

在“授予”窗格中,选择“阻止访问”,然后选择“选择”。

备注 - 此策略配置为仅用于练习,用于快速演示条件访问策略。

- 在“启用策略” 下,选择“启用” ,然后选择“创建” 。

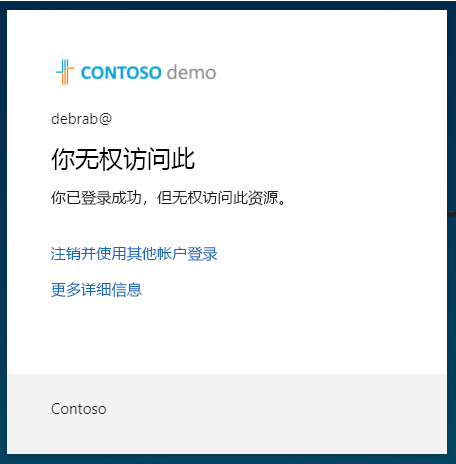

任务 3 - 测试条件访问策略

你应该测试条件访问策略,以确保它们按预期工作。

- 打开新的“InPrivate”浏览器标签页,然后浏览到 https://sway.office.com。

- 出现提示时,以 DebraB 身份登录:

设置 值 用户名 DebraB@ <<your lab domain>>.onmicrosoft.com密码 输入租户的管理员密码(请参阅“实验室资源”选项卡以检索租户管理员密码)。 -

验证是否已阻止你访问 Microsoft Sway。

-

如果你已登录,请关闭选项卡,等待 1 分钟,然后重试。

** 注意 - 如果以 DebraB 的身份自动登录到 Sway,则需要手动注销。你的凭据/访问权限已缓存。 注销并登录后,Sway 会话应会拒绝访问。

-

关闭选项卡并返回到“条件访问”页。

-

选择“阻止 Sway for DebraB”** 策略。

- 在“启用策略”下,选择“关闭”,然后选择“保存”。

练习 2 - 使用“What if”测试条件访问策略

任务 - 使用 What if 测试条件访问策略

-

打开 Microsoft Entra 管理中心菜单,然后选择“Microsoft Entra ID” **。

-

在菜单的“标识”** 下,选择“保护”**。

-

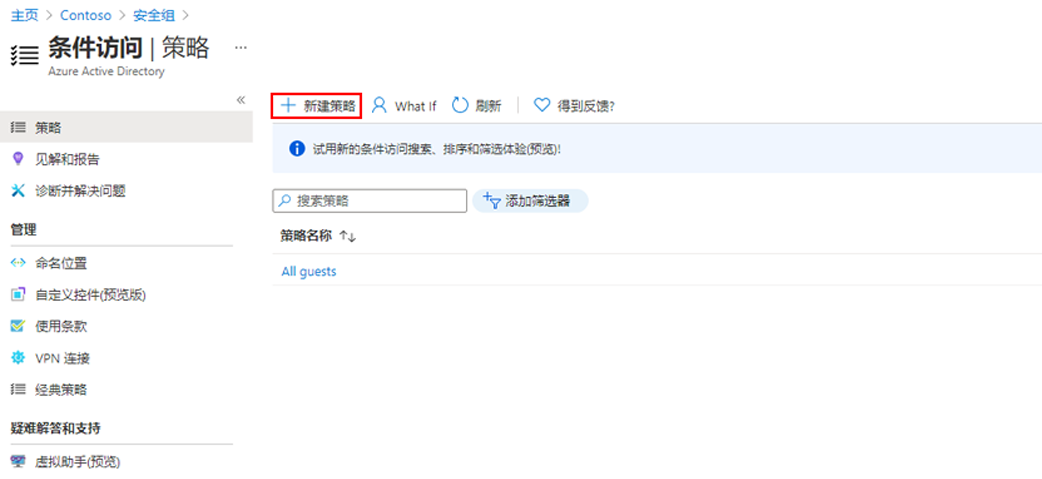

在“安全性”页的左侧导航栏中,选择“条件访问”。

-

在导航窗格中,选择“策略”。

-

选择“What if”。

-

在“用户或工作负载标识”下,选择“未选择任何用户或服务主体” 。

-

选择“DebraB”作为用户。

-

在“云应用、操作或身份验证上下文”** 下,选择“Sway”**。

-

选择“What if”。 将在磁贴底部为你提供一个关于“要应用的策略”和“将不会应用的策略”的报表 。

通过该报表可在启用策略之前测试策略及其有效性。

练习 3 - 使用条件访问策略配置登录频率控制

任务 - 使用 Microsoft Entra 管理中心配置条件访问

作为你所在公司的大型安全配置的一部分,你需要测试可用于控制登录频率的条件访问策略

-

浏览到 https://entra.microsoft.com,使用目录的全局管理员帐户登录。

-

打开门户菜单,然后选择“Microsoft Entra ID” **。

-

在菜单的“标识”** 下,选择“保护”**。

-

在“保护”菜单的左侧导航栏中,选择“条件访问”**。

-

在顶部菜单中选择“+ 新建策略”,然后从下拉列表中选择“创建新策略” 。

-

在“名称”框中,输入“登录频率”。

-

在“分配”** 下,选择“已选择 0 个用户和组”**。

-

在“包括”标签页上,标记“选择用户和组”**,然后选择“用户和组”** 复选框。

-

在“选择”窗格中,选择“Grady Archie”帐户,然后选择“选择” 。

-

选择“目标资源 - 未选择目标资源”。

-

在“包含”中,确保已选择“选择资源”,然后在“选择”部分中选择“无”。

-

在“选择”窗格中,选择“Office 365”,然后选择“选择”。

-

在“访问控制”下,选择“会话”。

-

在“会话”窗格中,选择“登录频率”。

-

在值框中,输入“30”。

-

依次选择单位菜单、“天数”,然后选择“选择”。

-

在“启用策略”下,选择“仅限报告”,然后选择“创建”。

备注 - 仅限报告模式是一种新的条件访问策略状态,允许管理员在其环境中启用条件访问策略之前评估该策略的影响。 随着仅限报告模式的发布:

- 可以在仅限报告模式下启用条件访问策略。

- 在登录过程中,将评估仅限报告模式下的策略,但不强制执行这些策略。

- 结果记录在登录日志详细信息的“条件访问”和“仅限报告”选项卡中 。

- 具有 Azure Monitor 订阅的客户可以使用条件访问见解工作簿来监视其条件访问策略的影响。