实验室 11 - 在 Privileged Identity Management 中分配 Azure 资源角色

注意 - 此实验室需要 Azure Pass。 有关说明,请参阅实验室 00。

实验室方案

Microsoft Entra Privileged Identity Management (PIM) 可以管理内置的 Azure 资源角色以及自定义角色,包括(但不限于):

- “所有者”

- 用户访问管理员

- 参与者

- 安全管理员

- 安全管理器

你需要使用户符合 Azure 资源角色的条件。

预计用时:10 分钟

练习 1 - 针对 Azure 资源的 PIM

任务 1 - 分配 Azure 资源角色

-

使用全局管理员帐户登录 https://entra.microsoft.com。

-

搜索并选择“Privileged Identity Management”**。

-

在“Privileged Identity Management”页的左侧导航窗格中选择“Azure 资源”。

-

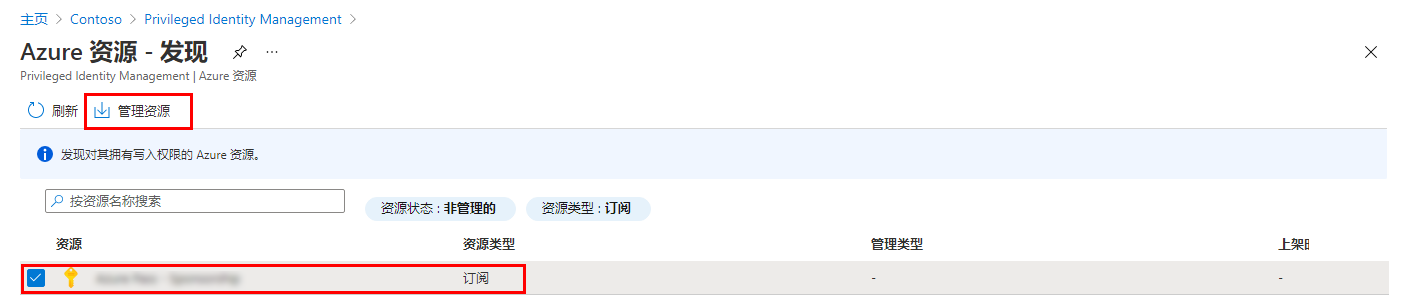

在顶部菜单中选择“发现资源”。

-

在“Azure 资源 - 发现”页中,选择订阅。

-

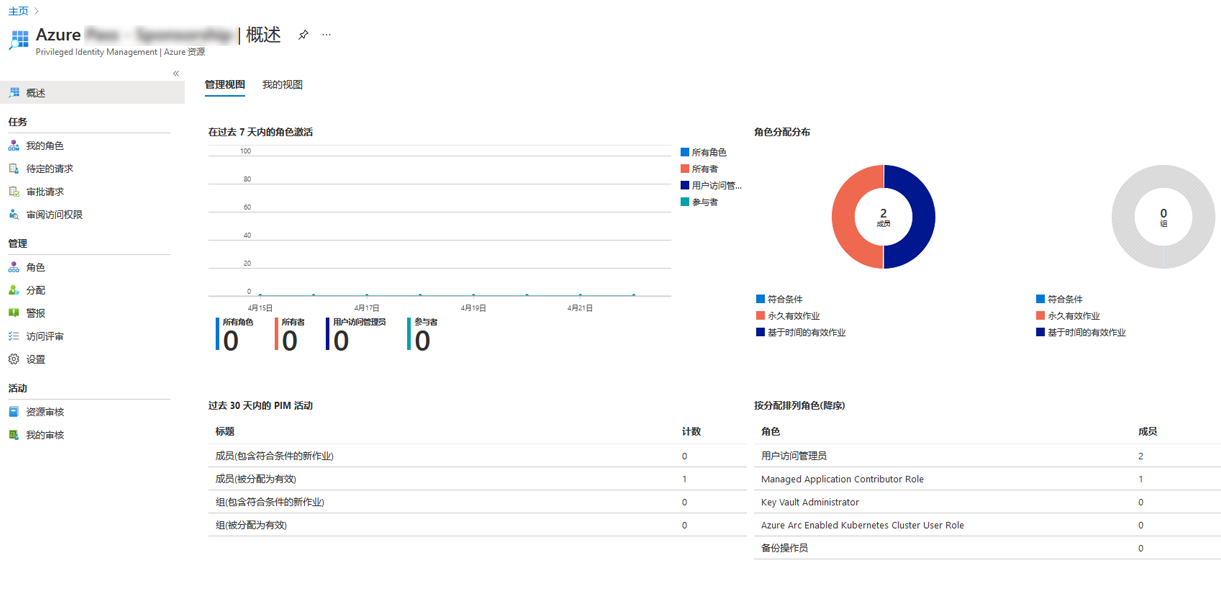

在“概述”** 页中,查看信息。

-

在左侧导航菜单中,在“管理”下选择“角色”以查看适用于 Azure 资源的角色列表。

-

在顶部菜单中,选择“+ 添加分配”。

-

在“添加分配”页中,选择“选择角色”菜单,然后选择“API 管理服务参与者” 。

-

在“选择成员”下,选择“未选择任何成员”。

-

从组织中选择“Miriam Graham”,该成员将被分配角色。 然后选择“选择”。

-

选择“下一页”。

-

在“设置”选项卡的“分配类型”下,选择“符合条件”。

-

“合格” 分配要求该角色的成员执行某个操作才能使用该角色。 操作可能包括执行多重身份验证 (MFA) 检查、提供业务理由或请求获得指定审批者的批准。

-

“活动”分配不要求成员执行任何操作便可使用该角色。 分配为“活动”的成员拥有始终分配给该角色的特权。

-

通过更改开始和结束日期和时间来指定分配持续时间。

-

完成后,选择“分配”。

-

创建新的角色分配后,会显示状态通知。

任务 2 - 更新或删除现有资源角色分配

按照以下步骤更新或删除现有的角色分配。

-

打开 Microsoft Entra Privileged Identity Management。

-

选择“Azure 资源” 。

-

选择要管理的订阅,打开其概述页。

-

在“管理”下选择“分配” 。

-

在“符合条件的分配”** 选项卡的“操作”列中,查看可用选项。

-

选择“删除” 。

-

在“删除”对话框中,查看信息,然后选择“是”。