랩 13 - 조건부 액세스 정책 구현 및 테스트

랩 시나리오

조직에서 내부 애플리케이션에 대한 사용자 액세스를 제한할 수 있어야 합니다. Microsoft Entra 조건부 액세스 정책을 배포해야 합니다.

참고 - 조건부 액세스 정책의 경우 보안 기본값을 해제할 수 있습니다. 기억해야 할 핵심 사항은 학습에서 확인할 수 있습니다. 보안 기본값에 대한 추가 정보는 https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/concept-fundamentals-security-defaults 링크에서 찾을 수 있습니다.

예상 소요 시간: 30분

연습 1 - DebraB의 Sway 액세스를 차단하는 조건부 액세스 정책 설정

작업 1 - DebraB가 Sway에 액세스할 수 있는지 확인

- 새 InPrivate 브라우저 창을 시작합니다.

- https://www.office.com에 연결

-

메시지가 표시되면 DebraB로 로그인합니다.

설정 값 사용자 이름 DebraB@ <<your lab domain>>.onmicrosoft.com암호 테넌트의 관리자 암호를 입력합니다(테넌트 관리자 암호를 검색하려면 랩 리소스 탭 참조). - Sway 아이콘을 선택하여 올바르게 로드되는지 확인합니다.

작업 2 - 조건부 액세스 정책 만들기

Microsoft Entra 조건부 액세스는 리소스에 액세스 할 수 있는 사용자를 제어하는 상세 정책을 지정할 수 있는 Microsoft Entra ID의 고급 기능입니다. 조건부 액세스를 사용하여 그룹, 디바이스 유형, 위치 및 역할과 같은 항목에 따라 사용자의 액세스를 제한하여 애플리케이션을 보호할 수 있습니다.

-

https://entra.microsoft.com으로 이동한 후 해당 디렉터리에 대한 전역 관리자 계정을 사용하여 로그인합니다.

-

포털 메뉴를 열고 Microsoft Entra ID를 선택합니다.

-

메뉴의 ID에서 보호를 선택합니다.

-

보안 페이지의 왼쪽 탐색 영역에서 조건부 액세스를 선택합니다.

-

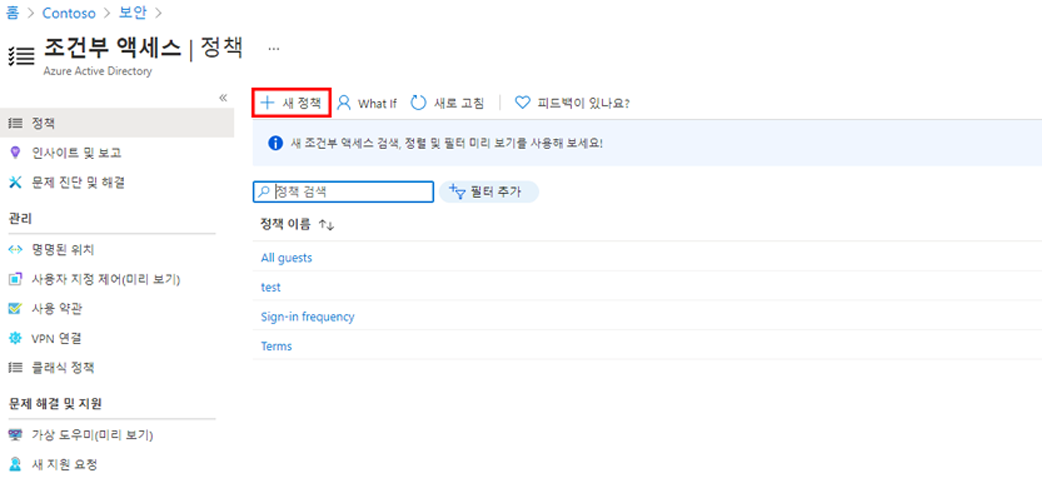

개요(미리 보기) 에서 + 새 정책 만들기를 클릭합니다.

-

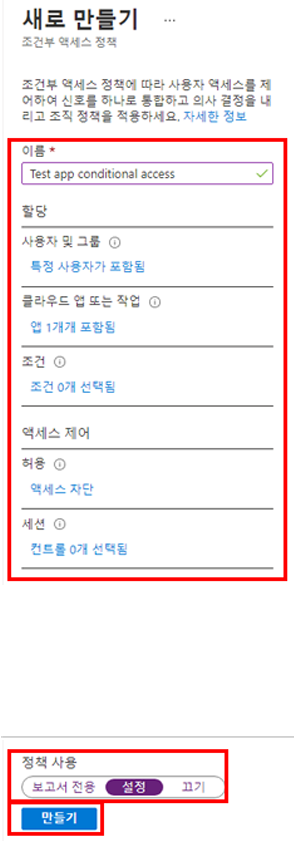

이름 상자에 DebraB에 대한 Sway 차단을 입력합니다.

참고 - 이러한 명명 규칙을 사용하면 정책과 해당 기능을 빠르게 파악할 수 있습니다.

-

할당에서 0명의 사용자 및 그룹이 선택됨을 선택합니다.

-

포함 탭에서 사용자 및 그룹 선택을 선택한 다음 사용자 및 그룹 확인란을 선택합니다.

-

선택 창에서 DebraB 계정을 선택한 다음 선택을 선택합니다.

-

대상 리소스에서 대상 리소스가 선택되지 않음을 선택합니다.

-

클라우드 앱이 선택되었는지 확인하고 앱 선택을 선택한 다음 선택 섹션에서 없음을 선택합니다.

-

선택 창에서 Sway를 검색하고 Sway를 선택한 다음 선택을 선택합니다.

-

액세스 제어 아래의 허용 섹션에서 0개의 컨트롤이 선택됨을 선택합니다.

-

허용 창에서 액세스 차단을 선택하고 선택을 선택합니다.

참고 - 이 정책은 연습에 대해서만 구성되며 조건부 액세스 정책을 신속하게 설명하는 데 사용됩니다.

- 정책 사용에서 On을 선택한 다음, 만들기를 선택합니다.

작업 3 - 조건부 액세스 정책 테스트

조건부 액세스 정책을 테스트하여 예상대로 작동하는지 확인해야 합니다.

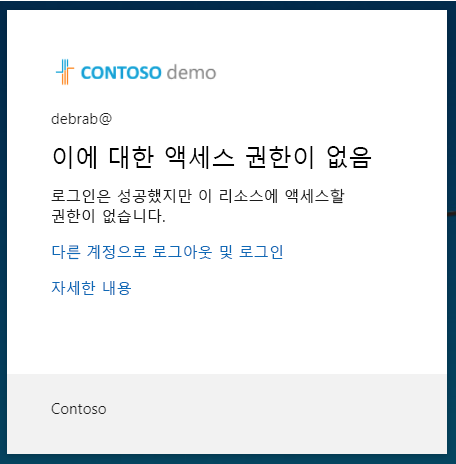

- 새 ‘InPrivate’ 브라우저 탭을 열고 https://sway.office.com로 이동합니다.

- 메시지가 표시되면 DebraB로 로그인합니다.

설정 값 사용자 이름 DebraB@ <<your lab domain>>.onmicrosoft.com암호 테넌트의 관리자 암호를 입력합니다(테넌트 관리자 암호를 검색하려면 랩 리소스 탭 참조). -

Microsoft Sway에 액세스할 수 없는지 확인합니다.

-

로그인되어 있으면 탭을 닫고 1분 동안 기다렸다가 다시 시도합니다.

참고 - DebraB로 Sway에 자동 로그인된 경우 수동으로 로그아웃해야 합니다. 사용자의 자격 증명/액세스가 캐시되었습니다. 로그아웃했다가 로그인하면 Sway 세션에서 액세스가 거부됩니다.

-

탭을 닫고 조건부 액세스 페이지로 돌아갑니다.

-

DebraB에 대한 Sway 차단 정책을 선택합니다.

- 정책 사용에서 끄기를 선택한 다음, 저장을 선택합니다.

연습 2 - “What if”를 사용하여 조건부 액세스 정책 테스트

작업 - What if를 사용하여 조건부 액세스 정책 테스트

-

Microsoft Entra 관리 센터 메뉴를 열고 Microsoft Entra ID를 선택합니다.

-

메뉴의 ID에서 보호를 선택합니다.

-

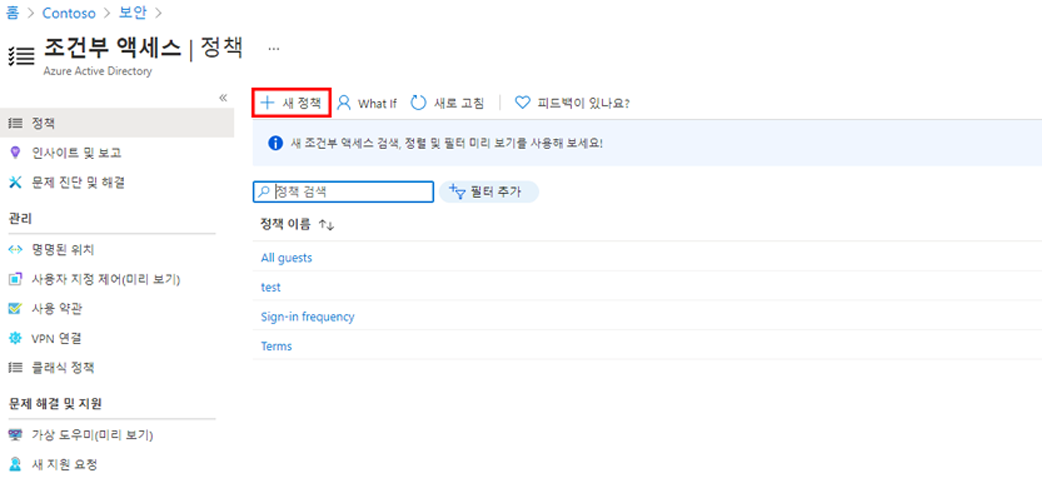

보안 페이지의 왼쪽 탐색 영역에서 조건부 액세스를 선택합니다.

-

탐색 창에서 정책을 선택합니다.

-

What if를 선택합니다.

-

사용자 또는 워크로드 ID에서 사용자 또는 서비스 주체가 선택되지 않음을 선택합니다.

-

사용자로 DebraB를 선택합니다.

-

클라우드 앱, 작업 또는 인증 컨텍스트에서 Sway를 선택합니다.

-

What if를 선택합니다. 적용할 정책 및 적용하지 않을 정책에 대한 타일 아래쪽에 보고서가 제공됩니다.

이렇게 하면 정책을 사용하도록 설정하기 전에 정책 및 정책의 영향을 테스트할 수 있습니다.

연습 3 - 조건부 액세스 정책을 사용하여 로그인 빈도 제어 구성

작업 - Microsoft Entra 관리 센터를 사용하여 조건부 액세스 구성

회사 보안 구성의 일환으로, 로그인 빈도를 제어하는 데 사용할 수 있는 조건부 액세스 정책을 테스트해야 합니다.

-

https://entra.microsoft.com으로 이동한 후 해당 디렉터리에 대한 전역 관리자 계정을 사용하여 로그인합니다.

-

포털 메뉴를 열고 Microsoft Entra ID를 선택합니다.

-

메뉴의 ID에서 보호를 선택합니다.

-

보호 메뉴의 왼쪽 탐색 메뉴에서 조건부 액세스를 선택합니다.

-

상단 메뉴의 드롭다운에서 + 새 정책을 선택하고 새 정책 만들기를 선택합니다.

-

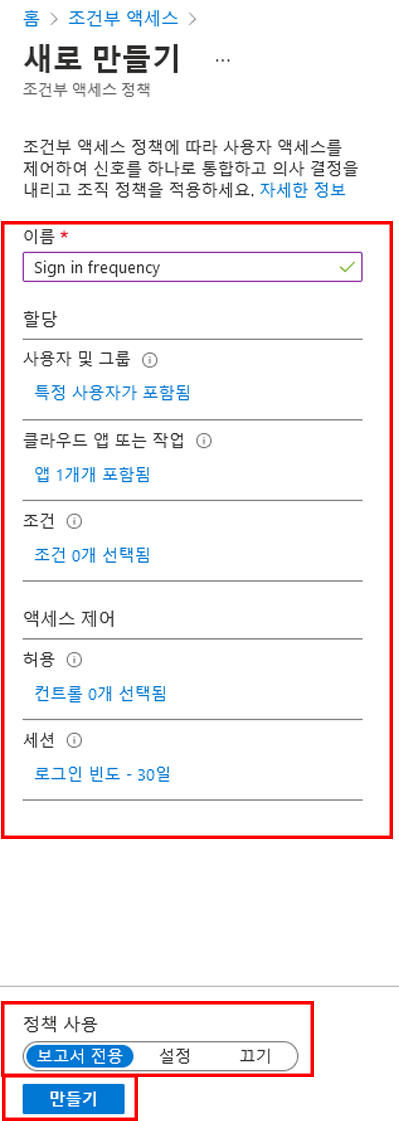

이름 상자에 로그인 빈도를 입력합니다.

-

할당에서 0명의 사용자 및 그룹이 선택됨을 선택합니다.

-

포함 탭에서 사용자 및 그룹 선택을 선택한 다음 사용자 및 그룹 확인란을 선택합니다.

-

선택 창에서 Grady Archie 계정을 선택한 다음 선택을 선택합니다.

-

클라우드 앱 또는 작업을 선택합니다.

-

클라우드 앱이 선택되어 있는지 확인하고 앱 선택을 선택합니다.

-

선택 창에서 Office 365를 선택하고 선택을 선택합니다.

-

액세스 제어에서 세션을 선택합니다.

-

세션 창에서 로그인 빈도를 선택합니다.

-

값 상자에 30을 입력합니다.

-

단위 메뉴를 선택하고 일을 선택한 다음 선택을 선택합니다.

-

정책 사용에서 보고 전용을 선택한 다음, 생성를 선택합니다.

참고 - 보고 전용 모드는 관리자가 정책을 환경에 사용하도록 설정하기 전에 조건부 액세스 정책의 영향을 평가할 수 있도록 하는 새 조건부 액세스 정책 상태입니다. 보고 전용 모드의 릴리스 사용

- 조건부 액세스 정책은 보고 전용 모드에서 사용하도록 설정할 수 있습니다.

- 로그인하는 동안 보고 전용 모드의 정책은 평가되지만 적용되지 않습니다.

- 결과는 로그인 로그 세부 정보에 대한 조건부 액세스 및 보고 전용 탭에 기록됩니다.

- Azure Monitor 구독이 있는 고객은 조건부 액세스 인사이트 통합 문서를 사용하여 조건부 액세스 정책의 영향을 모니터링할 수 있습니다.