ラボ 11 - Privileged Identity Management で Azure リソース ロールを割り当てる

ログインの種類 = Azure リソース ログイン

ラボのシナリオ

Microsoft Entra Privileged Identity Management (PIM) は、組み込みの Azure リソース ロールと、以下を含むカスタム ロール (ただしこれらに限定されません) を管理できます。

- 所有者

- ユーザー アクセス管理者

- 共同作成者

- セキュリティ管理者

- Security Manager

ユーザーを Azure リソース ロールの候補にする必要があります。

推定時間:10 分

演習 1 - Azure AD リソースを使用した PIM

タスク 1 - Azure リソース ロールを割り当てる

-

提供された管理者アカウントを使用して https://entra.microsoft.com にサインインします。

-

「Microsoft Entra Privileged Identity Management」を検索して選択します。

-

[Privileged Identity Management] ページの左側のナビゲーションで [Azure リソース] を選択します。

ラボのヒント - 次のいくつかの手順は、従来の Azure リソース エクスペリエンス用に記述されています。 画面の上部にある古いエクスペリエンスに切り替えることができます。 または、ステップバイステップなしで、新しいエクスペリエンスで演習を完了することもできます。

-

[サブスクリプション] ドロップダウンで、MOC Subscription##### という項目を選択します。 次に、画面の下部にある [リソースの管理] を選択します。

-

[Azure リソース - 検出] ページで、サブスクリプションを選択します。

-

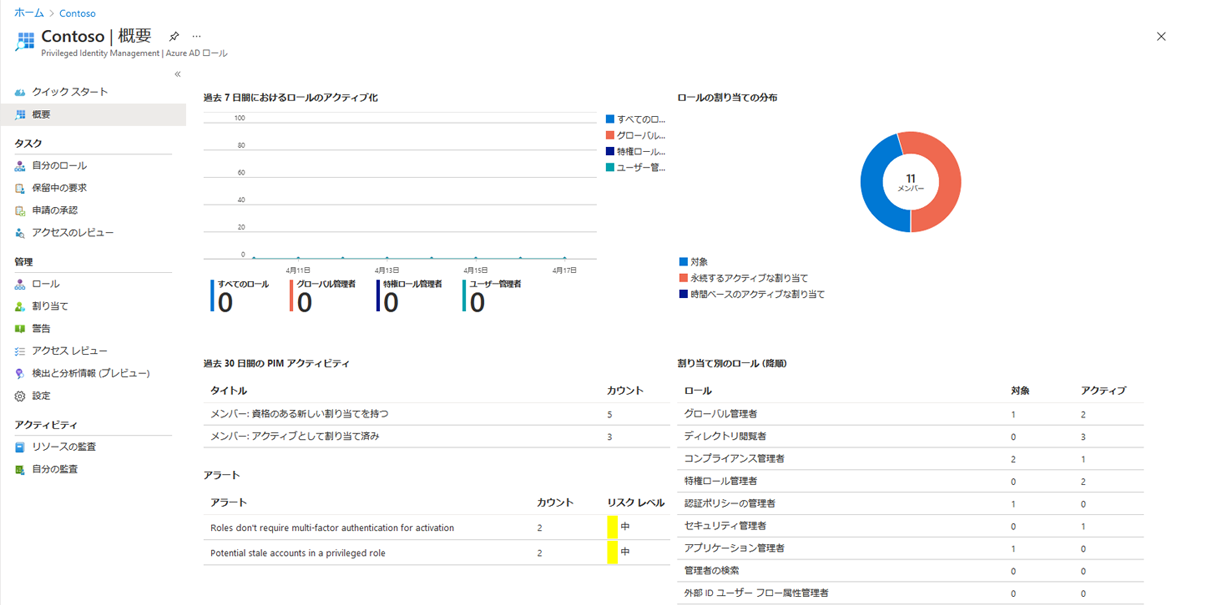

[概要] ページで、情報を確認します。

ラボのヒント - ラボ環境の性質上、リソースは表示されません。 サンプルについては、画像を参照してください。

-

左側のナビゲーション メニューで、[管理] の下にある [ロール] を選択して、Azure リソースのロールの一覧を表示します。

-

上部のメニューで [+ 割り当ての追加] を選択します。

-

[割り当ての追加] ページで、 [ロールの選択] メニューを選択し、 [API Management サービス共同作成者] を選択します。

-

[メンバーの選択] で [メンバーが選択されていません] を選択します。

-

[メンバーまたはグループの選択] で、ロールが割り当てられる組織の管理者ロール User1-######@LODSPRODMCA.onmicrosoft.com を検索します。 次に、[選択] を選択します。

-

[次へ] を選択します。

-

[設定] タブの [割り当ての種類] で [対象] を選択します。

-

[対象] 割り当ての場合、このロールのメンバーは、ロールを使用するにはアクションを実行する必要があります。 要求されるアクションには、多要素認証 (MFA) チェックの実行、業務上の妥当性の指定、指定された承認者に対する承認要求などがあります。

-

アクティブ割り当てでは、メンバーがロールを使用するためのアクションを実行する必要はありません。 アクティブとして割り当てられたメンバーには常に、そのロールに割り当てられた特権があります。

-

開始日時と終了日時を変更して割り当て期間を指定します。

-

完了したら、 [割り当て] を選択します。

-

新しいロールの割り当てが作成されると、状態の通知が表示されます。

タスク 2 - 既存のリソースのロールの割り当てを更新または削除する

注 - このラボ環境にセキュリティが適用されているため、これらの手順を完了できません。 ユーザー インターフェイスの手順を確認してください。ただし、変更を適用することはできません。 この問題に対する回避策の整備に鋭意取り組んでいるところです。

既存のロールの割り当てを更新または削除するには、次の手順を実行します。

-

Microsoft Entra Privileged Identity Management を開きます。

-

[Azure リソース] を選択します。

-

管理するサブスクリプションを選択して、その概要ページを開きます。

-

[管理] で、 [割り当て] を選択します。

-

[資格のある割り当て] タブの [アクション] 列で、使用できるオプションを確認します。

-

[削除] を選択します。

-

[削除] ダイアログ ボックスで情報を確認し、[はい] を選択します。