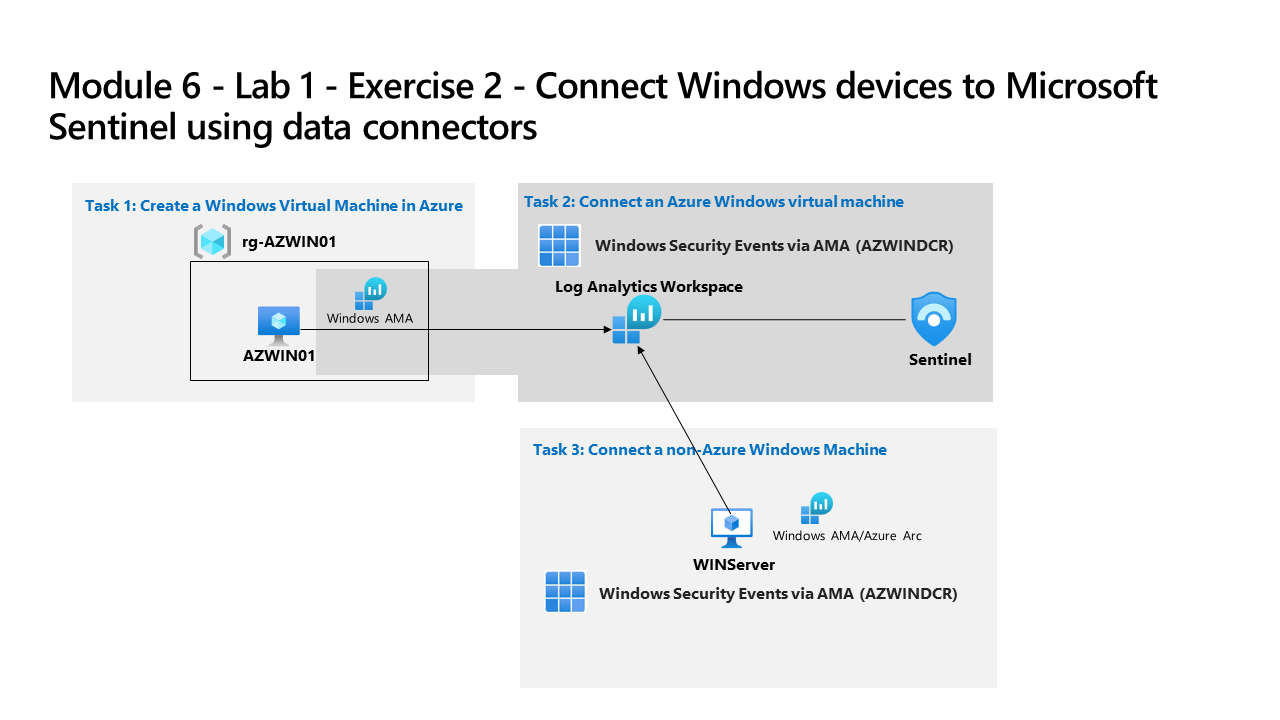

학습 경로 8 - 랩 1 - 연습 2 - 데이터 커넥터를 사용하여 Microsoft Sentinel에 Windows 디바이스 연결

랩 시나리오

당신은 Microsoft Sentinel을 구현한 회사에서 근무하는 보안 운영 분석가입니다. 조직에 있는 많은 데이터 원본의 로그 데이터를 연결하는 방법을 알아야 합니다. 다음 데이터 원본은 온-프레미스 환경 또는 기타 퍼블릭 클라우드와 같은 Azure 내부 및 외부의 Windows 가상 머신입니다.

중요: 학습 경로 #8에 대한 랩 연습은 독립 실행형 환경에 있습니다. 완료하기 전에 랩을 종료하면 구성을 다시 실행해야 합니다.

이 랩의 예상 완료 시간은 30분입니다.

작업 1: Azure에서 Windows 가상 머신 만들기

이 작업에서는 Azure에서 Windows 가상 머신을 만듭니다.

-

WIN1 가상 머신에 Admin으로 로그인합니다. 암호로는 Pa55w.rd를 사용하여 로그인합니다.

-

Microsoft Edge 브라우저에서 https://portal.azure.com의 Azure Portal로 이동합니다.

-

랩 호스팅 공급자가 제공한 테넌트 전자 메일 계정을 복사하여 로그인 대화 상자에 붙여 넣은 후 다음을 선택합니다.

-

랩 호스팅 공급자가 제공한 테넌트 암호를 복사하여 암호 입력 대화 상자에 붙여 넣은 후 로그인을 선택합니다.

-

**+ 리소스 만들기**를 선택합니다. **힌트:** 이미 Azure Portal에 있는 경우 홈으로 이동하려면 위쪽 막대에서 *Microsoft Azure*를 선택해야 할 수 있습니다. -

검색 서비스 및 마켓플레이스 검색 상자에 Windows 11을 입력하고 드롭다운 목록에서 Windows 11을 선택합니다.

-

Windows 11 상자를 선택합니다.

-

계획 드롭다운 목록을 열고 Windows 11 Enterprise 버전 22H2를 선택합니다.

-

미리 설정된 구성으로 시작을 선택하여 계속 진행합니다.

-

개발/테스트를 선택한 다음, VM 계속 만들기를 선택합니다.

-

리소스 그룹에 대해 새로 만들기를 선택하고, RG-AZWIN01을 이름으로 입력하고, OK를 선택합니다.

참고: 이는 추적을 위한 새 리소스 그룹입니다.

-

가상 머신 이름에 AZWIN01을 입력합니다.**

-

지역 기본값으로 미국 동부를 그대로 둡니다.**

-

아래로 스크롤하여 가상 머신의 이미지를 검토합니다. 비어 있는 경우 Windows 11 Enterprise, 버전 22H2를 선택합니다.

-

가상 머신의 크기를 검토합니다. 비어 있는 경우 모든 크기 보기를 선택하고 나열된 첫 번째(D 시리즈) VM 크기를 선택한 다음 선택을 선택합니다.

참고: 다음 메시지가 표시되면: 이 이미지는 Azure Automanage에서 지원되지 않습니다. 이 기능을 사용하지 않도록 설정하려면 관리 탭으로 이동합니다. 그렇지 않은 경우 지원되는 이미지를 선택합니다. 관리 탭으로 이동하여 “Automanage”를 사용하지 않도록 설정합니다. 나중에 만들기 프로세스가 성공합니다.

-

아래로 스크롤하여 선택한 사용자 이름을 입력합니다. 힌트: admin 또는 root 같은 예약어를 사용하지 마세요.

-

선택한 암호를 입력합니다.** 힌트: LabUser 암호를 다시 사용하는 것이 더 간편할 수 있습니다. 리소스 탭에서 찾을 수 있습니다. 두 번 입력해야 할 수도 있습니다.

-

페이지 아래쪽으로 스크롤하고 라이선스 아래 확인란을 선택하여 적격 라이선스가 있는지 확인합니다.**

-

검토 + 만들기를 선택하고 유효성 검사를 통과할 때까지 기다립니다.

참고: 네트워킹 유효성 검사에 실패한 경우 해당 탭을 선택하고 콘텐츠를 검토한 다음 다시 검토 + 만들기를 선택합니다.

- 만들기를 실행합니다. 리소스가 작성될 때까지 기다립니다. 몇 분 정도 걸릴 수 있습니다.

작업 2: 온-프레미스 서버를 Azure에 연결

이 작업에서는 온-프레미스 서버를 Azure 구독에 연결합니다. Azure Arc가 이 서버에 미리 설치되었습니다. 이 서버는 다음 연습에서 나중에 Microsoft Sentinel에서 검색 및 조사할 시뮬레이션 공격을 실행하는 데 사용됩니다.

중요: 다음 단계는 이전에 작업한 컴퓨터와는 다른 컴퓨터에서 수행합니다.

-

WINServer 가상 머신에 Administrator로 로그인합니다. 암호로는 Passw0rd! 를 사용합니다. 다시 장착합니다.

참고: 위에서 설명한 대로 Azure Arc는 WINServer 머신에 사전 설치되어 있습니다. 이제 이 컴퓨터를 Azure 구독에 연결합니다.

-

WINServer 컴퓨터에서 검색 아이콘을 선택하고 cmd를 입력합니다.

-

검색 결과에서 명령 프롬프트를 마우스 오른쪽 단추로 클릭하고 관리자 권한으로 실행을 선택합니다.

-

명령 프롬프트 창에서 다음 명령을 입력합니다. Enter 키를 누르지 않습니다.

azcmagent connect -g "defender-RG" -l "EastUS" -s "Subscription ID string" -

구독 ID 문자열을 랩 호스팅 서비스 공급자가 제공한 구독 ID로 바꿉니다(*리소스 탭). 따옴표를 유지해야 합니다.

-

Enter 키를 입력하여 명령을 실행합니다(몇 분 정도 걸릴 수 있습니다).

참고: 이것을 어떻게 여시겠습니까? 라는 브라우저 선택 창이 표시되면 Microsoft Edge를 선택합니다.

-

로그인 대화 상자에서 랩 호스팅 제공업체에서 제공한 테넌트 이메일과 테넌트 비밀번호를 입력하고 로그인을 선택합니다. 인증 완료 메시지를 기다렸다가 브라우저 탭을 닫고 명령 프롬프트 창으로 돌아갑니다.

-

명령 실행이 완료되면 명령 프롬프트 창을 열어두고 다음 명령을 입력하여 연결이 성공했는지 확인합니다.

azcmagent show -

명령 출력에서 에이전트 상태가 연결됨인지 확인합니다.

작업 3: Azure Windows 가상 머신을 연결합니다.

이 작업에서는 Microsoft Sentinel에 Azure Windows 가상 머신을 연결합니다.

참고: Microsoft Sentinel이 Azure 구독에 defenderWorkspace라는 이름으로 사전 배포되었으며 필요한 콘텐츠 허브 솔루션이 설치되어 있습니다.

-

WIN1 가상 머신에 Admin으로 로그인합니다. 암호로는 Pa55w.rd를 사용하여 로그인합니다.

-

필요한 경우 Microsoft Edge 브라우저를 열고 Azure Portal(https://portal.azure.com)로 이동한 다음 제공된 자격 증명으로 로그인합니다.

-

Azure Portal의 검색 창에 Sentinel을 입력하고 Microsoft Sentinel을 선택합니다.

-

Microsoft Sentinel defenderWorkspace을 선택합니다.

-

Microsoft Sentinel 왼쪽 탐색 메뉴에서 콘텐츠 관리 섹션까지 아래로 스크롤하여 콘텐츠 허브를 선택합니다.

-

콘텐츠 허브에서 Windows 보안 이벤트 솔루션을 검색하고 목록에서 선택합니다.

-

Windows 보안 이벤트 솔루션 페이지에서 관리를 선택합니다.

참고: Windows 보안 이벤트 솔루션은 AMA를 통한 Windows 보안 이벤트와 레거시 에이전트를 통한 보안 이벤트 데이터 커넥터를 모두 설치합니다. 또한 2개의 통합 문서, 20개의 분석 규칙 및 43개의 헌팅 쿼리가 포함되어 있습니다.

-

AMA를 통한 Windows 보안 이벤트 데이터 커넥터를 선택하고 커넥터 정보 블레이드에서 커넥터 페이지 열기를 선택합니다.

-

구성 섹션에서 +데이터 수집 규칙 만들기 단추를 선택합니다.

-

규칙 이름에 AZWINDCR을 입력하고 다음: 리소스를 선택합니다.

-

리소스 탭의 범위에서 MOC 구독을 확장합니다.

힌트: 범위 열 앞에 있는 “>”를 선택하여 전체 범위 계층 구조를 확장할 수 있습니다.

-

RG-AZWIN01을 확장한 다음, AZWIN01을 선택합니다.

-

다음: 수집을 선택합니다.

-

다양한 보안 이벤트 컬렉션 옵션을 검토합니다. 모든 보안 이벤트를 유지하고 다음: 검토 + 만들기를 선택합니다.

-

데이터 수집 규칙을 저장하려면 만들기를 선택합니다.

-

잠시 기다린 다음, 새로 고침을 선택하여 나열된 새 데이터 수집 규칙을 확인합니다.

작업 4: 비 Azure Windows 컴퓨터 연결

이 작업에서는 Azure Arc에 연결된 비 Azure Windows 가상 머신을 Microsoft Sentinel에 추가합니다.

참고: AMA를 통한 Windows 보안 이벤트 데이터 커넥터는 비 Azure 디바이스에 대한 Azure Arc가 필요합니다.**

-

Microsoft Sentinel 작업 영역의 AMA를 통한 Windows 보안 이벤트 데이터 커넥터 구성에 있어야 합니다.

-

구성 섹션에서 연필 아이콘을 선택하여 AZWINDCR데이터 수집 규칙을 편집합니다.

-

다음: 리소스를 선택하고, 리소스 탭의 범위에서 MOC 구독을 확장합니다.

힌트: 범위 열 앞에 있는 “>”를 선택하여 전체 범위 계층 구조를 확장할 수 있습니다.

-

defender-RG(또는 사용자가 만든 리소스 그룹)를 확장한 다음 WINServer를 선택합니다.

중요: WINServer가 표시되지 않으면 이 서버에 Azure Arc를 설치한 학습 경로 3, 연습 1, 작업 4를 참조하세요.

-

다음: 수집을 선택하고 다음: 검토 + 만들기를 선택합니다.

-

유효성 검사 통과가 표시되면 만들기를 선택합니다.