Parcours d’apprentissage 7 – Labo 1 – Exercice 1 – Modifier une règle de sécurité Microsoft

Scénario du labo

Vous êtes un analyste des opérations de sécurité travaillant dans une entreprise ayant mis en œuvre Microsoft Sentinel. Vous devez apprendre à détecter et à atténuer les menaces à l’aide de Microsoft Sentinel. Tout d’abord, vous devez filtrer les alertes provenant de Defender pour le cloud dans Microsoft Sentinel, par gravité.

Remarque : Une simulation de labo interactive est disponible et vous permet de progresser à votre propre rythme. Il peut exister de légères différences entre la simulation interactive et le labo hébergé. Toutefois, les concepts et idées de base présentés sont identiques.

Important : si vous avez terminé le labo précédent Parcours d’apprentissage 6 - Labo 1 - Exercice 4 - Connecter Defender XDR à Microsoft Sentinel à l’aide de connecteurs de données, vous pouvez ignorer ce labo et passer à l’exercice suivant.

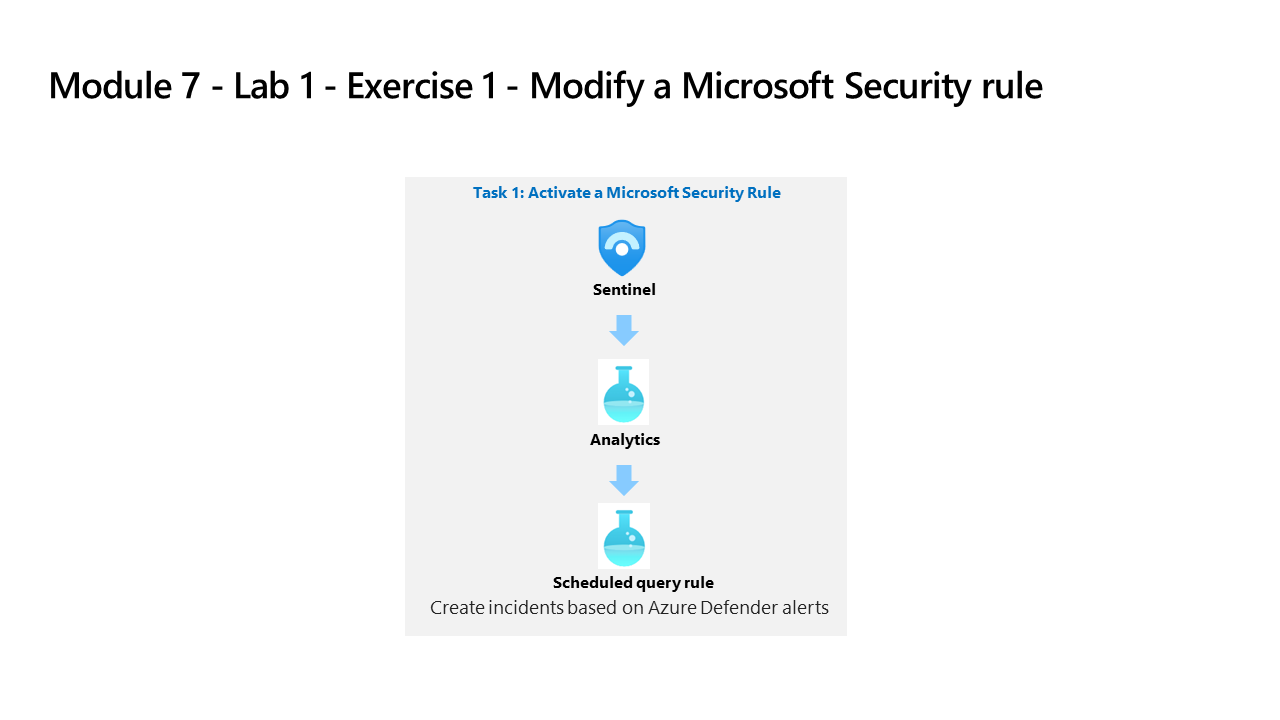

Tâche 1 : activer une règle de sécurité Microsoft

Dans cette tâche, vous allez activer une règle de sécurité Microsoft.

-

Connectez-vous à la machine virtuelle WIN1 en tant qu’Administrateur ou Administratrice avec le mot de passe : Pa55w.rd.

-

Dans le navigateur Microsoft Edge, accédez au portail Azure à l’adresse (https://portal.azure.com).

-

Dans la boîte de dialogue Connexion, copiez et collez le compte de messagerie du locataire fourni par l’hébergeur du labo, puis sélectionnez Suivant.

-

Dans la boîte de dialogue Entrer le mot de passe, copiez et collez le mot de passe du locataire fourni par l’hébergeur du labo, puis sélectionnez Connexion.

-

Dans la barre de recherche du portail Azure, tapez Sentinel, puis sélectionnez Microsoft Sentinel.

-

Sélectionnez l’espace de travail Microsoft Sentinel que vous avez créé dans les labos précédents.

-

Dans la zone Configuration, sélectionnez Analyses.

-

Sélectionnez le bouton ** + Créer** dans la barre de commandes, puis sélectionnez Règle de création d’incident Microsoft.

-

Sous Nom, entrez Créer des incidents basés sur Defender for Endpoint.

-

Faites défiler vers le bas et, sous Service de sécurité Microsoft, sélectionnez Microsoft Defender for Endpoint.

-

Sous Filtrer par gravité, sélectionnez l’option Personnalisé, puis Bas, Moyen et Élevé pour le niveau de gravité, et revenez à la règle.

-

Sélectionnez le bouton Suivant : Réponse automatique, puis le bouton Suivant : Vérifier et créer.

-

Passez en revue les modifications apportées et sélectionnez le bouton Enregistrer. La règle analytique est enregistrée et les incidents sont créés s’il existe une alerte dans Defender for Endpoint.

-

Vous disposez désormais d’un type d’alerte Fusion et de deux types d’alerte sécurité Microsoft.