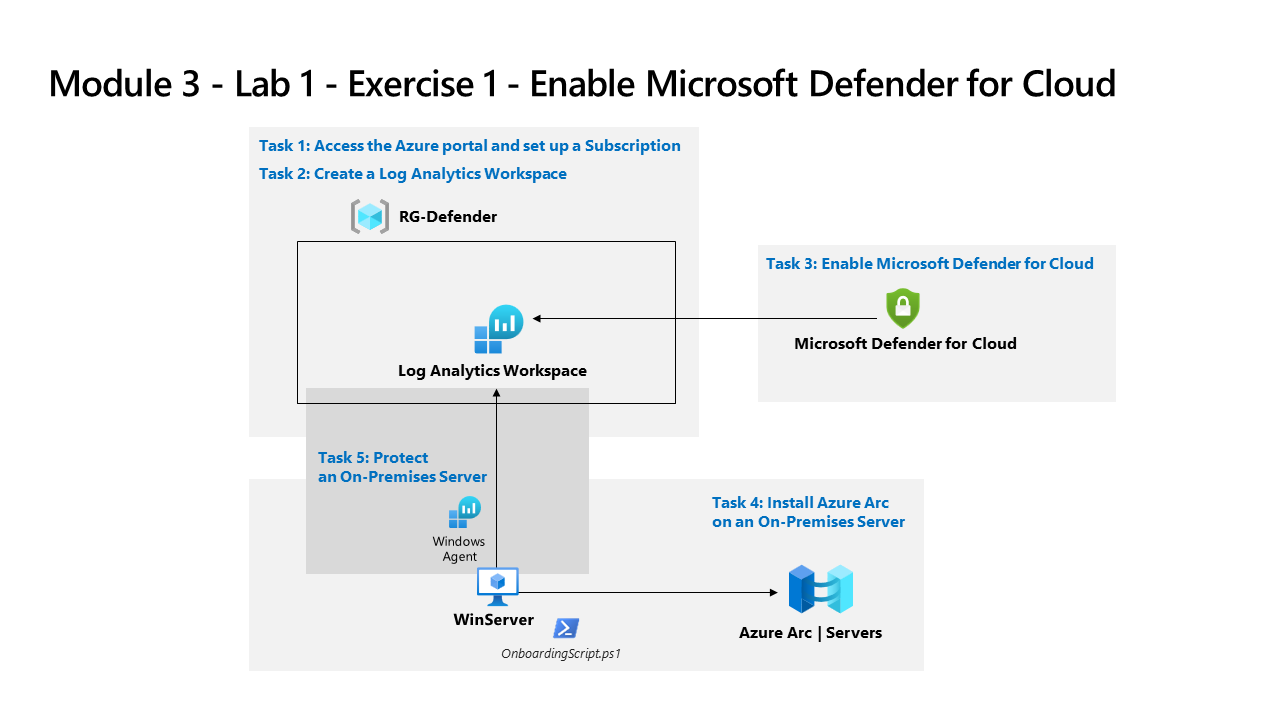

Parcours d’apprentissage 3 - Labo 1 - Exercice 1 - Activer Microsoft Defender pour le cloud

Scénario du labo

Vous êtes un analyste des opérations de sécurité travaillant dans une entreprise qui met en œuvre la protection des charges de travail cloud avec Microsoft Defender pour le cloud. Dans ce labo, vous allez activer Microsoft Defender pour le cloud.

Remarque : Une simulation de labo interactive est disponible et vous permet de progresser à votre propre rythme. Il peut exister de légères différences entre la simulation interactive et le labo hébergé. Toutefois, les concepts et idées de base présentés sont identiques.

Tâche 1 : accéder au Portail Azure et configurer un abonnement

Dans cette tâche, vous allez configurer un abonnement Azure nécessaire pour terminer ce labo et les suivants.

-

Connectez-vous à la machine virtuelle WIN1 en tant qu’Admin avec le mot de passe suivant : Pa55w.rd.

-

Ouvrez le navigateur Microsoft Edge ou un nouvel onglet s’il est déjà ouvert.

-

Dans le navigateur Microsoft Edge, accédez au portail Azure à l’adresse https://portal.azure.com.

-

Dans la boîte de dialogue Se connecter , copiez et collez le compte de messagerie du locataire pour le nom d’utilisateur administrateur fourni par votre fournisseur d’hébergement de labo, puis sélectionnez Suivant.

-

Dans la boîte de dialogue Entrer le mot de passe, copiez et collez le mot de passe du locataire de l’administrateur fourni par votre fournisseur d’hébergement de labo, puis sélectionnez Se connecter.

-

Dans la barre de recherche du Portail Azure, tapez Abonnement, puis sélectionnez Abonnements.

-

Sélectionnez l’abonnement « Pass Azure - Parrainage » affiché (ou nom équivalent dans la langue sélectionnée).

Remarque : si l’abonnement n’est pas affiché, demandez à votre instructeur comment créer l’abonnement Azure avec les informations d’identification d’utilisateur administrateur de locataire. Remarque : le processus de création d’abonnement peut prendre jusqu’à 10 minutes.

-

Sélectionnez Contrôle d’accès (IAM), puis Ajouter une attribution de rôle dans la zone Accorder l’accès à cette ressource.

-

Sélectionnez l’onglet Rôles d’administrateur privilégié, puis Propriétaire. Sélectionnez Suivant pour continuer.

-

Sous l’onglet Membres, sélectionnez + Sélectionner des membres, puis sélectionnez le compte Administrateur MOD, puis Sélectionner pour continuer.

Remarque : Si l’onglet Conditions affiche un point rouge, sélectionnez Suivant, puis sélectionnez Non contraint si le type Délégation vous est présenté. Sinon, sélectionnez Autoriser l’utilisateur à attribuer tous les rôles (hautement privilégié) si l’option Ce que l’utilisateur peut faire vous est présentée.

-

Sélectionnez Vérifier + attribuer deux fois pour attribuer le rôle de propriétaire à votre compte Administrateur.

Important : ces labos ont été conçus pour utiliser moins de 10 USD de services Azure pendant la classe.

Tâche 2 : créer un espace de travail Log Analytics

Dans cette tâche, vous allez créer un espace de travail Log Analytics à utiliser avec la surveillance Azure, Microsoft Sentinel et Microsoft Defender pour le cloud.

-

Dans la barre de recherche du Portail Azure, tapez Espaces de travail Log Analytics, puis sélectionnez le même nom de service.

-

Sélectionnez + Créer dans la barre de commandes.

-

Sélectionnez Créer pour le groupe de ressources.

-

Entrez RG-Defender, puis sélectionnez OK.

-

Pour le nom, entrez quelque chose d’unique comme : uniquenameDefender.

-

Sélectionnez Vérifier + créer.

-

Une fois la validation de l’espace de travail réussie, sélectionnez Créer. Patientez quelques minutes pendant la configuration du nouvel espace de travail.

Tâche 3 : activer Microsoft Defender pour le cloud

Dans cette tâche, vous allez activer et configurer Microsoft Defender pour le cloud.

-

Dans la barre de recherche du Portail Azure, tapez Defender, puis sélectionnez Microsoft Defender pour le cloud.

-

Dans la page Mise en route, sous l’onglet Mise à niveau, vérifiez que votre abonnement est sélectionné, puis sélectionnez le bouton Mettre à niveau en bas de la page. Attendez que la notification du lancement de l’essai apparaisse, cela prend environ 2 minutes.

Conseil : vous pouvez cliquer sur le bouton en forme de cloche dans la barre supérieure pour passer en revue vos notifications de Portail Azure.

Remarque : si vous voyez l’erreur « Impossible de démarrer l’essai d’Azure Defender sur l’abonnement », passez aux étapes suivantes pour activer tous les plans Defender à l’étape 5.

-

Dans le menu de gauche de Microsoft Defender pour le cloud, sous Gestion, sélectionnez Paramètres de l’environnement.

-

Sélectionnez l’abonnement « Pass Azure - Parrainage » (ou nom équivalent dans votre langue).

-

Passez en revue les ressources Azure qui sont désormais protégées avec les plans de Defender pour le cloud.

Important : Si tous les plans Defender sont dans un état Désactivé, sélectionnez Activer tous les plans. Sélectionnez le plan 1 à 200 $/mois de Microsoft Defender pour API, puis Enregistrer. Sélectionnez Enregistrer en haut de la page et attendez que les notifications « Les plans Defender (pour vos ressources) dans votre abonnement ont été enregistrés » s’affichent.

-

Dans la zone Paramètres (en regard d’Enregistrer), sélectionnez l’onglet Paramètres et surveillance.

-

Passez en revue les extensions de surveillance. Elles comprennent des configurations pour les machines virtuelles, les conteneurs et les comptes de stockage. Fermez la page « Paramètres et surveillance » en cliquant sur le bouton X dans le coin supérieur droit de la page.

-

Fermez la page des paramètres en cliquant sur le bouton X, dans le coin supérieur droit de la page, pour revenir aux Paramètres d’environnement, puis sélectionnez l’icône « > » à gauche de votre abonnement.

-

Sélectionnez l’espace de travail Log Analytics nomuniqueDefender que vous avez créé précédemment et passez en revue les options disponibles et la tarification.

-

Sélectionnez Activer tous les plans (en regard de l’élément Sélectionner le plan Defender), puis cliquez sur Enregistrer. Attendez que la notification « Le plan Microsoft Defender pour l’espace de travail nomuniqueDefender a été enregistré avec succès ! » s’affiche.

Remarque : si la page ne s’affiche pas, actualisez votre navigateur Edge et réessayez.

-

Fermez la page des plans Defender en sélectionnant le bouton « X » en haut à droite de la page pour revenir aux Paramètres de l’environnement

Tâche 4 : installer Azure Arc sur un serveur local

Dans cette tâche, vous allez installer Azure Arc sur un serveur local pour faciliter l’intégration.

Important : les étapes suivantes sont effectuées sur une machine différente de celle que vous utilisiez précédemment. Recherchez les références de nom de machine virtuelle.

-

Connectez-vous à la machine virtuelle WINServer en tant qu’Administrateur avec le mot de passe suivant : Passw0rd! si nécessaire.

-

Ouvrez le navigateur Microsoft Edge et accédez au Portail Azure à l’adresse https://portal.azure.com.

-

Dans la boîte de dialogue Connexion, copiez et collez le compte de messagerie du locataire fourni par l’hébergeur du labo, puis sélectionnez Suivant.

-

Dans la boîte de dialogue Entrer le mot de passe, copiez et collez le mot de passe du locataire fourni par l’hébergeur du labo, puis sélectionnez Connexion.

-

Dans la barre de recherche du Portail Azure, tapez Arc, puis sélectionnez Azure Arc.

-

Dans le volet de navigation sous Ressources Azure Arc, sélectionnez Machines

-

Sélectionnez + Ajouter/Créer, puis Ajouter une machine.

-

Dans la section « Ajouter un serveur unique », sélectionnez Générer un script.

-

Dans la page Ajouter un serveur avec Azure Arc , sélectionnez le groupe de ressources que vous avez créé précédemment sous Détails du projet. Conseil :RG-Defender

Remarque : si vous n’avez pas encore créé de groupe de ressources, ouvrez un autre onglet, créez le groupe de ressources et recommencez.

-

Pour la Région, sélectionnez USA Est dans la liste déroulante.

-

Passez en revue les Détails du serveur et les options de la méthode de connectivité. Conservez les valeurs par défaut et sélectionnez Suivant pour accéder à l’onglet Balises.

-

Passez en revue les balises disponibles par défaut. Sélectionnez Suivant pour accéder à l’onglet Télécharger et exécuter le script.

-

Faites défiler la page et sélectionnez le bouton Télécharger. Conseil : si votre navigateur bloque le téléchargement, prenez des mesures dans le navigateur pour l’autoriser. Dans le navigateur Microsoft Edge, sélectionnez le bouton de points de suspension (…) si nécessaire, puis Conserver.

-

Cliquez avec le bouton droit sur Démarrer Windows et sélectionnez Windows PowerShell (admin).

-

Entrez Administrator pour le nom d’utilisateur et Passw0rd!. pour le « Mot de passe » si une invite UAC apparaît.

-

Entrez : cd C:\Users\Administrator\Downloads

Important : si ce répertoire n’existe pas, cela signifie probablement que vous n’êtes pas le bon ordinateur. Revenez au début de la tâche 4 et connectez-vous à nouveau à la machine virtuelle WINServer.

-

Tapez Set-ExecutionPolicy -ExecutionPolicy Unrestricted et appuyez sur Entrée.

-

Entrez A pour Oui pour tout, puis appuyez sur Entrée.

-

Tapez .\OnboardingScript.ps1 et appuyez sur Entrée.

Important : si vous obtenez l’erreur « Le terme .\OnboardingScript.ps1 n’est pas reconnu… », vérifiez que vous effectuez les étapes de la tâche 4 dans la machine virtuelle WINServer. Il se peut également que le nom du fichier ait changé à la suite de plusieurs téléchargements. Recherchez « .\OnboardingScript (1).ps1 » ou d’autres numéros de fichier dans le répertoire actif.

-

Entrez R pour exécuter une seule fois et appuyez sur Entrée (cela peut prendre quelques minutes).

-

Le processus d’installation ouvre un nouvel onglet dans le navigateur Microsoft Edge pour authentifier l’agent Azure Arc. Sélectionnez votre compte d’administrateur, attendez que le message « Authentification terminée » s’affiche, puis revenez à la fenêtre Windows PowerShell.

-

Une fois l’installation terminée, revenez à la page Portail Azure où vous avez téléchargé le script, puis sélectionnez Fermer. Fermez Ajouter des serveurs avec Azure Arc pour revenir à la page Machines Azure Arc.

-

Sélectionnez Actualiser jusqu’à ce que le nom du serveur WINServer s’affiche et que l’état soit Connecté.

Remarque : cela peut prendre quelques minutes.

Tâche 5 : protéger un serveur local

Dans cette tâche, vous allez installer manuellement l’agent Azure Monitor en ajoutant une règle de collecte de données (DCR) sur la machine virtuelle WINServer.

-

Accédez à Microsoft Defender pour le cloud et sélectionnez la page Prise en main dans le menu de gauche.

-

Sélectionnez l’onglet Démarrer.

-

Faites défiler vers le bas et sélectionnez Configurer sous la section Ajouter des serveurs non-Azure.

-

Sélectionnez Mettre à niveau à côté de l’espace de travail que vous avez créé précédemment. Cette opération peut prendre quelques minutes. Attendez de voir la notification « Le plan Microsoft Defender pour l’espace de travail uniquenameDefender a été enregistré avec succès ! ».

-

Sélectionnez + Ajouter des serveurs en regard de l’espace de travail que vous avez créé précédemment.

-

Sélectionner Règles de collecte de données

-

Sélectionnez + Créer.

-

Entrez WINServer pour le nom de la règle.

-

Sélectionnez votre abonnement « Pass Azure - Parrainage » et sélectionnez un groupe de ressources. Conseil :RG-Defender

-

Vous pouvez conserver la région USA Est par défaut ou sélectionner un autre emplacement préférable.

-

Sélectionnez la case d’option Windows pour Type de plateforme, puis sélectionnez Suivant : Ressources.

-

Sous l’onglet Ressources, sélectionnez + Ajouter des ressources.

-

Dans la page Sélectionner une étendue, développez la colonne Étendue pour RG-Defender (ou le groupe de ressources que vous avez créé), puis sélectionnez WINServer, et Appliquer.

Remarque : vous devrez peut-être définir le filtre de colonne pour Type de ressource sur Server-Azure Arc si WINServer n’est pas affiché.

-

Sélectionnez Suivant : Collecter et livrer.

-

Sous l’onglet Collecter et livrer, sélectionnez + Ajouter une source de données.

-

Dans la page Ajouter une source de données, sélectionnez Compteurs de performances depuis Type de source de données.

Remarque : pour les besoins de ce labo, vous pouvez sélectionner Journaux des événements Windows. Ces sélections peuvent être révisées ultérieurement.

-

Sélectionnez l’onglet Destination

-

Sélectionnez Journaux Azure Monitor dans la liste déroulante Type de destination

-

Sélectionnez votre abonnement Pass Azure– Parrainage dans la liste déroulante Abonnement

-

Sélectionnez votre nom d’espace de travail Conseil : RG-Defender dans la liste déroulante Compte ou espace de noms

-

Sélectionnez Ajouter une source de données et Vérifier + créer

-

Sélectionnez Créer une fois que Validation réussie s’affiche.

-

La création de la Règle de collecte de données lance l’installation de l’extension AzureMonitorWindowsAgent sur WINServer.

-

Une fois la création de la Règle de collecte de données terminée, entrez WINServer dans la barre de recherche Rechercher des ressources des services et des documents, puis sélectionnez WINServer à partir de Ressources.

-

Dans WINServer, faites défiler le menu de gauche jusqu’à Paramètres et Extensions.

-

AzureMonitorWindowsAgent ** doit être répertorié avec un état **Réussi.

-

Vous pouvez passer au labo suivant et revenir ultérieurement pour passer en revue la section Inventaire de Microsoft Defender pour le cloud pour vérifier que WINServer est inclus.