Exercício 02: criar e configurar grupos de segurança de rede

Cenário

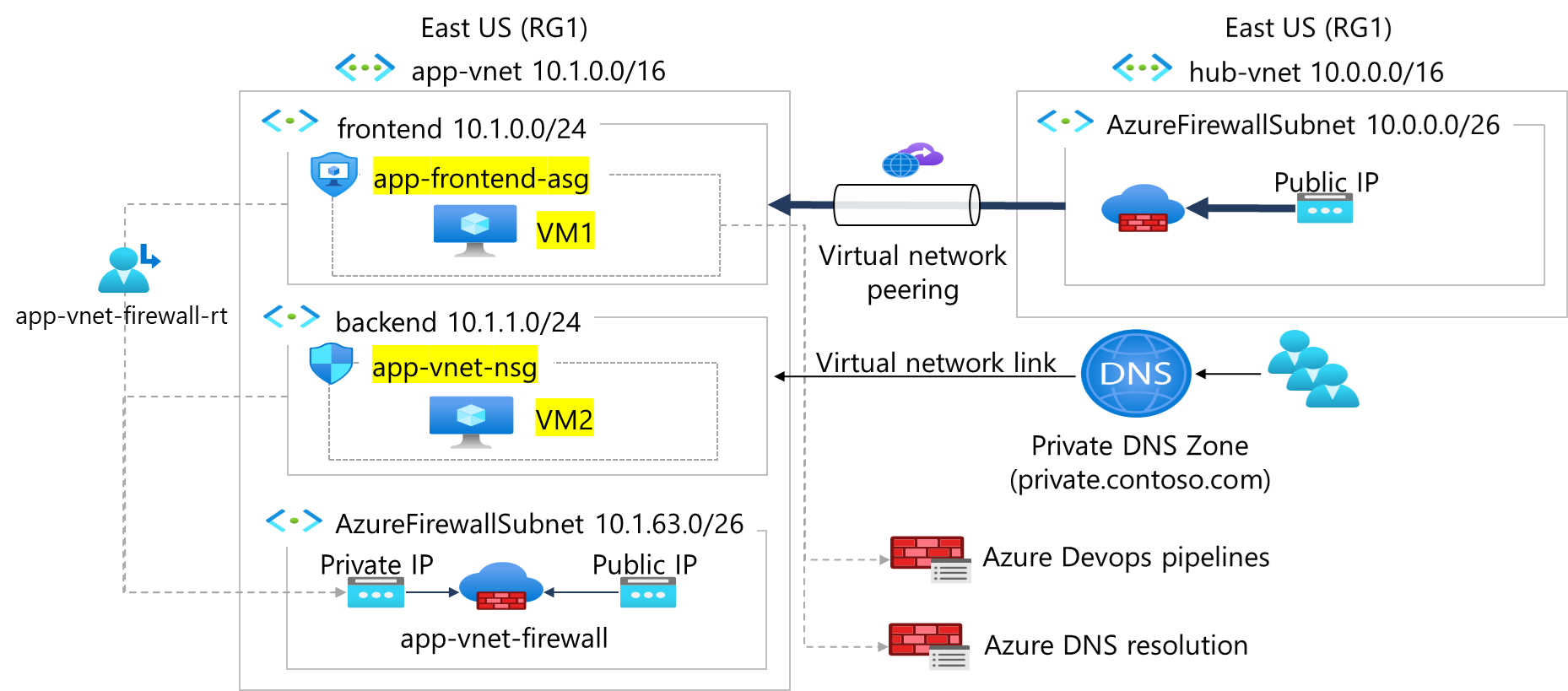

Sua organização requer o controle do tráfego de rede no the app-vnet. Você identifica esses requisitos.

- A sub-rede front-end tem servidores Web que podem ser acessados pela Internet. Um ASG (grupo de segurança do aplicativo) é necessário para esses servidores. O ASG deve ser associado a qualquer interface de máquina virtual que faça parte do grupo. Isso permitirá que os servidores da web sejam facilmente gerenciados.

- A sub-rede de back-end tem servidores de banco de dados usados pelos servidores Web de front-end. Um NSG (grupo de segurança de rede) é necessário para controlar esse tráfego. O NSG deve ser associado a qualquer interface de máquina virtual que será acessada pelos servidores Web.

- Para teste, uma máquina virtual deve ser instalada na sub-rede de front-end (VM1) e na sub-rede de back-end (VM2). O grupo de TI forneceu um modelo do Azure Resource Manager para implantar esses servidores Ubuntu.

Tarefas de habilidades

- Crie um grupo de segurança de rede.

- Criar regras do grupo de segurança de rede.

- Associar um grupo de segurança de rede a uma sub-rede.

- Criar e usar grupos de segurança de aplicativo em regras de grupos segurança de rede.

Diagrama de arquitetura

Instruções para o exercício

Criar a infraestrutura de rede para o exercício

Observação: este exercício requer que as redes virtuais e sub-redes do Laboratório 01 sejam instaladas. Um modelo será fornecido se você precisar implantar esses recursos.

-

Use o ícone (canto superior direito) para iniciar uma sessão do Cloud Shell. Como alternativa, navegue diretamente para

https://shell.azure.com. -

Se for solicitado que você selecione Bash ou PowerShell, selecione PowerShell.

-

O armazenamento não é necessário para esta tarefa Selecionar assinatura. Aplique as alterações.

-

Use esses comandos para implantar as máquinas virtuais necessárias para este exercício.

Observação: se a implantação falhar devido a restrição de capacidade, edite o modelo e altere o valor do “local”.

$RGName = "RG1"

New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateUri https://raw.githubusercontent.com/MicrosoftLearning/Configure-secure-access-to-workloads-with-Azure-virtual-networking-services/main/Instructions/Labs/azuredeploy.json

- No portal, pesquise e selecione

virtual machines. Verifique se vm1 e vm2 estão em execução.

Criar grupo de segurança do aplicativo

Os ASGs (grupos de segurança do aplicativo) permitem agrupar servidores com funções semelhantes. Por exemplo, todos os servidores da Web que hospedam seu aplicativo.

-

No portal, pesquise e selecione

Application security groups. -

Clique em +Criar e configure o grupo de segurança do aplicativo.

Propriedade Valor Subscription Selecione sua assinatura Grupo de recursos RG1 Nome app-frontend-asgRegion Leste dos EUA -

Selecione Examinar + Criar e, em seguida, selecione Criar.

Observação: você está criando o grupo de segurança do aplicativo na mesma região que a rede virtual existente.

Associar o grupo de segurança do aplicativo à interface de rede da VM

-

No portal do Azure, pesquise e selecione

VM1. -

Clique na folha Rede, selecione Grupos de segurança do aplicativo e clique em Adicionar grupos de segurança do aplicativo.

-

Selecione app-frontend-asg e clique em Adicionar.

Criar e associar o grupo de segurança de rede

NSGs (grupos de segurança de rede) protegem o tráfego de rede em uma rede virtual.

-

No portal, pesquise e selecione

Network security group. -

Clique em + Criar e configure o grupo de segurança de rede.

Propriedade Valor Subscription Selecione sua assinatura Grupo de recursos RG1 Nome app-vnet-nsgRegion Leste dos EUA -

Selecione Examinar + Criar e, em seguida, selecione Criar.

Associe o NSG à sub-rede de back-end app-vnet.

Os NSGs podem ser associados a sub-redes e/ou interfaces de rede individuais conectadas às máquinas virtuais do Azure.

-

Clique em Ir para o recurso ou navegue até o recurso app-vnet-nsg.

-

Na folha Configurações, selecione Sub-redes.

-

Selecione + Associar

-

Selecione app-vnet (RG1) e, em seguida, a sub-rede Back-end. Selecione OK.

Criar regras do grupo de segurança de rede

Um NSG usa regras de segurança para filtrar o tráfego de rede de entrada e saída.

-

Na caixa de pesquisa na parte superior do portal, digite grupos de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

-

Na lista de grupos de segurança de rede, selecione app-vnet-nsg.

-

Na folha Configurações, selecione Regras de segurança de entrada.

-

Selecione + Adicionar e configure uma regra de segurança de entrada.

Propriedade Valor Fonte Qualquer Intervalos de portas de origem * Destino Grupo de segurança do aplicativo Grupo de segurança do aplicativo de destino app-frontend-asg Serviço SSH Ação Permitir Prioridade 100 Nome AllowSSH

Saiba mais com o treinamento online

- Filtrar o tráfego de rede com um grupo de segurança de rede usando o portal do Azure. Neste módulo, você focará em filtrar o tráfego de rede usando NSGs (Grupos de Segurança de Rede) no portal do Azure. Saiba como criar, configurar e aplicar NSGs para melhorar a segurança de rede.

- Proteger e isolar o acesso aos recursos do Azure usando grupos de segurança de rede e pontos de extremidade de serviço. Neste módulo, você aprenderá sobre grupos de segurança de rede e como restringir a conectividade de rede.

Principais aspectos a serem lembrados

Parabéns por concluir o exercício. Estas foram as principais conclusões:

- Os grupos de segurança do aplicativo permitem organizar máquinas virtuais e definir políticas de segurança de rede com base nos aplicativos da sua organização.

- Use um grupo de segurança de rede do Azure para filtrar o tráfego de rede entre os recursos do Azure em uma rede virtual do Azure.

- Você pode associar um, ou nenhum, grupo de segurança de rede a cada sub-rede e adaptador de rede de uma rede virtual em uma máquina virtual.

- Um grupo de segurança de rede contém regras de segurança que permitem ou negam o tráfego de rede de entrada ou de saída em relação de recursos do Azure.

- Você une as máquinas virtuais a um grupo de segurança de aplicativo. Depois, usa o grupo de segurança de aplicativo como uma origem ou um destino nas regras do grupo de segurança de rede.