演習 03: Azure Firewall を作成して構成する

シナリオ

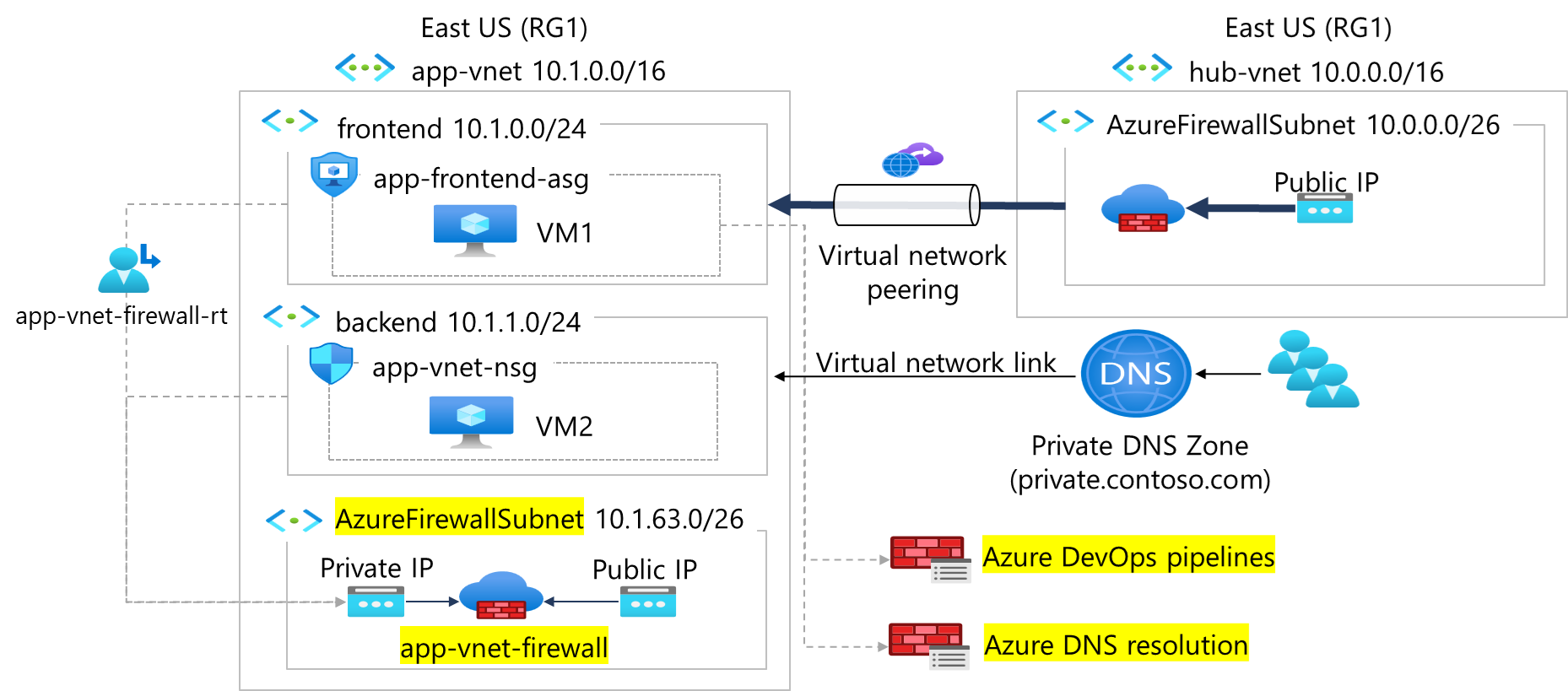

組織では、アプリケーション仮想ネットワークの一元化されたネットワーク セキュリティが必要です。 アプリケーションの使用量が増えるにつれて、より詳細なアプリケーション レベルのフィルター処理と高度な脅威保護が必要になります。 また、アプリケーションには Azure DevOps パイプラインからの継続的な更新が必要であることが予想されます。 これらの要件を特定します。

- app-vnet のセキュリティを強化するために、Azure Firewall が必要です。

- アプリケーションへのアクセスの管理に役立つファイアウォール ポリシーを構成する必要があります。

- ファイアウォール ポリシーのアプリケーション規則が必要です。 この規則では、アプリケーション コードを更新できるように、Azure DevOps へのアプリケーション アクセスが許可されます。

- ファイアウォール ポリシーのネットワーク規則が必要です。 この規則では、DNS 解決が許可されます。

スキルアップ タスク

- Azure ファイアウォールを作成する。

- ファイアウォール ポリシーを作成して構成する

- アプリケーション規則コレクションを作成する。

- ネットワーク規則コレクションを作成する。

アーキテクチャの図

演習の手順

既存の仮想ネットワークに Azure Firewall サブネットを作成する

-

ポータルの上部にある検索ボックスに、「仮想ネットワーク」と入力します。** 検索結果で、[仮想ネットワーク]** を選択します。

-

app-vnet を選択します。

-

[サブネット] を選択します。

-

[+ サブネット] を選択します。

-

次の情報を入力して、保存を選択します。

プロパティ [値] 名前 AzureFirewallSubnet アドレス範囲 10.40.0.0/24

注: その他の設定は、すべて既定のままにしておきます。

Azure Firewall を作成する

-

ポータルの上部にある検索ボックスに、「Firewall」と入力します。 検索結果で [ファイアウォール] を選択します。

-

[+ 作成] を選択します。

- 次の表の値を使ってファイアウォールを作成します。 指定されていないプロパティには、既定値を使います。

注: Azure Firewall のデプロイには数分かかる場合があります。

プロパティ 値 Resource group RG1 名前 app-vnet-firewall ファイアウォール SKU Standard ファイアウォール管理 ファイアウォール ポリシーを使用してこのファイアウォールを管理する ファイアウォール ポリシー [新規追加] を選びます ポリシー名 fw-policy リージョン 米国東部 ポリシー レベル Standard 仮想ネットワークの選択 [既存のものを使用] 仮想ネットワーク app-vnet (RG1) パブリック IP アドレス 新規追加: fwpip ファイアウォール管理 NIC を有効にする チェック ボックスをオフにする - [確認と作成]、[作成] の順に選択します。

ファイアウォール ポリシーを更新する

-

ポータルで、

Firewall Policiesを検索して選択します。 -

fw-policy を選択します。

アプリケーション規則の追加

-

[設定] ブレードで、[アプリケーション規則] を選択し、[規則コレクションの追加] を選択します。

-

アプリケーション規則コレクションを構成して、[追加] を選択します。

プロパティ [値] 名前 app-vnet-fw-rule-collection規則コレクションの種類 アプリケーション 優先順位 200規則コレクション アクション 許可 規則コレクション グループ DefaultApplicationRuleCollectionGroup Name AllowAzurePipelines変換元の型 IP アドレス (IP address) source 10.1.0.0/23Protocol https変換先の型 FQDN 宛先 dev.azure.com, azure.microsoft.com

注: AllowAzurePipelines ルールを使用すると、Web アプリケーションは Azure Pipelines にアクセスできます。 このルールにより、Web アプリケーションは Azure DevOps サービスと Azure Web サイトにアクセスできます。

ネットワーク規則の追加

-

[設定] ブレードで、[ネットワーク規則] を選択し、[ネットワーク コレクションの追加] を選択します。

-

ネットワーク規則を構成して、[追加] を選択します。

プロパティ [値] 名前 app-vnet-fw-nrc-dns規則コレクションの種類 Network 優先順位 200規則コレクション アクション 許可 規則コレクション グループ DefaultNetworkRuleCollectionGroup Rule AllowDns ソース 10.1.0.0/23プロトコル UDP 送信先ポート 53送信先アドレス 1.1.1.1, 1.0.0.1

ファイアウォールとファイアウォール ポリシーを確認する

-

ポータルで、[ファイアウォール] を検索し、選択します。

-

app-vnet-firewall を表示し、プロビジョニングの状態が [成功] であることを確認します。 これには数分かかることがあります。

-

ポータルで、[ファイアウォール ポリシー] を検索し、選択します。

-

fw-policyを表示し、プロビジョニングの状態が [成功] であることを確認します。 これには数分かかることがあります。

オンライン トレーニングでさらに学習する

- Azure Firewall の概要。 このモジュールでは、Azure Firewall の機能、ルール、デプロイ オプション、および管理について説明します。

- Azure Firewall Manager の概要。 このモジュールでは、Azure Firewall Manager がクラウドベースのセキュリティ境界に対して一元的なセキュリティ ポリシーとルート管理をどのように提供するかについて説明します。

要点

以上でこの演習は完了です。 重要なポイントを以下に示します。

- Azure Firewall は、Azure 仮想ネットワークのリソースを、受信および送信に伴う脅威から保護するクラウドベースのマネージド ネットワーク セキュリティ サービスです。

- Azure Firewall ポリシーは、NAT、ネットワーク、アプリケーションのルールの 1 つ以上のコレクションが含まれるリソースです。

- ネットワーク規則は、IP アドレス、ポート、プロトコルに基づいてトラフィックを許可または拒否します。

- アプリケーション規則は、完全修飾ドメイン名 (FQDN)、URL、HTTP/HTTPS プロトコルに基づいてトラフィックを許可または拒否します。