演習 02: ネットワーク セキュリティ グループを作成して構成する

シナリオ

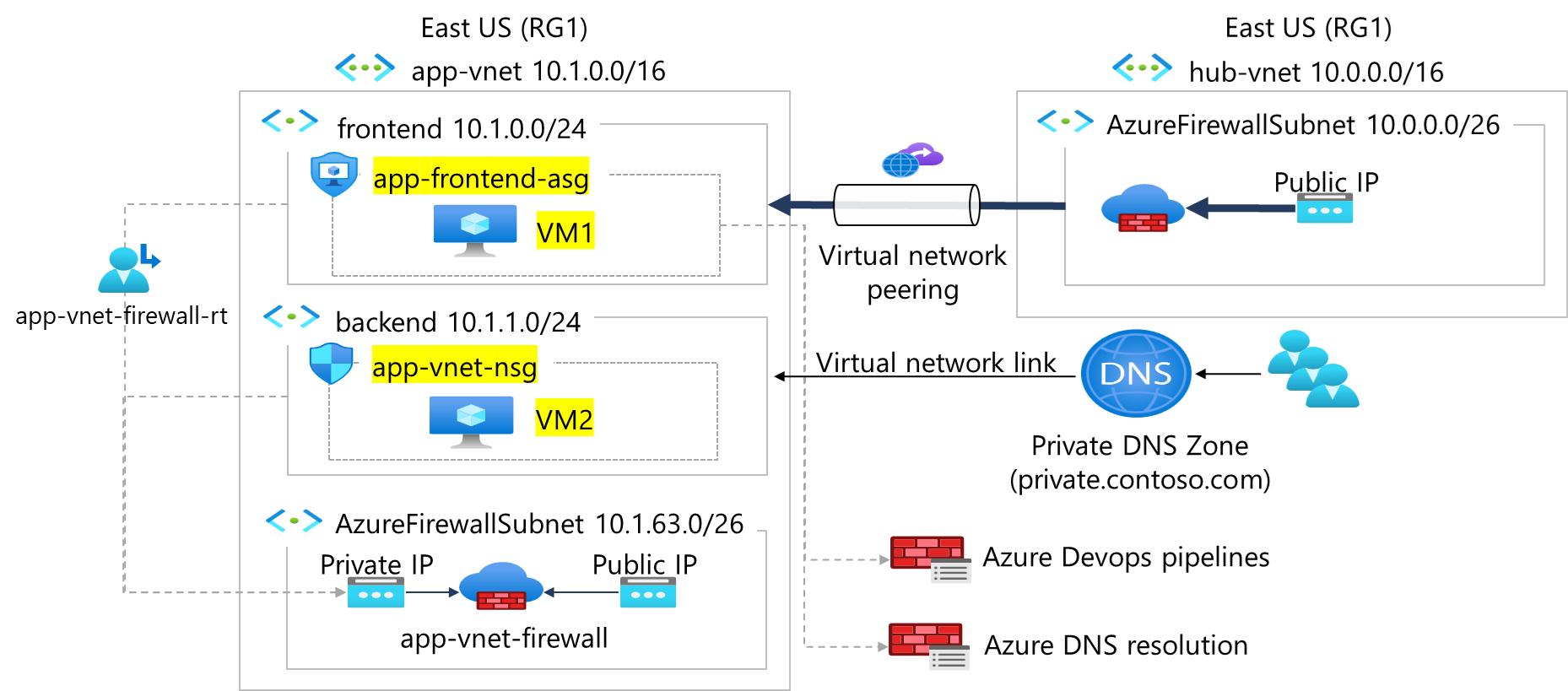

組織では、app-vnet 内のネットワーク トラフィックを厳密に制御する必要があります。 これらの要件を特定します。

- フロントエンド サブネットには、インターネットからアクセスできる Web サーバーがあります。 これらのサーバーには、アプリケーション セキュリティ グループ (ASG) が必要です。 ASG は、グループの一部である任意の仮想マシン インターフェイスに関連付ける必要があります。 これにより、Web サーバーを簡単に管理できます。

- バックエンド サブネットには、フロントエンド Web サーバーによって使用されるデータベース サーバーがあります。 このトラフィックを制御するには、ネットワーク セキュリティ グループ (NSG) が必要です。 NSG は、Web サーバーからアクセスされる任意の仮想マシン インターフェイスに関連付ける必要があります。

- テストでは、仮想マシンをフロントエンド サブネット (VM1) とバックエンド サブネット (VM2) にインストールする必要があります。 IT グループは、これらの Ubuntu サーバーをデプロイするための Azure Resource Manager テンプレートを提供しました。

スキル タスク

- ネットワーク セキュリティ グループを作成します。

- ネットワーク セキュリティ グループ規則を作成します。

- ネットワーク セキュリティ グループをサブネットに関連付けます。

- ネットワーク セキュリティ グループ規則でアプリケーション セキュリティ グループを作成して使用します。

アーキテクチャの図

演習の手順

演習用にネットワーク インフラストラクチャを作成する

注: この演習では、ラボ 01 の仮想ネットワークとサブネットをインストールする必要があります。 これらのリソースをデプロイする必要がある場合は、テンプレートが提供されます。

-

アイコン (右上) を使用して Cloud Shell セッションを起動してください。 または、

https://shell.azure.comに直接移動してください。 -

Bash または PowerShell の選択を求めるメッセージが表示されたら、 [PowerShell] を選択します。

-

このタスクにストレージは必要ありません サブスクリプションを選択してください。 変更を [適用] します。

-

次のコマンドを使用して、この演習に必要な仮想マシンをデプロイします。

注: 容量制限が理由でデプロイが失敗した場合は、テンプレートを編集して “場所” の値を変更してください。

$RGName = "RG1"

New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateUri https://raw.githubusercontent.com/MicrosoftLearning/Configure-secure-access-to-workloads-with-Azure-virtual-networking-services/main/Instructions/Labs/azuredeploy.json

- ポータルで、

virtual machinesを検索して選択します。 vm1 と vm2 の両方が実行中であることを確認します。

アプリケーション セキュリティ グループを作成する

アプリケーション セキュリティ グループ (ASG) を使用すると、同様の機能を持つサーバーをグループ化できます。 たとえば、アプリケーションをホストしているすべての Web サーバーなどです。

-

ポータルで、

Application security groupsを検索して選択します。 -

[+ 作成] を選択してアプリケーション セキュリティ グループを構成します。

プロパティ 値 サブスクリプション サブスクリプションを選択します リソース グループ RG1 Name app-frontend-asgリージョン 米国東部 -

[確認と作成]、[作成] の順に選択します。

注: 既存の仮想ネットワークと同じリージョンにアプリケーション セキュリティ グループを作成しています。

アプリケーション セキュリティ グループを VM のネットワーク インターフェイスに関連付ける

-

Azure portal で、

VM1を検索して選択します。 -

[ネットワーク] ブレードで、[アプリケーションのセキュリティ グループ] を選択し、[アプリケーションのセキュリティ グループを追加] を選択します。

-

app-frontend-asg を選択し、[追加] を選択します。

ネットワーク セキュリティ グループを作成して関連付けます。

ネットワーク セキュリティ グループ (NSG) は、仮想ネットワーク内のネットワーク トラフィックをセキュリティで保護するものです。

-

ポータルで、

Network security groupを検索して選択します。 -

[+ 作成] を選択してネットワーク セキュリティ グループを構成します。

プロパティ 値 サブスクリプション サブスクリプションを選択します リソース グループ RG1 Name app-vnet-nsgリージョン 米国東部 -

[確認と作成]、[作成] の順に選択します。

NSG を app-vnet バックエンド サブネットに関連付けます。

NSG は、サブネットや Azure Virtual Machines に接続された個々のネットワーク インターフェイスに関連付けることができます。

-

[リソースに移動] を選択するか、app-vnet-nsg リソースに移動します。

-

[設定] ブレードで [サブネット] を選択します。

-

[+ 関連付け] を選びます

-

[app-vnet (RG1)]、[バックエンド] サブネットの順に選択します。 [OK] を選択します。

ネットワーク セキュリティ グループ規則を作成する

NSG はセキュリティ規則を使用して、受信および送信ネットワーク トラフィックをフィルター処理します。

-

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 検索結果から [ネットワーク セキュリティ グループ] を選択します。

-

ネットワーク セキュリティ グループの一覧で、[myVM-nsg] を選択します。

-

[設定] ブレードで、[受信セキュリティ規則] を選択します。

-

[+ 追加] を選択し、受信セキュリティ規則を構成します。

プロパティ 値 source [任意] ソース ポート範囲 * 宛先 アプリケーション セキュリティ グループ 宛先アプリケーションのセキュリティ グループ app-frontend-asg Service SSH アクション 許可 優先度 100 名前 AllowSSH

オンライン トレーニングでさらに学習する

- Azure portal を使用してネットワーク セキュリティ グループでネットワーク トラフィックをフィルタリングする。 このモジュールでは、Azure portal でネットワーク セキュリティ グループ (NSG) を使用してネットワーク トラフィックをフィルタリングする方法について説明します。 ネットワーク セキュリティを強化するために NSG を作成、構成、および適用する方法について説明します。

- ネットワーク セキュリティ グループとサービス エンドポイントを使うことで Azure リソースへのアクセスをセキュリティで保護し、分離する。 このモジュールでは、ネットワーク セキュリティ グループについて、およびネットワーク接続を制限する方法について説明します。

要点

以上でこの演習は完了です。 重要なポイントを以下に示します。

- アプリケーション セキュリティ グループを使用すると、仮想マシンを整理し、組織のアプリケーションに基づいてネットワーク セキュリティ ポリシーを定義できます。

- Azure ネットワーク セキュリティ グループを使用して、Azure 仮想ネットワーク内の Azure リソース間のネットワーク トラフィックをフィルター処理します。

- 仮想マシンの各仮想ネットワーク サブネットおよびネットワーク インターフェイスに、ゼロ個または 1 個のネットワーク セキュリティ グループを関連付けることができます。

- ネットワーク セキュリティ グループには、Azure リソースとの受信ネットワーク トラフィックまたは送信ネットワーク トラフィックを許可または拒否するセキュリティ規則が含まれています。

- 仮想マシンをアプリケーション セキュリティ グループに参加させます。 次に、アプリケーション セキュリティ グループをネットワーク セキュリティ グループ規則のソースまたはターゲットとして使用します。