랩 03: Azure Firewall

학생용 랩 매뉴얼

랩 시나리오

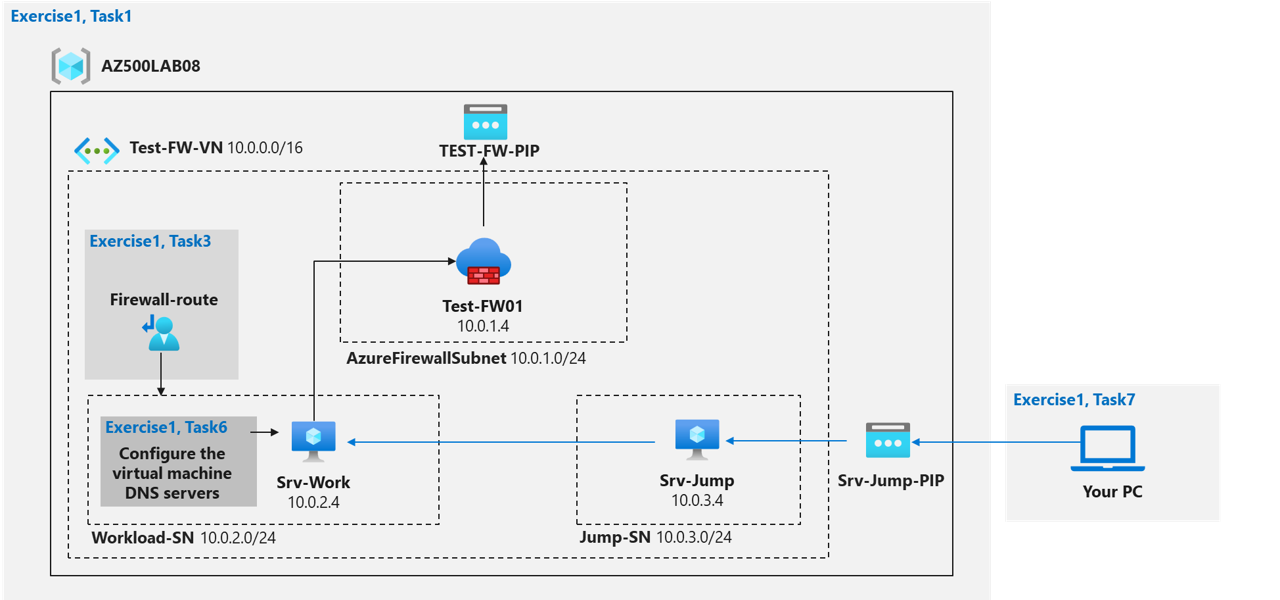

Azure Firewall을 설치해야 합니다. 조직에서 전체 네트워크 보안 계획의 중요한 부분인 인바운드 및 아웃바운드 네트워크 액세스를 제어할 수 있습니다. 특히 다음의 인프라 구성 요소를 만들고 테스트하려고 합니다.

- 워크로드 서브넷과 점프 호스트 서브넷이 있는 가상 네트워크.

- 가상 머신은 각 서브넷입니다.

- 워크로드 서브넷의 모든 아웃바운드 워크로드 트래픽을 보장하는 사용자 지정 경로는 방화벽을 사용해야 합니다.

- www.bing.com애 대한 아웃바운드 트래픽만 허용하는 방화벽 애플리케이션 규칙.

- 외부 DNS 서버 조회를 허용하는 방화벽 네트워크 규칙.

이 랩의 모든 리소스에 대해 미국 동부 지역을 사용하고 있습니다. 이 지역을 수업에 사용할 것인지 강사에게 확인합니다.

랩 목표

이 랩에서는 다음과 같은 연습을 완료합니다.

- 연습 1: Azure Firewall 배포 및 테스트

Azure Firewall 다이어그램

지침

랩 파일:

- \Allfiles\Labs\08\template.json

연습 1: Azure Firewall 배포 및 테스트

예상 소요 시간: 40분

이 랩의 모든 리소스에 대해 미국 동부 지역을 사용하고 있습니다. 강사에게 이 지역을 수업에서 사용하는지 확인합니다.

이 연습에서는 다음 작업을 완료합니다.

- 작업 1: 템플릿을 사용하여 랩 환경을 배포합니다.

- 작업 2: Azure Firewall을 배포합니다.

- 작업 3: 기본 경로를 만듭니다.

- 작업 4: 애플리케이션 규칙을 구성합니다.

- 작업 5: 네트워크 규칙을 구성합니다.

- 작업 6: DNS 서버를 구성합니다.

- 작업 7: 방화벽 테스트

작업 1: 템플릿을 사용하여 랩 환경을 배포합니다.

이 작업에서는 랩 환경을 검토하고 배포합니다.

이 작업에서는 ARM 템플릿을 사용하여 가상 머신을 만듭니다. 이 가상 머신은 이 랩의 마지막 연습에 사용됩니다.

-

Azure Portal

https://portal.azure.com/에 로그인합니다.참고: 이 랩에 사용 중인 Azure 구독에 Owner 또는 Contributor 역할이 있는 계정을 사용하여 Azure Portal에 로그인합니다.

-

Azure Portal에서 Azure Portal 페이지 위쪽의 리소스, 서비스 및 문서 검색 텍스트 상자에 사용자 지정 템플릿 배포를 입력하고 Enter 키를 누릅니다.

-

사용자 지정 배포 블레이드에서 편집기에서 사용자 고유의 탬플릿 빌드 옵션을 클릭합니다.

-

템플릿 편집 블레이드에서 파일 로드를 클릭하고, \Allfiles\Labs\08\template.json 파일을 찾아 열기를 클릭합니다.

참고: 템플릿의 내용을 검토하고 Windows Server 2016 Datacenter를 호스팅하는 Azure VM를 배포함을 참고합니다.

-

템플릿 편집 블레이드에서 저장을 클릭합니다.

-

사용자 지정 배포 블레이드에서 다음 설정이 구성되었는지 확인합니다 (다른 설정은 기본값으로 유지).

설정 값 구독 이 랩에서 사용할 Azure 구독의 이름 Resource group 새로 만들기를 클릭하고 AZ500LAB08을 이름으로 입력합니다. 위치 (미국) 미국 동부 adminPassword 가상 머신을 위해 직접 선택한 보안 암호입니다. 암호를 기억합니다. 나중에 VM에 연결하려면 이 정보가 필요합니다. 참고: Azure VM을 프로비전할 수 있는 Azure 지역을 식별하려면 https://azure.microsoft.com/en-us/regions/offers/ 를 참조하세요.

-

검토 + 만들기를 클릭한 다음 만들기를 클릭합니다.

참고: 배포가 완료될 때까지 기다리세요. 이 작업은 2분 정도 걸립니다.

작업 2: Azure Firewall 배포

이 작업에서는 가상 네트워크에 Azure Firewall을 배포합니다.

-

Azure Portal에서 Azure 페이지 상단의 리소스, 서비스 및 문서 검색 텍스트 상자에서 방화벽을 입력하고 Enter 키를 누릅니다.

-

방화벽 블레이드에서 + 만들기를 클릭합니다.

-

방화벽 만들기 블레이드의 기본 탭에서 다음 설정을 지정합니다.

설정 값 Resource group AZ500LAB08 Name Test-FW01 지역 (미국) 미국 동부 방화벽 SKU Standard 방화벽 관리 방화벽 규칙(클래식)을 사용하여 이 방화벽 관리 가상 네트워크 선택 기존 항목 사용 옵션을 클릭하고 드롭다운 목록에서 Test-FW-VN을 선택합니다. 방화벽 관리 NIC 이 기능을 사용 중지하려면 방화벽 관리 NIC 사용 옵션의 선택을 취소합니다. 공용 IP 주소 새로 추가를 클릭하고 TEST-FW-PIP를 이름으로 입력한 다음 확인을 클릭합니다. -

검토 + 만들기를 클릭한 다음, 만들기를 클릭합니다.

참고: 배포가 완료될 때까지 기다리세요. 이 작업은 5분 정도 걸립니다.

-

Azure Portal에서 Azure Portal 페이지 위쪽의 리소스, 서비스 및 문서 검색 텍스트 상자에 리소스 그룹을 입력하고 Enter 키를 누릅니다.

-

리소스 그룹 블레이드의 리소스 그룹 목록에서 AZ500LAB08 항목을 클릭합니다.

참고: AZ500LAB08 리소스 그룹 블레이드에서 리소스 목록을 검토합니다. 유형별로 정렬할 수 있습니다.

-

리소스 목록에서 Test-FW01 방화벽을 나타내는 항목을 클릭합니다.

-

Test-FW01 블레이드에서 방화벽에 할당된 개인 IP 주소를 식별합니다.

참고: 이 정보는 다음 작업에 필요합니다.

작업 3: 기본 경로 만들기

이 작업에서는 Workload-SN 서브넷에 대한 기본 경로를 만듭니다. 이 경로는 방화벽을 통해 아웃바운드 트래픽을 구성합니다.

-

Azure Portal에서 Azure 페이지 상단의 리소스, 서비스 및 문서 검색 텍스트 상자에서 경로 테이블을 입력하고Enter 키를 누릅니다.

-

경로 테이블 블레이드에서 + 만들기를 클릭합니다.

-

경로 테이블 만들기 블레이드에서 다음 설정을 지정합니다.

설정 값 Resource group AZ500LAB08 지역 미국 동부 속성 Firewall-route -

검토 + 만들기, 만들기를 차례로 클릭하고 프로비전이 완료될 때까지 기다립니다.

-

경로 테이블 블레이드에서 새로 고침을 클릭하고 경로 테이블 목록에서 Firewall-route 항목을 클릭합니다.

-

Firewall-route 블레이드의 설정 섹션에서 서브넷을 클릭한 다음 Firewall-route| 서브넷 블레이드에서 + 연결을 클릭합니다.

-

서브넷 연결 블레이드에서 다음 설정을 지정합니다.

설정 값 가상 네트워크 Test-FW-VN 서브넷 Workload-SN 참고: 이 경로용으로 Workload-SN 서브넷을 선택해야 합니다. 그렇지 않을 경우, 방화벽이 제대로 작동하지 않습니다.

-

확인을 클릭하여 방화벽을 가상 네트워크 서브넷에 연결합니다.

-

Firewall-route 블레이드로 돌아가서 설정 섹션에서 경로을 클릭한 다음 + 추가를 클릭합니다.

-

경로 추가 블레이드에서 다음 설정을 지정합니다.

설정 값 경로 이름 FW-DG 대상 유형 IP 주소 대상 IP 주소/CIDR 범위 0.0.0.0/0 다음 홉 유형 가상 어플라이언스 다음 홉 주소 이전 작업에서 식별한 방화벽의 개인 IP 주소 참고: Azure Firewall은 실제로는 관리되는 서비스이지만 이 상황에서는 가상 어플라이언스를 사용할 수 있습니다.

-

추가를 클릭하여 경로를 추가합니다.

작업 4: 애플리케이션 규칙 구성

이 작업에서는 www.bing.com으로의 아웃바운드 액세스를 허용하는 애플리케이션 규칙을 만듭니다.

-

Azure Portal에서 Test-FW01 방화벽으로 다시 이동합니다.

-

Test-FW01 블레이드의 설정 섹션에서 규칙(클래식) 을 클릭합니다.

-

Test-FW01 | 규칙(클래식) 블레이드에서 애플리케이션 규칙 컬렉션 탭을 클릭한 다음 + 애플리케이션 규칙 컬렉션 추가를 클릭합니다.

-

애플리케이션 규칙 컬렉션 추가 블레이드에서 다음 설정을 지정합니다 (다른 설정은 기본값으로 남겨둡니다).

설정 값 속성 App-Coll01 우선 순위 200 작업 허용 -

애플리케이션 규칙 컬렉션 추가 블레이드에서 다음 설정과 함께 Target FQDNs 섹션에서 새 항목을 만듭니다(다른 항목은 기본값으로 남겨둡니다).

설정 값 name AllowGH 소스 형식 IP 주소 원본 10.0.2.0/24 프로토콜 포트 http:80, https:443 대상 FQDN www.bing.com -

추가를 클릭하여 대상 FQDNs 기반 애플리케이션 규칙을 추가합니다.

참고: Azure Firewall에는 기본적으로 허용되는 인프라 FQDN에 대한 기본 제공 규칙 컬렉션이 포함되어 있습니다. 이러한 FQDN은 플랫폼에 대해 특정적이며 다른 용도로 사용할 수 없습니다.

작업 5: 네트워크 규칙 구성

이 작업에서는 포트 53(DNS)에서 두 IP 주소로의 아웃바운드 액세스를 허용하는 네트워크 규칙을 만듭니다.

-

Azure Portal에서 Test-FW01 | 규칙(클래식) 블레이드로 다시 이동합니다.

-

Test-FW01 | 규칙(클래식) 블레이드에서 네트워크 규칙 컬렉션 탭을 클릭한 다음 + 네트워크 규칙 컬렉션 추가를 클릭합니다.

-

네트워크 규칙 컬렉션 추가 블레이드에서 다음 설정을 지정합니다(다른 설정은 기본 값으로 남겨둡니다).

설정 값 속성 Net-Coll01 우선 순위 200 작업 허용 -

네트워크 규칙 컬렉션 추가 블레이드에서 다음 설정을 사용하여 IP 주소 섹션에 새 항목을 만듭니다. 다른 설정은 기본값으로 유지합니다.

설정 값 이름 AllowDNS 프로토콜 UDP 소스 형식 IP 주소 원본 주소 10.0.2.0/24 대상 형식 IP 주소 대상 주소 209.244.0.3,209.244.0.4 대상 포트 53 -

네트워크 규칙을 추가하려면 추가를 클릭합니다.

참고: 이 경우에 사용되는 대상 주소는 공용 DNS 서버로 알려져 있습니다.

작업 6: 가상 머신 DNS 서버 구성

이 작업에서는 가상 머신에 대한 기본 및 보조 DNS 주소를 구성합니다. 이러한 주소를 구성해야 방화벽을 사용할 수 있는 것은 아닙니다.

-

Azure Portal에서 AZ500LAB08 리소스 그룹으로 다시 이동합니다.

-

AZ500LAB08 블레이드의 리소스 목록에서 Srv-Work 가상 머신을 클릭합니다.

-

Srv-Work 블레이드에서 네트워킹을 클릭합니다.

-

Srv-Work | 네트워킹 설정 블레이드에서 네트워크 인터페이스 항목 옆에 있는 링크를 클릭합니다.

-

네트워크 인터페이스 블레이드의 설정 섹션에서 DNS 서버를 클릭하고 사용자 지정 옵션을 선택하고 네트워크 규칙에 참조된 두 개의 DNS 서버를 추가합니다. 209.244.0.3 및 209.244.0.4, 저장을 클릭하여 변경 내용을 저장합니다.

-

Srv-Work 가상 머신 페이지로 돌아갑니다.

참고: 업데이트가 완료될 때까지 기다립니다.

참고: 네트워크 인터페이스에 대한 DNS 서버를 업데이트하면 해당 인터페이스가 연결된 가상 머신이 자동으로 다시 시작되며, 해당되는 경우 동일한 가용성 집합의 다른 가상 머신이 자동으로 다시 시작됩니다.

작업 7: 방화벽 테스트

이 작업에서는 방화벽을 테스트하여 정상적으로 작동하는지 확인합니다.

-

Azure Portal에서 AZ500LAB08 리소스 그룹으로 다시 이동합니다.

-

AZ500LAB08-RG 블레이드의 리소스 목록에서 Srv-Jump 가상 머신을 클릭합니다.

-

Srv-Jump 블레이드에서 연결을 클릭하고 드롭다운 메뉴에서 연결을 클릭합니다.

-

RDP 파일을 다운로드하고 원격 데스크톱을 통해 Srv-Jump Azure VM에 연결하는 데 사용합니다. 인증하라는 메시지가 표시되면 다음 자격 증명을 입력합니다.

설정 값 사용자 이름 localadmin 암호 작업 6의 1단계에서 사용자 지정 템플릿을 배포하는 동안 선택한 보안 암호입니다. 참고: 다음 단계는 Srv-Jump Azure VM에 대해 원격 데스크톱 세션에서 수행됩니다.

참고: Srv-Work 가상 머신에 연결됩니다. 이를 완료하여 bing.com 웹 사이트에 액세스하는 기능을 테스트 할 수 있습니다.

-

Srv-Jum에 대한 원격 데스크톱 세션 내에서, 시작을 마우스 오른쪽 단추를 클릭하고, 오른쪽 단추 클릭 메뉴에서 실행클릭한 뒤, 실행 대화 상자에서 다음을 실행하여 Srv-Work를 연결합니다.

mstsc /v:Srv-Work -

인증하라는 메시지가 표시되면 다음 자격 증명을 입력합니다.

설정 값 사용자 이름 localadmin 암호 작업 6의 1단계에서 사용자 지정 템플릿을 배포하는 동안 선택한 보안 암호입니다. 참고: 원격 데스크톱 세션이 설정되고 서버 관리자 인터페이스가 로드될 때까지 기다립니다.

-

Srv-Work에 대한 원격 데스크톱 세션 내 서버 관리자에서 로컬 서버를 클릭한 다음 IE 강화된 보안 구성을 클릭합니다.

-

Internet Explorer 강화된 보안 구성 대화 상자에서 두 옵션을 해제로 설정하고 확인을 클릭합니다.

-

Srv-Work에 대한 원격 데스크톱 세션 내에서 Internet Explorer를 시작하고

https://www.bing.com으로 이동합니다.참고: 웹 사이트가 성공적으로 표시되어야 합니다. 방화벽을 사용하면 액세스할 수 있습니다.

-

http://www.microsoft.com/으로 이동합니다.참고: 브라우저 페이지 내에서 다음과 유사한 텍스트가 포함된 메시지를 받아야 합니다.

HTTP request from 10.0.2.4:xxxxx to microsoft.com:80. Action: Deny. No rule matched. Proceeding with default action.방화벽이 이 웹 사이트에 대한 액세스를 차단하기 때문에 이것은 예상된 것입니다. -

원격 데스크톱 세션을 모두 종료합니다.

결과: Azure Firewall을 성공적으로 구성하고 테스트했습니다.

리소스 정리

더 이상 사용하지 않는 새로 만든 Azure 리소스는 모두 제거하세요. 사용하지 않는 리소스를 제거하면 예상하지 못한 비용이 발생하지 않습니다.

-

Azure Portal 오른쪽 위의 첫 번째 아이콘을 클릭하여 Cloud Shell을 엽니다. 메시지가 표시되면 PowerShell, 그리고 스토리지 만들기를 클릭합니다.

-

Cloud Shell 창의 왼쪽 위 모서리에 있는 드롭다운 메뉴에서 PowerShell이 선택되었는지 확인합니다.

-

Cloud Shell 창 내의 PowerShell 세션에서 다음을 실행하여 이 랩에서 만든 리소스 그룹을 제거합니다.

Remove-AzResourceGroup -Name "AZ500LAB08" -Force -AsJob -

Cloud Shell 창을 닫습니다.