ラボ 03:Azure Firewall

受講生用ラボ マニュアル

ラボのシナリオ

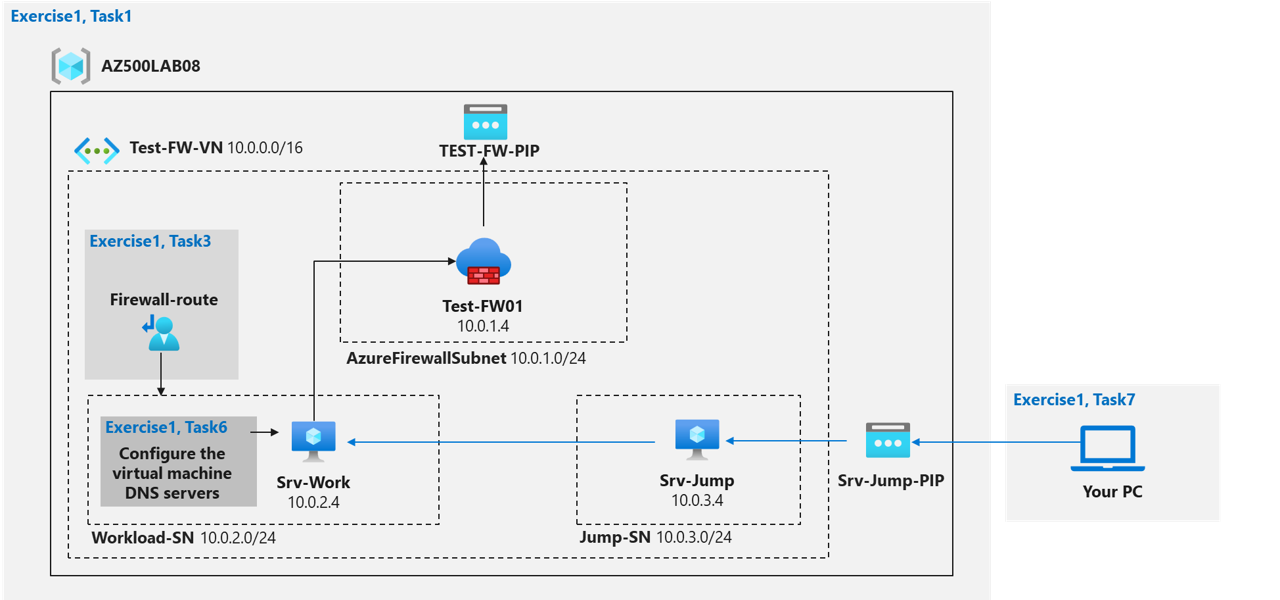

Azure Firewall のインストールを求められました。 これは、組織が全体的なネットワーク セキュリティ計画の重要な部分である受信および送信ネットワーク アクセスを制御するのに役立ちます。 具体的には、次のインフラストラクチャ コンポーネントを作成してテストします。

- ワークロード サブネットとジャンプ ホスト サブネットを持つ仮想ネットワーク。

- 各サブネット内の仮想マシン

- ワークロード サブネットからのすべてのアウトバウンド ワークロード トラフィックがファイアウォールを使用することを保証するカスタム ルート。

- www.bing.com への送信トラフィックのみを許可するファイアウォール アプリケーション ルール。

- 外部 DNS サーバーのルックアップを許可するファイアウォール ネットワーク ルール。

このラボのすべてのリソースについて、米国東部リージョンを使用しています。 これがクラスで使用するリージョンであることを講師に確認します。

ラボの目的

このラボでは、次の演習を行います。

- 演習 1:Azure Firewall をデプロイしてテストする

Azure Firewall の図

手順

ラボ ファイル:

- \Allfiles\Labs\08\template.json

演習 1:Azure Firewall をデプロイしてテストする

推定時間:40 分

このラボのすべてのリソースに対して、東部 (米国) リージョンを使用しています。 これがクラスで使用するリージョンであることを講師に確認します。

この演習では、次のタスクを実行します。

- タスク 1:テンプレートを使用してラボ環境を展開します。

- タスク 2:Azure Firewall をデプロイします。

- タスク 3:既定のルートを作成します。

- タスク 4:アプリケーション ルールを構成します。

- タスク 5:ネットワーク ルールを構成します。

- タスク 6:DNS サーバーを構成します。

- タスク 7:ファイアウォールをテストします。

タスク 1:テンプレートを使用してラボ環境を展開します。

このタスクでは、ラボ環境を確認してデプロイします。

このタスクでは、ARM テンプレートを使用して仮想マシンを作成します。 この仮想マシンは、このラボの最後の演習で使用されます。

-

Azure portal

https://portal.azure.com/にサインインします。注:このラボで使用している Azure サブスクリプションで所有者ロールまたは共同作成者ロールを持つアカウントを使用して Azure portal にサインインします。

-

Azure portal で Azure portal ページの上部にある [リソース、サービス、ドキュメントの検索] テキスト ボックスで、「カスタム テンプレートをデプロイする」と入力し、Enter キーを押します。

-

[カスタム デプロイ] ブレードで、[エディターで独自のテンプレートを作成する] オプションをクリックします。

-

[テンプレートの編集] ブレードで、 [ファイルの読み込み] をクリックし、 \Allfiles\Labs\08\template.json ファイルを見つけて、 [開く] をクリックします。

注: テンプレートの内容を確認し、Windows Server 2016 Datacenter をホストする Azure VM をデプロイしていることを確認してください。

-

[テンプレートの編集] ブレードで、[保存] をクリックします。

-

[カスタム デプロイ] ブレードで、次の設定が構成されていることを確認します (既定値を使用して他の設定を行います)。

設定 値 サブスクリプション このラボで使用する Azure サブスクリプションの名前 リソース グループ [新規作成] をクリックして、「AZ500LAB08」という名前を入力します 場所 (米国) 米国東部 adminPassword 仮想マシンに対して独自に選択したセキュリティで保護されたパスワード。 パスワードを覚えておいてください。 後で VM に接続する場合に必要になります。 注:Azure VM をプロビジョニングできる Azure リージョンを特定するには、 https://azure.microsoft.com/en-us/regions/offers/ を参照してください

-

[確認と作成] をクリックし、[作成] をクリックします。

注: デプロイが完了するまで待ちます。 これには 2 分ほどかかります。

タスク 2:Azure Firewall をデプロイする

このタスクでは、Azure Firewall を Virtual Network にデプロイします。

-

Azure portal で、Azure portal ページの上部にある [リソース、サービス、ドキュメントを検索する] テキスト ボックスで、「ファイアウォール」と入力し、Enter キーを押します。

-

[ファイアウォール] ブレードで、[+ 追加] をクリックします。

-

[ファイアウォールの作成] ブレードの [基本] タブで、次の設定を指定します。

設定 値 Resource group AZ500LAB08 名前 Test-FW01 リージョン (米国) 米国東部 ファイアウォール SKU Standard ファイアウォール管理 ファイアウォール規則 (クラシック) を使用してこのファイアウォールを管理する 仮想ネットワークの選択 [既存のものを使用] オプションをクリックし、ドロップダウン リストで [Test-FW-VN] を選択します ファイアウォール管理 NIC この機能を無効にするには、[ファイアウォール管理 NIC を有効にする] オプションをオフにします。 パブリック IP アドレス [新規追加] をクリックし、「TEST-FW-PIP」という名前を入力して、[OK] をクリックします -

[Review + create](レビュー + 作成) をクリックし、 [作成] をクリックします。

注: デプロイが完了するまで待ちます。 これには 5 分ほどかかります。

-

Azure portal で、Azure portal ページの上部にある [リソース、サービス、ドキュメントを検索する] テキスト ボックスで、「リソース グループ」と入力し、Enter キーを押します。

-

[リソース グループ] ブレードのリソース グループの一覧で、[AZ500LAB08] エントリをクリックします。

注: AZ500LAB08 リソース グループのブレードで、リソースのリストを確認します。 [種類] で並べ替えることができます。

-

リソースの一覧で、Test-FW01 ファイアウォールを表すエントリをクリックします。

-

[Test-FW01] ブレードで、ファイアウォールに割り当てられたプライベート IP アドレスを特定します。

注:この情報は次のタスクで必要になります。

タスク 3:既定のルートを作成する

このタスクでは、Workload-SN サブネットの既定のルートを作成します。 このルートは、ファイアウォールを経由する送信トラフィックを構成します。

-

Azure portal で、Azure portal ページの上部にある [リソース、サービス、ドキュメントを検索する] テキスト ボックスで、「ルート テーブル」と入力し、Enter キーを押します。

-

[ルート テーブル] ブレードで、[+ 新規] をクリックします。

-

[ルート テーブルの作成] ブレードで、次の設定を指定します。

設定 値 Resource group AZ500LAB08 リージョン 米国東部 名前 Firewall-route -

[確認と作成] をクリックし、[作成] をクリックして、保存が完了するのを待ちます。

-

[ルート テーブル] ブレードで [更新] をクリックし、ルート テーブルの一覧で [Firewall-route] エントリをクリックします。

-

[ファイアウォールルート] ブレードの [設定] セクションで、 [サブネット] をクリックし、次に [ファイアウォールルート | サブネット] ブレードで、 [+ 関連付け] をクリックします。

-

[サブネットの関連付け] ブレードで、次の設定を指定します。

設定 値 仮想ネットワーク Test-FW-VN Subnet Workload-SN 注:このルートに Workload-SN サブネットが選択されていることを確認してください。選択されていない場合、ファイアウォールは正しく機能しません。

-

[OK] をクリックして、ファイアウォールを仮想ネットワーク サブネットに関連付けます。

-

[Firewall-route] ブレードに戻り、[設定] セクションで [ルート] をクリックし、[+ 追加] をクリックします。

-

[ルートの追加] ブレードで、次の設定を指定します。

設定 値 ルート名 FW-DG 変換先の型 IP アドレス 宛先 IP アドレス/CIDR 範囲 0.0.0.0/0 ネクストホップの種類 仮想アプライアンス 次ホップ アドレス 前のタスクで特定したファイアウォールのプライベート IP アドレス 注:Azure Firewall は実際にはマネージド サービスですが、この状況では仮想アプライアンスが機能します。

-

[追加] をクリックしてルートを追加します。

タスク 4:アプリケーション ルールを構成する

このタスクでは、www.bing.com への送信アクセスを許可するアプリケーション ルールを作成します。

-

Azure portal で、Test-FW01 ファイアウォールに戻ります。

-

[Test-FW01] ブレードの [設定] セクションで、[規則 (クラシック)] をクリックします。

-

[Test-FW01 | 規則 (クラシック)] ブレードで、 [アプリケーション ルール コレクション] タブをクリックし、 [+ アプリケーション ルール コレクションの追加] をクリックします。

-

[アプリケーション ルール コレクションの追加] ブレードで、次の設定を指定します (他の設定は既定値のままにします)。

設定 値 名前 App-Coll01 優先度 200 アクション 許可 -

[アプリケーション ルール コレクションの追加] ブレードで、[ターゲット FQDN] セクションに次の設定で新しいエントリを作成します (他の設定は既定値のままにします)。

設定 値 name AllowGH 変換元の型 IP アドレス source 10.0.2.0/24 プロトコル ポート http:80https:443 ターゲット FQDN www.bing.com -

[追加] をクリックして、ターゲット FQDN ベースのアプリケーション ルールを追加します。

注:Azure Firewall には、既定で許可されているインフラストラクチャ FQDN 用の組み込みのルール コレクションが含まれています。 これらの FQDN はプラットフォームに固有であり、他の目的には使用できません。

タスク 5:ネットワーク ルールを構成する

このタスクでは、ポート 53 (DNS) の 2 つの IP アドレスへの送信アクセスを許可するネットワーク規則を作成します。

-

Azure portal で、 [Test-FW01 | 規則 (クラシック)] ブレードに戻ります。

-

[Test-FW01 | 規則 (クラシック)] ブレードで、 [ネットワーク ルール コレクション] タブをクリックし、 [+ ネットワーク ルール コレクションを追加] をクリックします。

-

[ネットワーク ルール コレクションの追加] ブレードで、次の設定を指定します (他の設定は既定値のままにします)。

設定 値 名前 Net-Coll01 優先度 200 アクション 許可 -

[ネットワーク ルール コレクションの追加] ブレードで、[IP アドレス] セクションに次の設定で新しいエントリを作成します (他の設定は既定値のままにします)。

設定 値 名前 AllowDNS Protocol UDP 変換元の型 IP アドレス (IP address) ソース アドレス 10.0.2.0/24 変換先の型 IP アドレス (IP address) Destination Address (宛先アドレス) 209.244.0.3,209.244.0.4 ターゲット ポート 53 -

[追加] をクリックして、ネットワーク ルールを追加します。

注:この場合に使用される宛先アドレスは、既知のパブリック DNS サーバーです。

タスク 6:仮想マシンの DNS サーバーを構成する

このタスクでは、仮想マシンのプライマリおよびセカンダリ DNS アドレスを構成します。 これはファイアウォール要件ではありません。

-

Azure portal で、AZ500LAB08 リソース グループに戻ります。

-

[AZ500LAB08-RG] ブレードのリソースの一覧で、Srv-Work 仮想マシンをクリックします。

-

[Srv-Work] ブレードで、[ネットワーク] をクリックします。

-

[Srv-Work | ネットワーク設定] ブレードで、[ネットワーク インターフェイス] エントリの横にあるリンクをクリックします。

-

ネットワーク インターフェイス ブレードの [設定] セクションで、[DNS サーバー] をクリックし、[カスタム] オプションを選択して、ネットワーク ルールで参照されている 2 つの DNS サーバー (209.244.0.3 と 209.244.0.4) を追加し、[保存] をクリックして、変更を保存します。

-

Srv-Work 仮想マシンのページに戻ります。

注:更新が完了するまで待ちます。

注:ネットワーク インターフェイスの DNS サーバーを更新すると、そのインターフェイスが接続されている仮想マシンが自動的に再起動され、該当する場合は、同じ可用性セット内の他の仮想マシンが再起動されます。

タスク 7:ファイアウォールのテスト

このタスクでは、ファイアウォールをテストして、期待どおりに機能することを確認します。

-

Azure portal で、AZ500LAB08 リソース グループに戻ります。

-

[AZ500LAB08] ブレードのリソースの一覧で、Srv-Jump 仮想マシンをクリックします。

-

[Srv-Jump] ブレードで [接続] をクリックし、ドロップダウン メニューの [接続] をクリックします。

-

RDP ファイルをダウンロードし、それを使用してリモートデスクトップ経由で Srv-Jump Azure VM に接続します。 認証を求めるプロンプトが表示されたら、次の認証情報を入力します。

設定 値 ユーザー名 localadmin Password タスク 1 の手順 6 でカスタム テンプレートをデプロイする際に選択した、セキュリティで保護されたパスワード。 注:次の手順は、Srv-Jump Azure VM へのリモート デスクトップ セッションで実行されます。

注:Srv-Work 仮想マシンに接続します。 これは、bing.com の Web サイトにアクセスする機能をテストできるように行われています。

-

Srv-Jump へのリモート デスクトップ セッション内で [スタート] を右クリックし、右クリック メニューで [Run] をクリックし、[Run] ダイアログ ボックスで次のコマンドを実行して、Srv-Work に接続します。

mstsc /v:Srv-Work -

認証を求めるプロンプトが表示されたら、次の認証情報を入力します。

設定 値 ユーザー名 localadmin Password タスク 1 の手順 6 でカスタム テンプレートをデプロイする際に選択した、セキュリティで保護されたパスワード。 注:リモート デスクトップ セッションが確立され、サーバー マネージャー インターフェイスが読み込まれるまで待ちます。

-

[Srv-Work] へのリモート デスクトップ セッション内の [サーバー マネージャー] で [ローカル サーバー] をクリックし、[IE セキュリティ強化の構成] をクリックします。

-

[Internet Explorer セキュリティ強化の構成] ダイアログ ボックスで、両方のオプションを [オフ] に設定し、[OK] をクリックします。

-

Srv-Work へのリモート デスクトップ セッション内で、Internet Explorer を起動し、

https://www.bing.comを参照します。注:Web サイトが正常に表示されます。 ファイアウォールでは、アクセスできます。

-

http://www.microsoft.com/に移動します。注:ブラウザー ページ内で、次のようなテキストを含むメッセージが表示されます。

HTTP request from 10.0.2.4:xxxxx to microsoft.com:80. Action: Deny. No rule matched. Proceeding with default action.ファイアウォールがこの Web サイトへのアクセスをブロックしているため、これは予期された動作です。 -

両方のリモート デスクトップ セッションを終了します。

結果:Azure Firewall の構成とテストが正常に完了しました。

リソースをクリーンアップする

新規に作成し、使用しなくなったすべての Azure リソースを削除することを忘れないでください。 使用していないリソースを削除することで、予期しないコストが発生しなくなります。

-

Azure portal から、Azure portal の右上にあるアイコンをクリックして、Cloud Shell を開きます。 メッセージが表示されたら、[PowerShell] と [ストレージの作成] をクリックします。

-

[Cloud Shell] ペインの左上隅にあるドロップダウン メニューで [PowerShell] が選択されていることを確認します。

-

Cloud Shell ペイン内の PowerShell セッションで、次の手順を実行して、このラボで作成したリソース グループを削除します。

Remove-AzResourceGroup -Name "AZ500LAB08" -Force -AsJob -

[Cloud Shell] ペインを閉じます。