Laboratorio 06: Puntos de conexión de servicio y protección del almacenamiento

Manual de laboratorio para alumnos

Escenario del laboratorio

Se le ha pedido que cree una prueba de concepto para demostrar la protección de recursos compartidos de archivos de Azure. En concreto, quiere:

- Crear un punto de conexión de almacenamiento para que el tráfico destinado a Azure Storage permanezca siempre dentro de la red troncal de Azure.

- Configurar el punto de conexión de almacenamiento para que solo los recursos de una subred específica puedan acceder al almacenamiento.

- Confirmar que los recursos fuera de la subred específica no pueden acceder al almacenamiento.

Para todos los recursos de este laboratorio, se usa la región Este de EE. UU. Compruebe con el instructor que esta es la región que se va a usar para la clase.

Objetivos del laboratorio

En este laboratorio completará el ejercicio siguiente:

- Ejercicio 1: Puntos de conexión de servicio y almacenamiento de seguridad

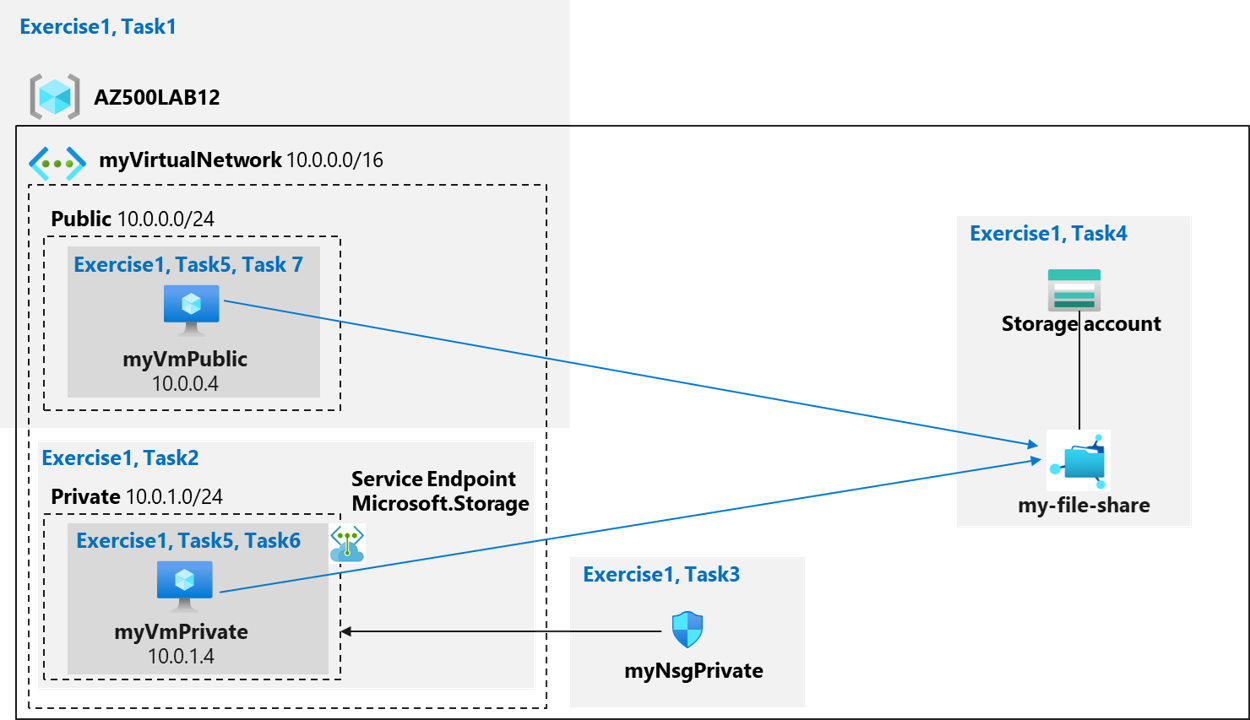

Diagrama de puntos de conexión de servicio y protección del almacenamiento

Instrucciones

Ejercicio 1: Puntos de conexión de servicio y almacenamiento de seguridad

Tiempo estimado: 45 minutos

En este ejercicio completará las tareas siguientes:

- Tarea 1: Creación de una red virtual

- Tarea 2: Adición de una subred a la red virtual y configuración de un punto de conexión de almacenamiento

- Tarea 3: Configuración de un grupo de seguridad de red para restringir el acceso a la subred

- Tarea 4: Configuración de un grupo de seguridad de red para permitir una RDP en la subred pública

- Tarea 5: Creación de una cuenta de almacenamiento con un recurso compartido de archivos

- Tarea 6: Implementación de máquinas virtuales en las subredes designadas

- Tarea 7: Prueba de la conexión del almacenamiento desde la subred privada para confirmar que se permite el acceso

- Tarea 8: Prueba de la conexión del almacenamiento desde la subred pública para confirmar que se deniega el acceso

Tarea 1: Creación de una red virtual

En esta tarea, creará una red virtual.

-

Inicie sesión en Azure Portal

https://portal.azure.com/.Nota: Inicie sesión en Azure Portal con una cuenta que tenga el rol Propietario o Colaborador en la suscripción de Azure que usa para este laboratorio.

-

En Azure Portal, use el cuadro de texto Buscar recursos, servicios y documentos en la parte superior de la página de Azure Portal, escriba Redes virtuales y presione la tecla Entrar.

-

En el panel Redes virtuales, haga clic en + Crear.

-

En la pestaña Aspectos básicos del panel Crear red virtual, especifique las siguientes opciones de configuración (deje las demás con los valores predeterminados) y haga clic en Siguiente: Direcciones IP:

Configuración Valor Suscripción Nombre de la suscripción a Azure que usas en este laboratorio Resource group haga clic en Crear nuevo y escriba el nombre AZ500LAB12 Name myVirtualNetwork Region (EE. UU.) Este de EE. UU. -

En la pestaña Direcciones IP del panel Crear red virtual, establezca el espacio de direcciones IPv4 en 10.0.0.0/16, en la columna Nombre de subred, haga clic en predeterminado y, en el panel Editar subred, especifique la siguiente configuración y haga clic en Guardar:

Configuración Value Nombre de subred Public Intervalo de direcciones de subred 10.0.0.0/24 -

De vuelta en la pestaña Direcciones IP del panel Crear red virtual, haga clic en Revisar y crear.

-

En la pestaña Revisar y crear del panel Crear red virtual, haga clic en Crear.

Tarea 2: Adición de una subred a la red virtual y configuración de un punto de conexión de almacenamiento

En esta tarea, creará otra subred y habilitará un punto de conexión de servicio en esa subred. Los punto de conexión de servicio están habilitados por servicio, por subred.

-

En Azure Portal, vuelva al panel Redes virtuales.

-

En el panel Redes virtuales, haga clic en la entrada myVirtualNetwork.

-

En el panel myVirtualNetwork, en la sección Configuración, haga clic en Subredes.

-

En el panel myVirtualNetwork | Subredes, haga clic en + Subred.

-

En el panel Agregar subred, configure las opciones siguientes (deje las demás con los valores predeterminados):

Configuración Value Nombre de subred Privado Intervalo de direcciones de subred 10.0.1.0/24 Puntos de conexión del servicio Deje el valor predeterminado de Ninguno -

En el panel Agregar subred, haga clic en Guardar para agregar la nueva subred.

Nota: La red virtual ahora tiene dos subredes: pública y privada.

Tarea 3: Configuración de un grupo de seguridad de red para restringir el acceso a la subred

En esta tarea, creará un grupo de seguridad de red con dos reglas de seguridad de salida (almacenamiento e Internet) y una regla de seguridad de entrada (RDP). También asociará el grupo de seguridad de red a la subred Privada. Esto restringirá el tráfico saliente desde máquinas virtuales de Azure conectadas a esa subred.

-

En Azure Portal, use el cuadro de texto Buscar recursos, servicios y documentos en la parte superior de la página de Azure Portal, escriba Grupos de seguridad de red y presione la tecla Entrar.

-

En el panel Grupos de seguridad de red, haga clic en + Crear.

-

En la pestaña Aspectos básicos del panel Crear grupo de seguridad de red, especifique la siguiente configuración:

Configuración Valor Suscripción Nombre de la suscripción a Azure que usas en este laboratorio Resource group AZ500LAB12 Name myNsgPrivate Region Este de EE. UU. -

Haga clic en Revisar y crear y, a continuación, en Crear.

Nota: En los pasos siguientes, creará una regla de seguridad de salida que permita la comunicación con el servicio de Azure Storage.

-

En Azure Portal, vuelva al panel Grupos de seguridad de red y haga clic en la entrada myNsgPrivate.

-

En el panel myNsgPrivate, en la sección Configuración, haga clic en Reglas de seguridad de salida.

-

En el panel myNsgPrivate | Reglas de seguridad de salida, haga clic en + Agregar.

-

En el panel Agregar regla de seguridad de salida, especifique la siguiente configuración para permitir explícitamente el tráfico saliente a Azure Storage (deje todos los demás valores con su configuración predeterminada):

Configuración Valor Source Etiqueta de servicio Etiqueta de servicio de origen VirtualNetwork Source port ranges * Destination Etiqueta de servicio Etiqueta de servicio de destino Storage Intervalos de puertos de destino * Protocolo Cualquiera Acción Permitir Priority 1000 Name Allow-Storage-All (Permitir-almacenar-todo) -

En el panel Agregar regla de seguridad de salida, haga clic en Agregar para crear la nueva regla de salida.

-

En el panel myNsgPrivate, en la sección Configuración, haga clic en Reglas de seguridad de salida y, a continuación, haga clic en + Agregar.

-

En el panel Agregar regla de seguridad de salida, especifique la siguiente configuración para denegar explícitamente el tráfico saliente a Internet (deje todos los demás valores con su configuración predeterminada):

Configuración Valor Source Etiqueta de servicio Etiqueta de servicio de origen VirtualNetwork Source port ranges * Destination Etiqueta de servicio Etiqueta de servicio de destino Internet Intervalos de puertos de destino * Protocolo Cualquiera Acción Deny Priority 1100 Name Deny-Internet-All Nota: Esta regla invalida una regla predeterminada en todos los grupos de seguridad de red que permite la comunicación saliente de Internet.

Nota: En los siguientes pasos, creará una regla de seguridad de entrada que permita que el tráfico de Protocolo de escritorio remoto (RDP) a la subred. La regla invalidará cualquier regla de seguridad predeterminada que deniegue todo el tráfico de entrada procedente de Internet. Las conexiones entre Escritorio remoto y la subred están permitidas, por lo que dicha conectividad podrá probarse en un paso posterior.

-

En el panel myNsgPrivate, en la sección Configuración, haga clic en Reglas de seguridad de entrada y, a continuación, en + Agregar.

-

En el panel Agregar regla de seguridad de entrada, configure las opciones siguientes (deje todas las demás con los valores predeterminados):

Configuración Valor Origen Cualquiera Intervalos de puertos de origen * Destination Etiqueta de servicio Etiqueta de servicio de destino VirtualNetwork Intervalos de puertos de destino 3389 Protocolo TCP Acción Permitir Priority 1200 Name Allow-RDP-All (Permitir-RDP-Todo) -

En el panel Agregar regla de seguridad de entrada, haga clic en Agregar para crear la nueva regla de entrada.

Nota: Ahora asociará el grupo de seguridad de red a la subred Privada.

-

En el panel Subredes, seleccione + Asociar, especifique la siguiente configuración en la sección Asociar subred y, a continuación, haga clic en Aceptar:

Configuración Valor Virtual network myVirtualNetwork Subnet Privado

Tarea 4: Configuración de un grupo de seguridad de red para permitir una RDP en la subred pública

En esta tarea, creará un grupo de seguridad de red con una regla de seguridad de entrada (RDP). También asociará el grupo de seguridad de red a la subred pública. Esto permitirá el acceso de la RDP a la máquina virtual pública.

-

En Azure Portal, use el cuadro de texto Buscar recursos, servicios y documentos en la parte superior de la página de Azure Portal, escriba Grupos de seguridad de red y presione la tecla Entrar.

-

En el panel Grupos de seguridad de red, haga clic en + Crear.

-

En la pestaña Aspectos básicos del panel Crear grupo de seguridad de red, especifique la siguiente configuración:

Configuración Valor Suscripción Nombre de la suscripción a Azure que usas en este laboratorio Resource group AZ500LAB12 Name myNsgPublic Region Este de EE. UU. -

Haga clic en Revisar y crear y, a continuación, en Crear.

Nota: En los pasos siguientes, creará una regla de seguridad de salida que permita la comunicación con el servicio de Azure Storage.

-

En Azure Portal, vuelva al panel Grupos de seguridad de red y haga clic en la entrada myNsgPublic.

-

En el panel myNsgPublic, en la sección Configuración, haga clic en Reglas de seguridad de entrada y, a continuación, en + Agregar.

-

En el panel Agregar regla de seguridad de entrada, configure las opciones siguientes (deje todas las demás con los valores predeterminados):

Configuración Valor Origen Cualquiera Intervalos de puertos de origen * Destination Etiqueta de servicio Etiqueta de servicio de destino VirtualNetwork Intervalos de puertos de destino 3389 Protocolo TCP Acción Permitir Priority 1200 Name Allow-RDP-All (Permitir-RDP-Todo) -

En el panel Agregar regla de seguridad de entrada, haga clic en Agregar para crear la nueva regla de entrada.

Nota: Ahora asociará el grupo de seguridad de red a la subred pública.

-

En el panel Subredes, seleccione + Asociar, especifique la siguiente configuración en la sección Asociar subred y, a continuación, haga clic en Aceptar:

Configuración Valor Virtual network myVirtualNetwork Subnet Public

Tarea 5: Creación de una cuenta de almacenamiento con un recurso compartido de archivos

En esta tarea, creará una cuenta de almacenamiento con un recurso compartido de archivos y obtendrá la clave de la cuenta de almacenamiento.

-

En Azure Portal, use el cuadro de texto Buscar recursos, servicios y documentos en la parte superior de la página de Azure Portal, escriba Cuentas de almacenamiento y presione la tecla Entrar.

-

En el panel Cuentas de almacenamiento, haga clic en + Crear.

-

En la pestaña Aspectos básicos de la hoja Crear cuenta de almacenamiento, configure las siguientes opciones (deje las demás con los valores predeterminados):

Configuración Valor Suscripción Nombre de la suscripción a Azure que usas en este laboratorio Resource group AZ500LAB12 Nombre de la cuenta de almacenamiento Cualquier nombre globalmente único con una longitud de 3 a 24 caracteres, que consta de letras y dígitos Location (EE. UU.) EastUS Rendimiento Estándar (cuenta general-purpose v2) Redundancia Almacenamiento con redundancia local (LRS) -

En la pestaña Aspectos básicos del panel Crear cuenta de almacenamiento, haga clic en Revisar y crear, espere a que se complete el proceso de validación y, luego, haga clic en Crear.

Nota: Espere a que se cree la cuenta de almacenamiento. Este proceso tardará alrededor de 2 minutos.

-

En Azure Portal, use el cuadro de texto Buscar recursos, servicios y documentos en la parte superior de la página de Azure Portal, escriba Grupos de recursos y presione la tecla Entrar.

-

En el panel Grupos de recursos, en la lista de grupos de recursos, haga clic en la entrada AZ500LAB12.

-

En el panel del grupo de recursos AZ500LAB12, en la lista de recursos, haga clic en la entrada que representa la cuenta de almacenamiento recién creada.

-

En el panel Información general de la cuenta de almacenamiento, haga clic en Recursos compartidos de archivos en la pestaña Almacenamiento de datos y, a continuación, haga clic en + Recurso compartido de archivos.

-

En la hoja Nuevo recurso compartido de archivos, desactive la opción Habilitar copia de seguridad en la pestaña copia de seguridad.

-

En el panel Nuevo recurso compartido de archivos, configure las opciones siguientes:

Configuración Valor Nombre my-file-share -

En el panel Nuevo recurso compartido de archivos, haga clic en Crear.

Nota: Ahora, recupere y registre el script de PowerShell que crea una asignación de unidad al recurso compartido de archivos de Azure.

-

En el panel de la cuenta de almacenamiento, en la lista de recursos compartidos de archivos, haga clic en my-file-share.

-

En el panel my-file-share, haga clic en Conectar.

-

En el panel Conectar en la pestaña Windows, copie el script de PowerShell que crea una asignación de unidad Z al recurso compartido de archivos.

Nota: Registre este script. Lo necesitará más adelante en este laboratorio para asignar el recurso compartido de archivos de la máquina virtual de Azure en la subred Privada.

-

Vuelva al panel de la cuenta de almacenamiento y, a continuación, en la sección Seguridad y redes, haga clic en Redes.

-

En Acceso a la red pública, selecciona Administrar y, como Acción predeterminada, selecciona Habilitar desde redes seleccionadas.

-

En la hoja Configuración de recursos: redes virtuales, direcciones IP y excepciones, selecciona ver y haz clic en el vínculo + Agregar red virtual existente.

-

En el panel Agregar redes, configure las opciones siguientes:

Configuración Valor Suscripción nombre de la suscripción de Azure que usa en este laboratorio Redes virtuales myVirtualNetwork Subredes Privado -

En el panel Agregar redes, haga clic en Agregar.

-

De nuevo en el panel de la cuenta de almacenamiento, haga clic en Guardar.

Nota: En este punto del laboratorio ha configurado una red virtual, un grupo de seguridad de red y una cuenta de almacenamiento con un recurso compartido de archivos.

Tarea 6: Implementación de máquinas virtuales en las subredes designadas

En esta tarea, creará dos máquinas virtuales: una en la subred Privada y la otra en la subred Pública.

Nota: La primera máquina virtual se conectará a la subred Privada.

-

En Azure Portal, use el cuadro de texto Buscar recursos, servicios y documentos en la parte superior de la página de Azure Portal, escriba Máquinas virtuales y presione la tecla Entrar.

-

En el panel Máquinas virtuales, haga clic en + Crear y, en la lista desplegable, haga clic en + Máquina virtual de Azure

-

En la pestaña Aspectos básicos de la hoja Crear una máquina virtual, especifique las siguientes opciones de configuración (deje las demás con los valores predeterminados):

Configuración Valor Subscription nombre de la suscripción de Azure que usará en este laboratorio Resource group AZ500LAB12 Nombre de la máquina virtual myVmPrivate Region (EE. UU.) Este de EE. UU. Imagen Windows Server 2022 Datacenter: Azure Edition - Gen. 2 Nombre de usuario Estudiante Contraseña Use su contraseña personal creada en Laboratorio 02 > Ejercicio 2 > Tarea 1 > Paso 3. Puertos de entrada públicos None Ya tiene una licencia de Windows Server. No seleccionado Nota: Para los puertos de entrada públicos, nos basaremos en el grupo de seguridad de red creado previamente.

-

Haga clic en Siguiente: Discos > y, en la pestaña Discos del panel Crear una máquina virtual, establezca el tipo de disco del sistema operativo en HDD estándar y haga clic en Siguiente: Redes > .

-

Haga clic en Siguiente: Redes > , en la pestaña Redes del panel Crear una máquina virtual, especifique las siguientes opciones de configuración (deje las demás con los valores predeterminados):

Configuración Valor Virtual network myVirtualNetwork Subnet Privado (10.0.1.0/24) Dirección IP pública (new)myVmPrivate-ip Grupo de seguridad de red de NIC None -

Haga clic en Siguiente: Administración > , en la pestaña Administración del panel Crear una máquina virtual, acepte la configuración predeterminada y haga clic en Revisar y crear.

-

En el panel Revisar y crear, asegúrese de que la validación se ha realizado correctamente y haga clic en Crear.

Nota: La segunda máquina virtual se conectará a la subred Pública.

-

En el panel Máquinas virtuales, haga clic en + Agregar y, en la lista desplegable, haga clic en + Máquina virtual de Azure.

-

En la pestaña Aspectos básicos de la hoja Crear una máquina virtual, especifique las siguientes opciones de configuración (deje las demás con los valores predeterminados):

Configuración Valor Subscription nombre de la suscripción de Azure que usará en este laboratorio Resource group AZ500LAB12 Nombre de la máquina virtual myVmPublic Region (EE. UU.) Este de EE. UU. Imagen Windows Server 2022 Datacenter: Azure Edition - Gen. 2 Nombre de usuario Estudiante Contraseña Usa tu contraseña personal creada en: Laboratorio 02 > Ejercicio 1 > Tarea 1 > Paso 9. Puertos de entrada públicos None Ya tiene una licencia de Windows Server. No seleccionado Nota: Para los puertos de entrada públicos, nos basaremos en el grupo de seguridad de red creado previamente.

-

Haga clic en Siguiente: Discos > y, en la pestaña Discos del panel Crear una máquina virtual, establezca el tipo de disco del sistema operativo en HDD estándar y haga clic en Siguiente: Redes > .

-

Haga clic en Siguiente: Redes > , en la pestaña Redes del panel Crear una máquina virtual, especifique las siguientes opciones de configuración (deje las demás con los valores predeterminados):

Configuración Valor Virtual network myVirtualNetwork Subnet Público (10.0.0.0/24) Dirección IP pública (new)myVmPublic-ip Grupo de seguridad de red de NIC None -

Haga clic en Siguiente: Administración > , en la pestaña Administración del panel Crear una máquina virtual, acepte la configuración predeterminada y haga clic en Revisar y crear.

-

En el panel Revisar y crear, asegúrese de que la validación se ha realizado correctamente y haga clic en Crear.

Nota: puedes continuar con la siguiente tarea una vez completada la implementación de la VM de Azure myVMPublic.

Tarea 7: Prueba de la conexión del almacenamiento desde la subred privada para confirmar que se permite el acceso

En esta tarea, se conectará a la máquina virtual myVMPrivate a través de Escritorio remoto y asignará una unidad al recurso compartido de archivos.

-

Vuelva al panel Máquinas virtuales.

-

En el panel Máquinas virtuales, haga clic en la entrada myVMPrivate.

-

En la hoja myVMPrivate, haz clic en Conectar y, en el menú desplegable, haz clic en Conectar.

-

Descarga el archivo RDP y úsalo para conectarte a la máquina virtual de Azure myVMPrivate a través de Escritorio remoto. Cuando se le pida que se autentique, proporcione las credenciales siguientes:

Configuración Valor Nombre de usuario Estudiante Contraseña Use su contraseña personal creada en Laboratorio 02 > Ejercicio 2 > Tarea 1 > Paso 3. Nota: Espere a que se abra la sesión de Escritorio remoto y a que se cargue el Administrador del servidor.

Nota: Ahora asignará la unidad Z a un recurso compartido de archivos de Azure dentro de la sesión de Escritorio remoto a un equipo con Windows Server 2022.

-

En la sesión de Escritorio remoto a myVMPrivate, haga clic en Iniciar y, a continuación, haga clic en Windows PowerShell ISE.

-

En la ventana Windows PowerShell ISE, abra el panel Script y pegue y ejecute el script de PowerShell que registró anteriormente en este laboratorio. El script tiene el siguiente formato:

$connectTestResult = Test-NetConnection -ComputerName <storage_account_name>.file.core.windows.net -Port 445 if ($connectTestResult.TcpTestSucceeded) { # Save the password so the drive will persist on reboot cmd.exe /C "cmdkey /add:`"<storage_account_name>.file.core.windows.net`" /user:`"localhost\<storage_account_name>`" /pass:`"<storage_account_key>`"" # Mount the drive New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage_account_name>.file.core.windows.net\my-file-share" -Persist } else { Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port." }Nota: El marcador de posición

<storage_account_name>representa el nombre de la cuenta de almacenamiento que hospeda el recurso compartido de archivos y<storage_account_key>uno su clave principal -

Inicie el Explorador de archivos y compruebe que la asignación de la unidad Z: se ha creado correctamente.

-

A continuación, en el panel de la consola de Windows PowerShell ISE, ejecute lo siguiente para comprobar que la máquina virtual no tiene conectividad saliente a Internet:

Test-NetConnection -ComputerName www.bing.com -Port 80Nota: La prueba devolverá un error, dado que el grupo de seguridad de red asociado a la subred Private no permite el acceso de salida a Internet.

-

Finalice la sesión de Escritorio remoto a la máquina virtual de Azure myVMPrivate.

Nota: En este momento, ha confirmado que la máquina virtual de la subred Privada puede acceder a la cuenta de almacenamiento.

Tarea 8: Prueba de la conexión del almacenamiento desde la subred pública para confirmar que se deniega el acceso

-

Vuelva al panel Máquinas virtuales.

-

En el panel Máquinas virtuales, haga clic en la entrada myVMPublic.

-

En la hoja myVMPublic, haz clic en Conectar y, en el menú desplegable, haz clic en Conectar.

-

Haz clic en Conectar a través de RDP y úsalo para conectarte a la máquina virtual de Azure myVMPublic a través de Escritorio remoto. Cuando se le pida que se autentique, proporcione las credenciales siguientes:

Configuración Valor Nombre de usuario Estudiante Contraseña Use su contraseña personal creada en Laboratorio 02 > Ejercicio 2 > Tarea 1 > Paso 3. Nota: Espere a que se abra la sesión de Escritorio remoto y a que se cargue el Administrador del servidor.

Nota: Ahora asignará la unidad Z a un recurso compartido de archivos de Azure dentro de la sesión de Escritorio remoto a un equipo con Windows Server 2022.

-

En la sesión de Escritorio remoto a myVMPublic, haga clic en Iniciar y, a continuación, haga clic en Windows PowerShell ISE.

-

En la ventana de Windows PowerShell ISE, abra el panel Script y pegue y ejecute el mismo script de PowerShell que ejecutó en la sesión de Escritorio remoto en la máquina virtual de Azure myVMPrivate.

Nota: Esta vez, recibirá el error New-PSDrive : Acceso denegado.

Nota: El acceso se deniega porque la máquina virtual myVmPublic está implementada en la subred Pública. La subred Pública no tiene un punto de conexión de servicio habilitado para Azure Storage. La cuenta de almacenamiento solo permite el acceso a la red desde la subred Privada.

-

A continuación, en el panel de la consola de Windows PowerShell ISE, ejecute lo siguiente para comprobar que la máquina virtual tenga conectividad saliente a Internet:

Test-NetConnection -ComputerName www.bing.com -Port 80Nota: La prueba tendrá éxito porque no hay una regla de seguridad de salida para denegar el acceso a Internet en la subred pública.

-

Finalice la sesión de Escritorio remoto a la máquina virtual de Azure myVMPublic.

Nota: En este momento, ha confirmado que la máquina virtual de la subred Pública no puede acceder a la cuenta de almacenamiento, pero tiene acceso a Internet.

Limpieza de recursos

No olvide quitar los recursos de Azure recién creados que ya no use. La eliminación de los recursos sin usar garantiza que no se generarán costes inesperados.