M06-Unidade 9 Proteger seu hub virtual usando o Gerenciador de Firewall do Azure

Cenário do exercício

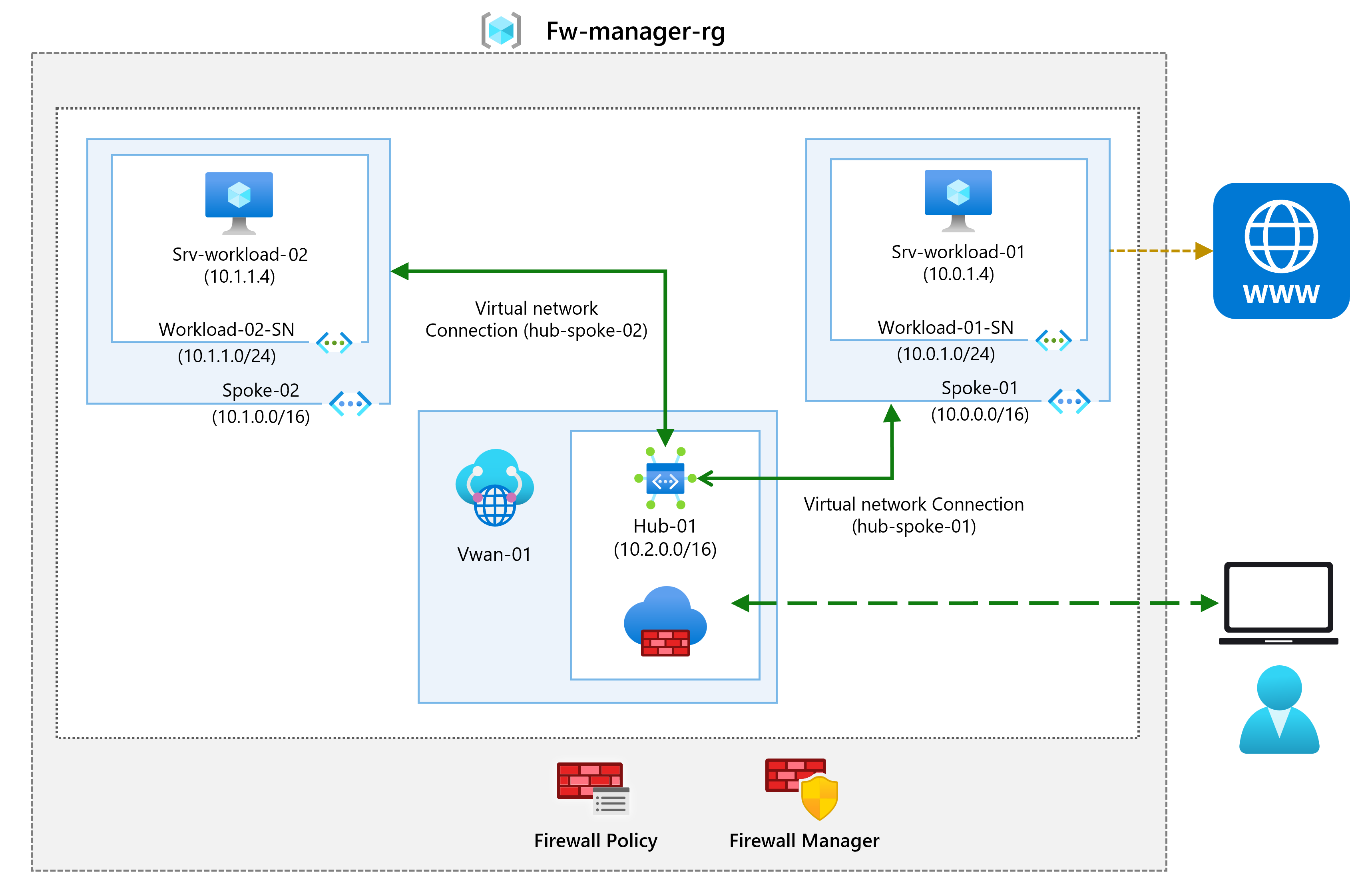

Neste exercício, você criará a rede virtual spoke, criará um hub virtual seguro, conectará as redes virtuais hub e spoke e roteará o tráfego para seu hub. Agora, você implantará os servidores de carga de trabalho, criará uma política de firewall, protegerá seu hub e, por fim, testará o firewall.

Simulações interativas de laboratório

Observação: as simulações de laboratório fornecidas anteriormente foram desativadas.

Criar uma arquitetura de hub e spoke

Nesta parte do exercício, você criará as redes virtuais spoke e sub-redes em que colocará os servidores da carga de trabalho. Você criará o hub virtual seguro e conectará as redes virtuais hub e spoke.

Habilidades de trabalho

Neste exercício, você vai:

- Tarefa 1: Criar duas redes virtuais spoke e sub-redes

- Tarefa 2: Criar o hub virtual seguro

- Tarefa 3: Conectar as redes virtuais hub e spoke

- Tarefa 4: Implantar os servidores

- Tarefa 5: Criar uma política de firewall e proteger seu hub

- Tarefa 6: Associar a política de firewall

- Tarefa 7: Rotear o tráfego para o hub

- Tarefa 8: Testar a regra do aplicativo

- Tarefa 9: Testar a regra de rede

- Tarefa 10: Limpar os recursos

Tempo estimado: 35 minutos

Tarefa 1: Criar duas redes virtuais spoke e sub-redes

Nesta tarefa, você criará as duas redes virtuais spoke, cada uma contendo uma sub-rede que hospedará seus servidores de carga de trabalho.

-

Na página inicial do portal do Azure, na caixa de pesquisa, insira rede virtual e selecione Rede Virtual quando ela aparecer.

-

Selecione Criar.

-

Em Grupo de recursos, selecione Criar novo e insira fw-manager-rg como o nome e selecione OK.

-

Em Nome, insira Spoke-01.

-

Em Região, selecione sua região.

-

Selecione Avançar: Endereços IP.

-

Em Espaço de endereço IPv4, insira 10.0.0.0/16.

-

Exclua quaisquer outros espaços de endereço listados aqui, como 10.1.0.0/16.

-

Em Nome da sub-rede, selecione a palavra padrão.

-

Na caixa de diálogo Editar sub-rede, altere o nome para Workload-01-SN.

-

Altere o Intervalo de endereços de sub-rede para 10.0.1.0/24.

-

Selecione Salvar.

-

Selecione Examinar + criar.

-

Selecione Criar.

Repita as etapas de 1 a 14 acima para criar outra rede virtual e sub-rede semelhantes, mas usando as seguintes informações:

- Grupo de Recursos: fw-manager-rg (selecionar existente)

- Nome: Spoke-02

- Espaço de endereço: 10.1.0.0/16 – (excluir quaisquer outros espaços de endereço listados)

- Nome da sub-rede: Workload-02-SN

- Intervalo de endereços da sub-rede: 10.1.1.0/24

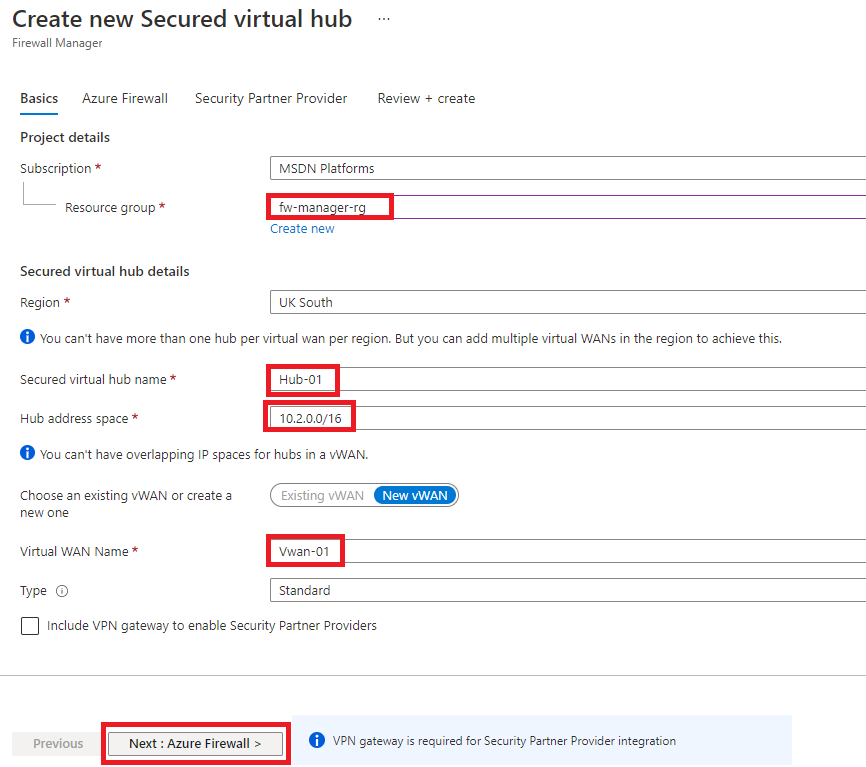

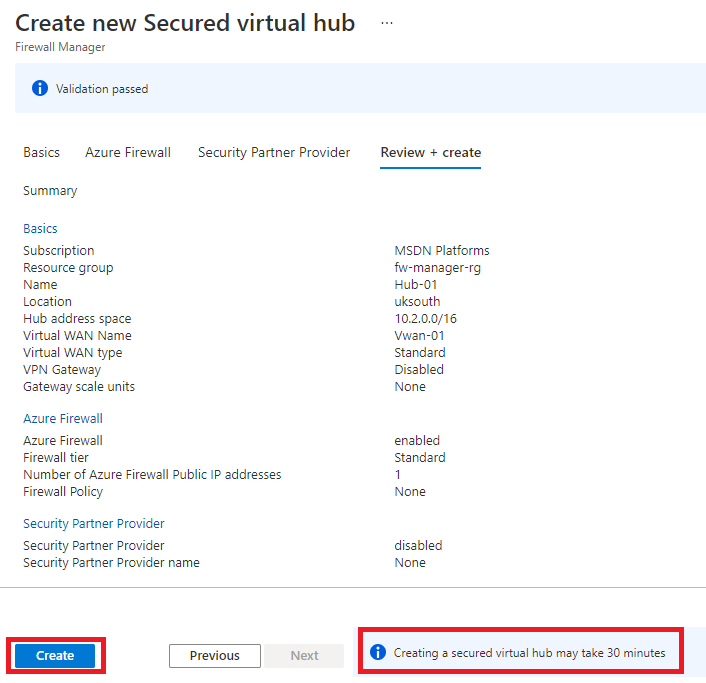

Tarefa 2: Criar o hub virtual seguro

Nesta tarefa, você criará seu hub virtual seguro usando o Gerenciador de Firewall.

-

Na página inicial do portal do Azure, selecione Todos os serviços.

-

Na caixa de pesquisa, insira gerenciador de firewall e selecione Gerenciador de Firewall quando for exibido.

-

Na página Gerenciador de Firewall, a partir da página Visão geral, selecione Exibir hubs virtuais protegidos.

-

Na página Hubs virtuais, selecione Criar novo hub virtual seguro.

-

Em Grupo de recursos, selecione fw-manager-rg.

-

Em Região, selecione sua região.

-

Para o nome do hub virtual seguro, insira Hub-01.

-

Em Espaço de endereço do hub, insira 10.2.0.0/16.

-

Escolha Nova vWAN.

-

Em Nome da WAN Virtual, insira Vwan-01.

-

Selecione Avançar: Firewall do Azure.

-

Selecione Avançar: Provedor de Parceiro de Segurança.

-

Selecione Avançar: Revisar + criar.

-

Selecione Criar.

[!NOTE]

Pode levar até 30 minutos para implantar.

-

Quando a implantação for concluída, na página inicial do portal do Azure, selecione Todos os serviços.

-

Na caixa de pesquisa, insira gerenciador de firewall e selecione Gerenciador de Firewall quando for exibido.

-

Na página Gerenciador de Firewall, selecione Hubs virtuais.

-

Selecione Hub-01.

-

Selecione Configuração de IP público.

-

Anote o endereço IP público (por exemplo, 51.143.226.18), que será usado posteriormente.

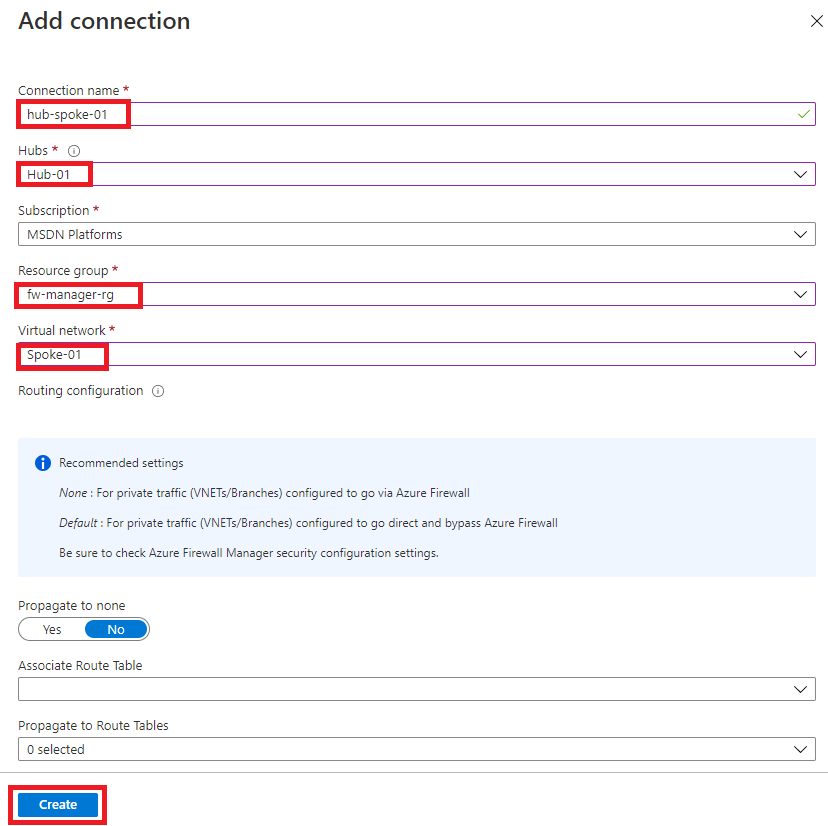

Tarefa 3: Conectar as redes virtuais hub e spoke

Nesta tarefa, você conectará as redes virtuais hub e spoke. Isso é normalmente conhecido como emparelhamento.

-

Na página inicial do portal do Azure, selecione Grupos de recursos.

-

Escolha o grupo de recursos fw-manager-rg e selecione a WAN Virtual Vwan-01.

-

Em Conectividade, selecione Conexões de rede virtual.

-

Selecione Adicionar conexão.

-

Em Nome da conexão, insira hub-spoke-01.

-

Para Hubs, selecione Hub-01.

-

Em Grupo de recursos, selecione fw-manager-rg.

-

Para Rede virtual, selecione Spoke-01.

-

Selecione Criar.

-

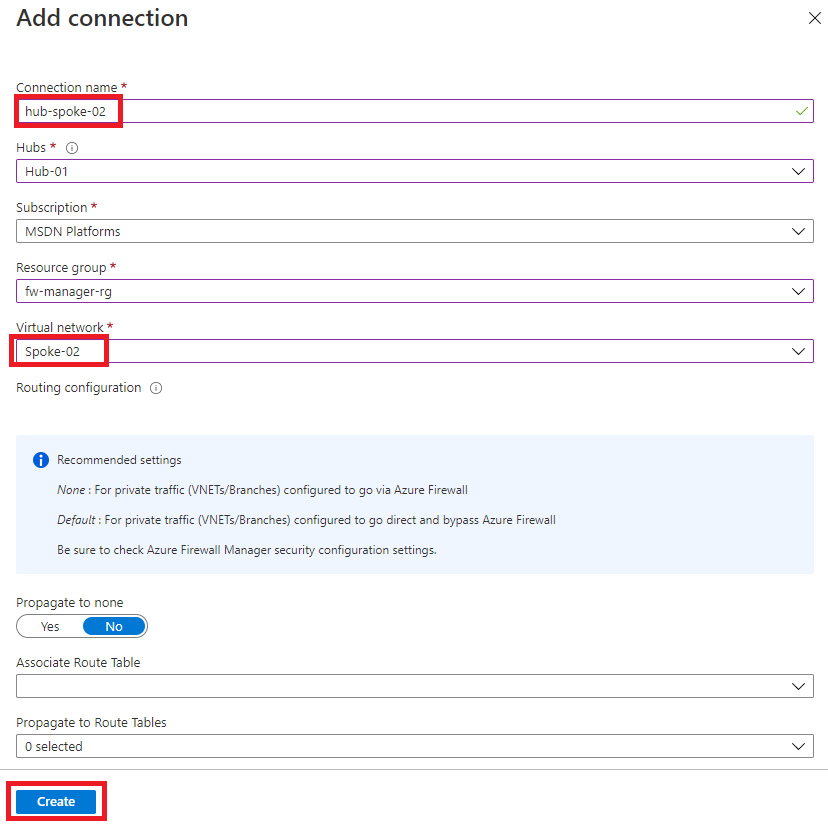

Repita as etapas de 4 a 9 acima para criar outra conexão semelhante, mas usando o nome da conexão hub-spoke-02 para conectar à rede virtual Spoke-02.

Tarefa 4: Implantar os servidores

- No portal do Azure, clique no ícone do Cloud Shell (canto superior direito). Se necessário, configure o shell.

- Selecione PowerShell.

- Selecione Nenhuma Conta de Armazenamento necessária e sua Assinatura e, em seguida, selecione Aplicar.

- Aguarde até que o terminal seja criado e um prompt seja exibido.

-

Na barra de ferramentas do painel do Cloud Shell, selecione o ícone Gerenciar arquivos. No menu suspenso, selecione Upload e faça o upload dos seguintes arquivos FirewallManager.json e FirewallManager.parameters.json no diretório base do Cloud Shell.

Observação: se você estiver trabalhando em sua própria assinatura, os arquivos de modelo estarão disponíveis no repositório do GitHub Lab.

-

Implante os seguintes modelos do ARM para criar a VM necessária para este exercício:

Observação: você será solicitado a fornecer uma senha de Administrador.

$RGName = "fw-manager-rg" New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateFile FirewallManager.json -TemplateParameterFile FirewallManager.parameters.json -

Após a conclusão da implantação, acesse a home page do portal do Azure e, depois, escolha Máquinas Virtuais.

-

Na página Visão geral do Srv-workload-01, no painel à direita, na seção Rede, anote o Endereço IP privado (por exemplo, 10.0.1.4).

- Na página Visão geral do Srv-workload-02, no painel à direita, na seção Rede, anote o Endereço IP privado (por exemplo, 10.1.1.4).

Tarefa 5: Criar uma política de firewall e proteger seu hub

Nesta tarefa, você criará a política de firewall para proteger seu hub. Uma política de firewall define coleções de regras para direcionar o tráfego em um ou mais Hubs virtuais seguros.

- Na página inicial do portal do Azure, selecione Gerenciador de Firewall.

- Se o ícone do Gerenciador de Firewall não aparecer na página inicial, selecioneTodos os serviços. Em seguida, na caixa de pesquisa, insira gerenciador de firewall e selecione Gerenciador de Firewall quando for exibido.

-

No Gerenciador de Firewall, a partir da página Visão Geral, selecione Exibir políticas de Firewall do Azure.

-

Selecione Criar uma Política de Firewall do Azure.

-

Em Grupo de recursos, selecione fw-manager-rg.

-

Em Detalhes da política, para o Nome, insira Policy-01.

-

Em Região, selecione sua região.

-

Em Camada da política, selecione Standard.

-

Selecione Próximo: Configurações de DNS.

-

Selecione Próximo: Inspeção de TLS (versão prévia).

-

Selecione Avançar: Regras.

-

Na guia Regras, selecione Adicionar a coleção de regras.

-

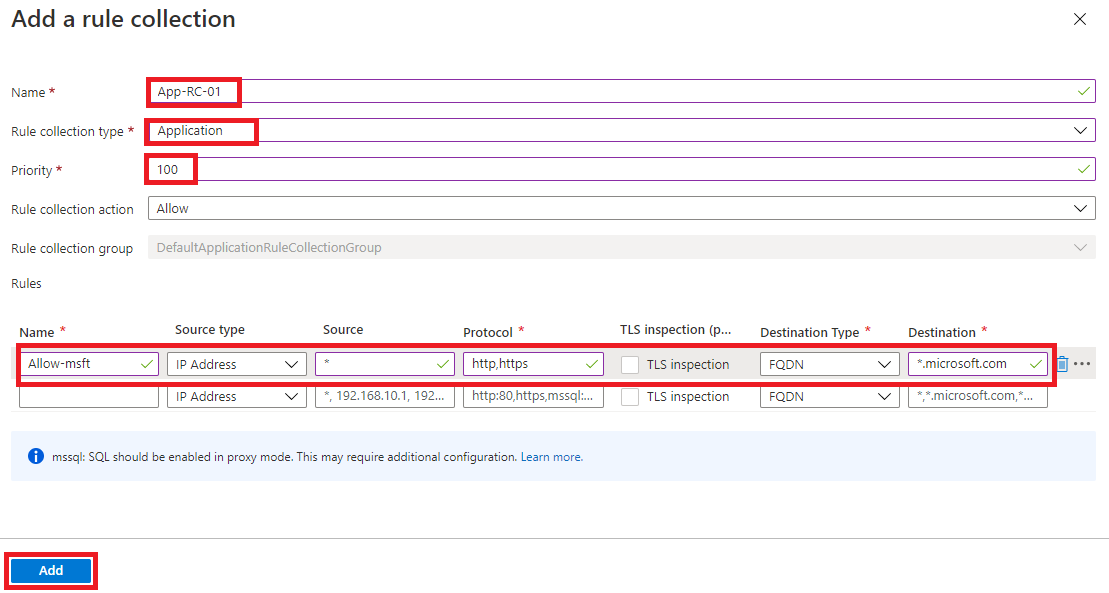

Na página Adicionar uma coleção de regras, em Nome, insira App-RC-01.

-

Para Tipo de coleção de regras, selecione Aplicativo.

-

Para Prioridade, insira 100.

-

Verifique se a Ação de coleção de regras é Permitir.

-

Em Regras, em Nome, insira Allow-msft.

-

Para o Tipo de origem, selecione Endereço IP.

-

Em Origem, insira *.

-

Para Protocolo, insira http,https.

-

Verifique se o Tipo de destino é FQDN.

-

Para Destino, insira *.microsoft.com.

-

Selecione Adicionar.

-

Para adicionar uma regra DNAT para que você possa conectar uma área de trabalho remota à VM Srv-workload-01, selecione Adicionar uma coleção de regras.

-

Para Nome, insira dnat-rdp.

-

Em Tipo de coleção de regras, selecione DNAT.

-

Para Prioridade, insira 100.

-

Em Regras, em Nome, insira Allow-rdp.

-

Para o Tipo de origem, selecione Endereço IP.

-

Em Origem, insira *.

-

Em Protocolo, selecione TCP.

-

Para Portas de Destino, insira 3389.

-

Para Tipo de Destino, selecione Endereço IP.

-

Para Destino, insira o endereço IP público do hub virtual do firewall que você anotou anteriormente (por exemplo, 51.143.226.18).

-

Para Endereço traduzido, insira o endereço IP privado para Srv-workload-01 que você anotou anteriormente (por exemplo, 10.0.1.4).

-

Para Porta traduzida, insira 3389.

-

Selecione Adicionar.

-

Para adicionar uma Regra de rede para que você possa conectar uma área de trabalho remota de Srv-workload-01 à VM Srv-workload-02, selecione Adicionar uma coleção de regras.

-

Para Nome, insira vnet-rdp.

-

Para Tipo de coleção de regras, selecione Rede.

-

Para Prioridade, insira 100.

-

Em Ação de coleção de regras, selecione Permitir.

-

Em Regras, em Nome, insira Allow-vnet.

-

Para o Tipo de origem, selecione Endereço IP.

-

Em Origem, insira *.

-

Em Protocolo, selecione TCP.

-

Para Portas de Destino, insira 3389.

-

Para Tipo de Destino, selecione Endereço IP.

-

Para Destino, insira o endereço IP privado para Srv-workload-02 que você anotou anteriormente (por exemplo, 10.1.1.4).

-

Selecione Adicionar.

-

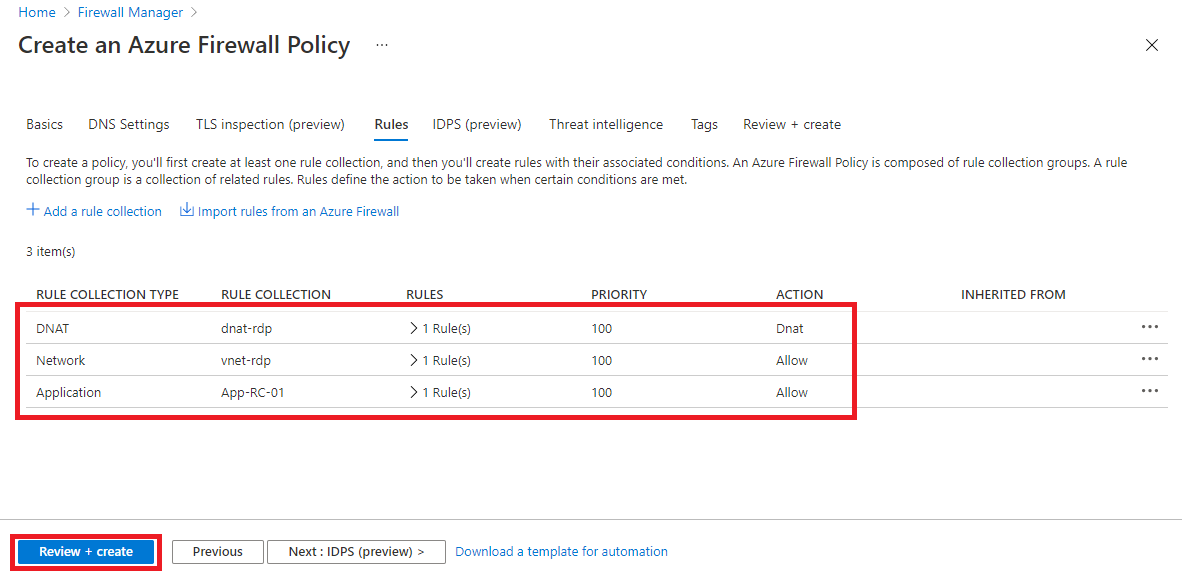

Agora você deve ter três coleções de regras listadas.

-

Selecione Examinar + criar.

- Selecione Criar.

Tarefa 6: Associar a política de firewall

Nesta tarefa, você associará a política de firewall ao hub virtual.

- Na página inicial do portal do Azure, selecione Gerenciador de Firewall.

- Se o ícone do Gerenciador de Firewall não aparecer na página inicial, selecioneTodos os serviços. Em seguida, na caixa de pesquisa, insira gerenciador de firewall e selecione Gerenciador de Firewall quando for exibido.

-

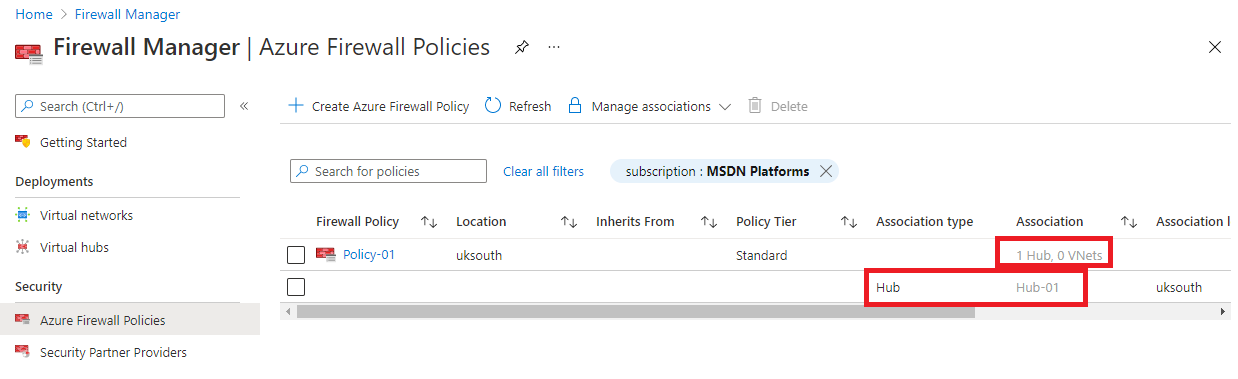

No Gerenciador de Firewall, em Segurança, selecione Políticas de Firewall do Azure.

-

Marque a caixa de seleção para Política-01.

-

Selecione Gerenciar associações>Associar hubs.

-

Marque a caixa de seleção para Hub-01.

-

Selecione Adicionar.

- Quando a política tiver sido anexada, selecione Atualizar. A associação deve ser exibida.

Tarefa 7: Rotear o tráfego para o hub

Nesta tarefa, você deverá garantir que o tráfego de rede seja roteado por meio do firewall.

- No Gerenciador de Firewall, selecione Hubs virtuais.

- Selecione Hub-01.

- Em Configurações, escolha Configuração de segurança.

- Em Tráfego da Internet, selecione Firewall do Azure.

- Em Tráfego privado, selecione Enviar por meio do Firewall do Azure.

- Selecione Salvar.

- Essa ação levará alguns minutos para ser concluída.

- Após a conclusão da configuração, garanta que TRÁFEGO DE INTERNET e TRÁFEGO PRIVADO indica Protegido pelo Firewall do Azure para conexões hub-spoke.

Tarefa 8: Testar a regra do aplicativo

Nesta parte do exercício, você conectará uma área de trabalho remota ao endereço IP público do firewall, que é NATed para SRV-Workload-01. Você usará um navegador da Web para testar a regra de aplicativo e conectar uma área de trabalho remota a Srv-Workload-02 para testar a regra de rede.

Nesta tarefa, você testará a regra de aplicativo para confirmar que ela funciona conforme o esperado.

-

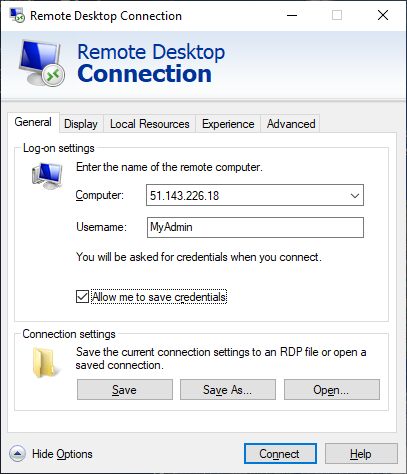

Abra Conexão de Área de Trabalho Remota em seu computador.

-

Na caixa Computador, insira o endereço IP público do firewall (por exemplo, 51.143.226.18).

-

Selecione Mostrar Opções.

-

Na caixa Nome de usuário, digite TestUser.

-

Selecione Conectar.

-

Na caixa de diálogo Inserir suas credenciais, entre na máquina virtual do servidor Srv-workload-01 usando a senha fornecida durante a implantação.

-

Selecione OK.

-

Selecione Sim na mensagem do certificado.

-

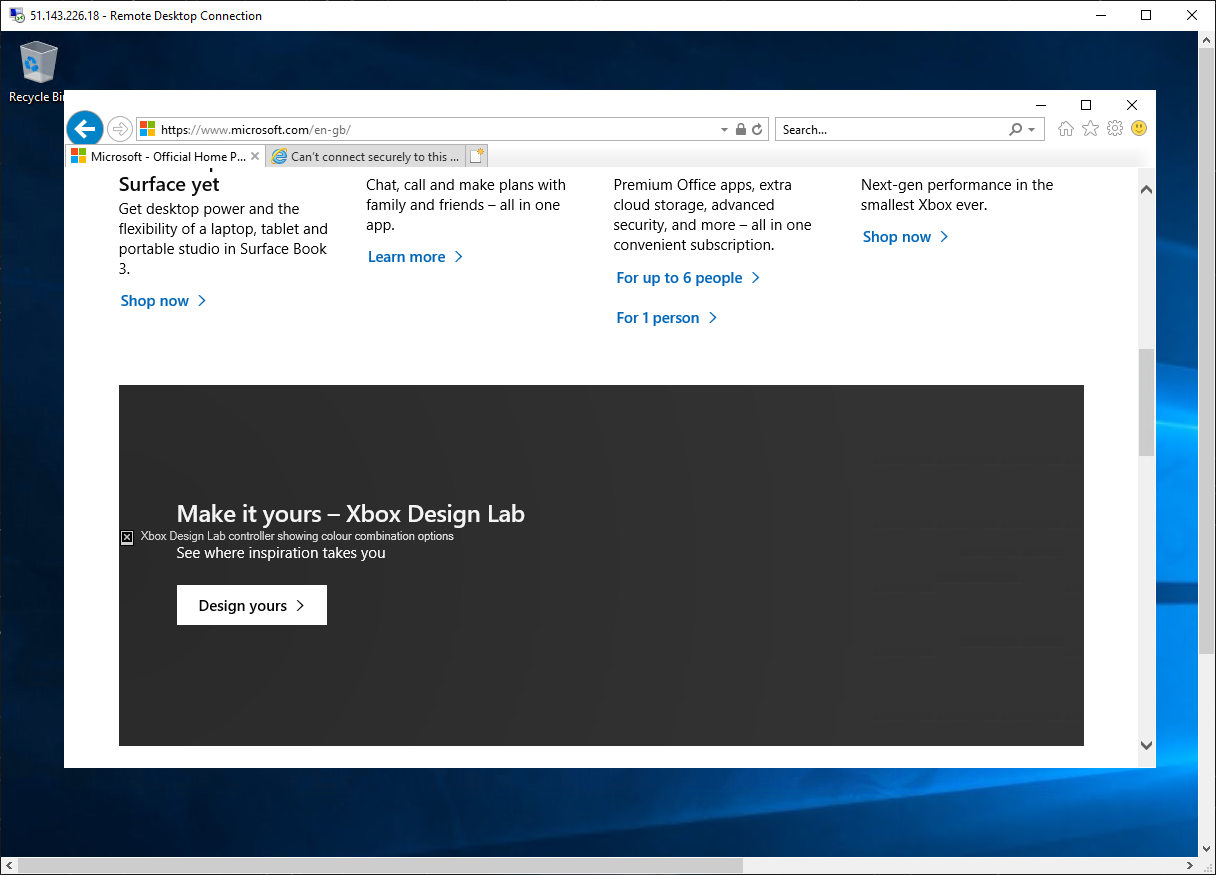

Abra o Internet Explorer e selecione OK na caixa de diálogo Configurar Internet Explorer 11.

-

Navegue para https:// **

**. -

Na caixa de diálogo Alerta de Segurança, selecione OK.

-

Selecione Fechar nos alertas de segurança do Internet Explorer que podem aparecer.

-

Você deve ver a página inicial da Microsoft.

-

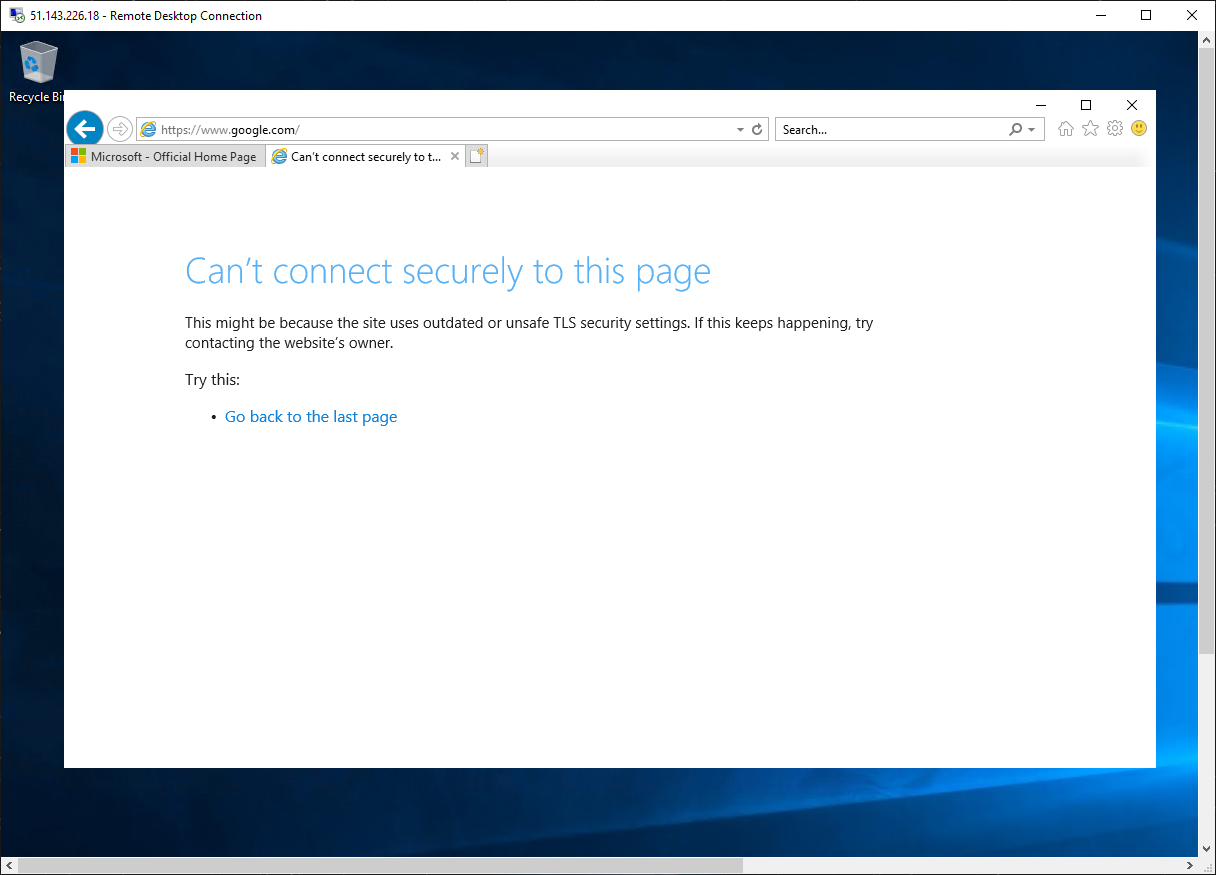

Navegue para https:// **

**. -

Você deve ser bloqueado pelo firewall.

-

Portanto, você verificou que pode se conectar a um FQDN permitido, mas que está bloqueado em todos os outros.

Tarefa 9: Testar a regra de rede

Nesta tarefa, você testará a regra de rede para confirmar que ela funciona conforme o esperado.

-

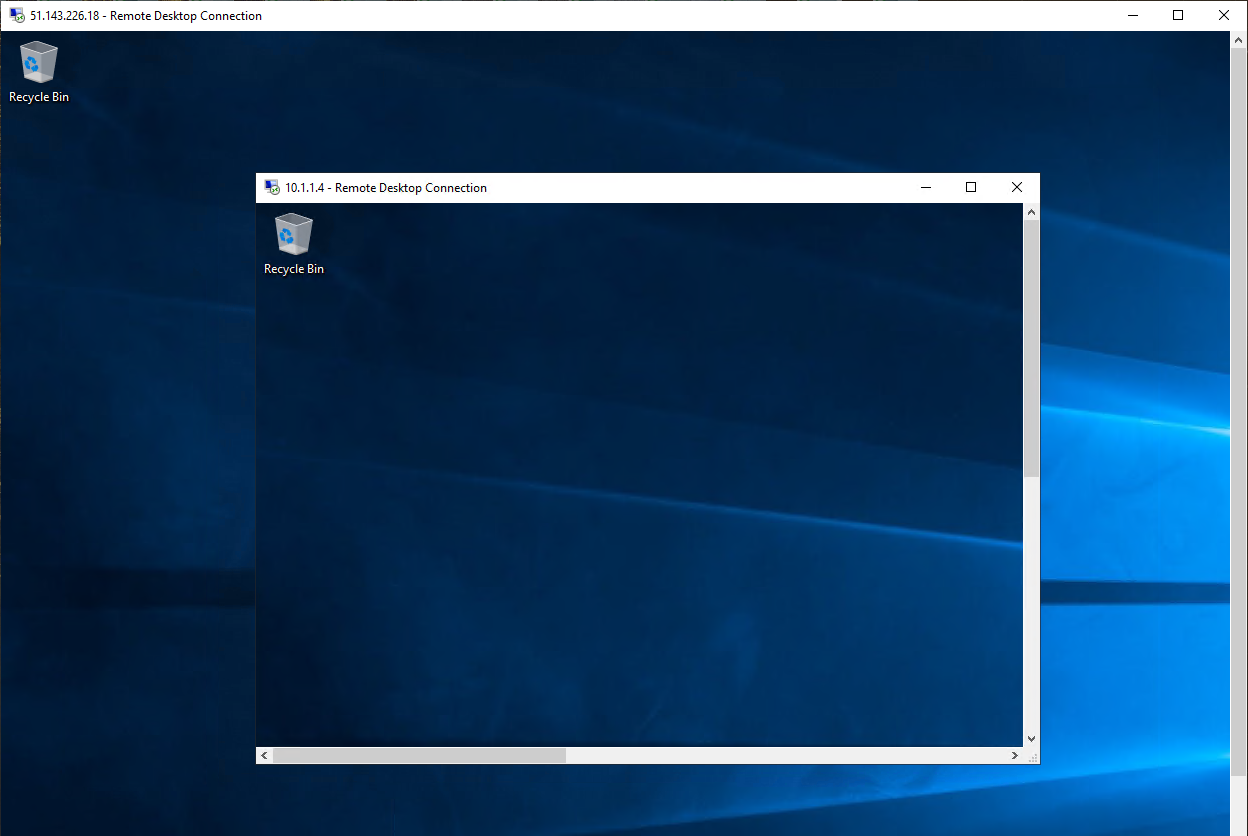

Embora ainda esteja conectado à sessão RDP Srv-workload-01, nesse computador remoto, abra Conexão de Área de Trabalho Remota.

-

Na caixa Computador, insira o endereço IP privado de Srv-workload-02 (por exemplo, 10.1.1.4).

-

Na caixa de diálogo Digite suas credenciais, entre no servidor Srv-workload-02 usando o nome de usuário TestUser e a senha fornecida durante a implantação.

-

Selecione OK.

-

Selecione Sim na mensagem do certificado.

-

Agora você verificou que a regra de rede do firewall está funcionando, pois conectou uma área de trabalho remota de um servidor a outro servidor localizado em outra rede virtual.

-

Feche as duas sessões RDP para desconectá-las.

Tarefa 10: Limpar os recursos

Observação: lembre-se de remover todos os recursos do Azure recém-criados que você não usa mais. Remover recursos não utilizados garante que você não veja encargos inesperados.

-

No portal do Azure, abra a sessão PowerShell no painel do Cloud Shell.

-

Exclua todos os grupos de recursos criados em todos os laboratórios deste módulo executando o seguinte comando:

Remove-AzResourceGroup -Name 'fw-manager-rg' -Force -AsJobObservação: o comando é executado de modo assíncrono (conforme determinado pelo parâmetro -AsJob), portanto, embora você possa executar outro comando do PowerShell imediatamente depois na mesma sessão do PowerShell, levará alguns minutos antes de os grupos de recursos serem de fato removidos.