M06-ユニット 9 Azure Firewall Manager を使用して仮想ハブのセキュリティを保護する

演習のシナリオ

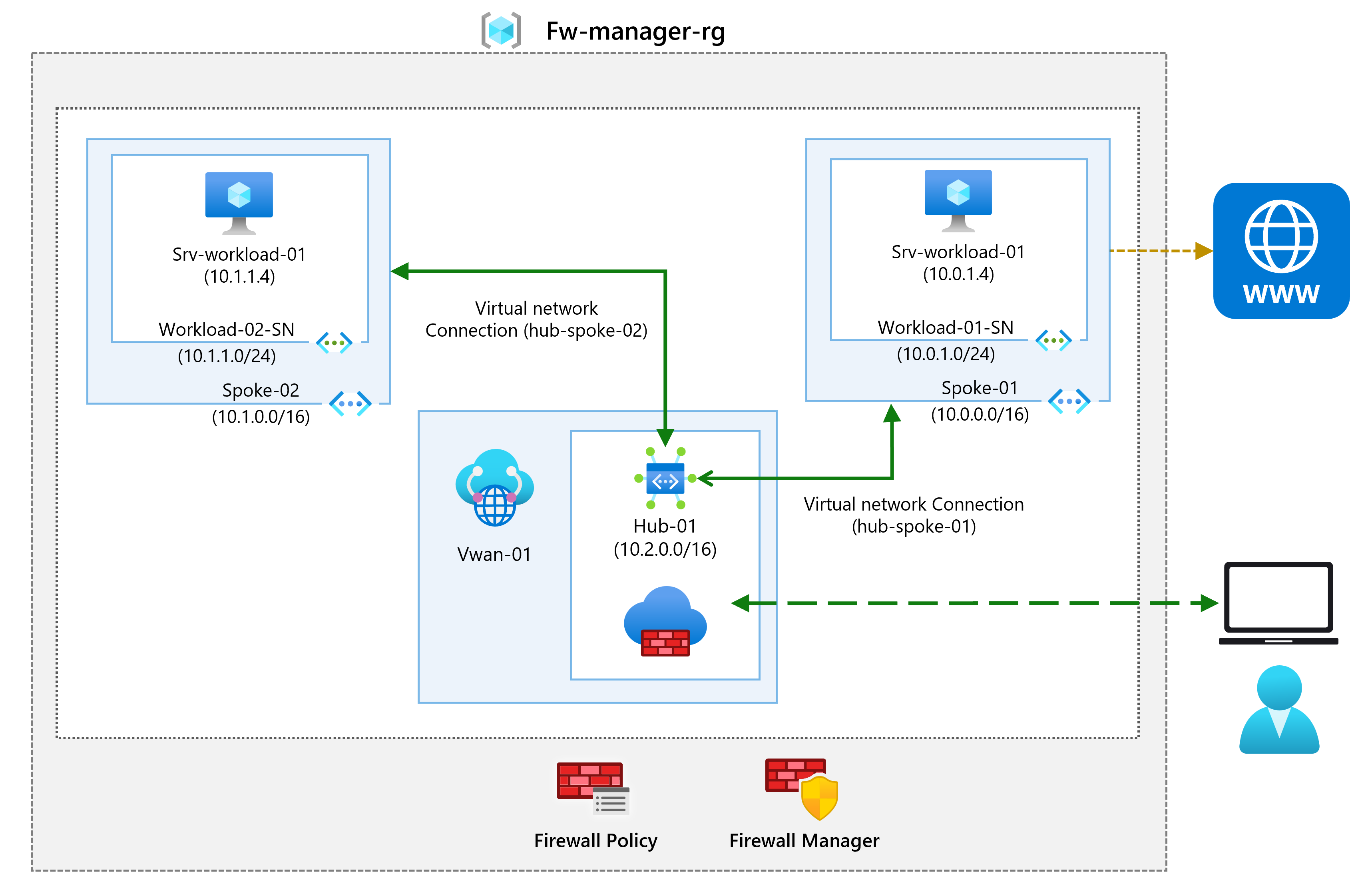

この演習では、スポーク仮想ネットワークを作成し、セキュリティ保護付き仮想ハブを作成してから、ハブとスポークの仮想ネットワークを接続し、トラフィックをハブにルーティングします。 次に、ワークロード サーバーをデプロイしてから、ファイアウォール ポリシーを作成してハブをセキュリティ保護し、最後にファイアウォールをテストします。

ハブとスポークのアーキテクチャを作成する

演習のこの部分では、ワークロード サーバーを配置するスポーク仮想ネットワークとサブネットを作成します。 次に、セキュリティ保護付き仮想ハブを作成し、ハブとスポークの仮想ネットワークを接続します。

職務スキル

この演習では、次のことを行います。

- タスク 1: 2 つのスポーク仮想ネットワークとサブネットを作成する

- タスク 2: セキュリティ保護付き仮想ハブを作成する

- タスク 3: ハブとスポークの仮想ネットワークを接続する

- タスク 4: サーバーをデプロイする

- タスク 5: ファイアウォール ポリシーを作成してハブをセキュリティ保護する

- タスク 6: ファイアウォール ポリシーを関連付ける

- タスク 7: トラフィックをハブにルーティングする

- タスク 8: アプリケーション規則をテストする

- タスク 9: ネットワーク規則をテストする

- タスク 10: リソースをクリーンアップする

推定時間: 35 分

タスク 1: 2 つのスポーク仮想ネットワークとサブネットを作成する

このタスクでは、それぞれにワークロード サーバーをホストするサブネットが含まれる 2 つのスポーク仮想ネットワークを作成します。

-

Azure portal で、

Virtual Networksを検索して選択します。 -

[作成] を選択します

-

[リソース グループ] で、[新規作成] を選択し、名前として「

fw-manager-rg」と入力し、[OK] を選択します。 -

[仮想ネットワーク名] に、「

Spoke-01」と入力します。 -

[リージョン] で、自分のリージョンを選択します。

-

[次へ] を選択します。 [セキュリティ] タブを確認しますが、変更は行いません。

-

[次へ] を選択し、[IP アドレス] タブに移動します。

-

[アドレス空間の削除]、[IPv4 アドレス空間の追加] の順に選択します。

-

IP アドレス空間が [10.0.0.0/16] であることを確認します。

-

[サブネットの追加] を選択します

-

サブネットの [名前] を

Workload-01-SNに変更します。 -

[開始アドレス] を

10.0.1.0に変更します。 -

[追加] を選択します。

-

Review + create を選択します。

-

[作成] を選択します

上記のステップ 1 から 14 を繰り返し、次の情報を使用して、同様の仮想ネットワークとサブネットをもう 1 つ作成します。 最初の仮想ネットワークのデプロイが完了するまで待つ必要はありません。

- リソース グループ: fw-manager-rg (既存のものを選択)

- 仮想ネットワーク名:

Spoke-02 - アドレス空間: 10.1.0.0/16 - (一覧にある他のすべてのアドレス空間を削除します)

- サブネット名:

Workload-02-SN - サブネットの開始アドレス:

10.1.1.0

タスク 2: セキュリティ保護付き仮想ハブを作成する

このタスクでは、Firewall Manager を使用して、セキュリティ保護付き仮想ハブを作成します。

-

ポータルで

firewall managerを検索し、[ネットワーク セキュリティ キーワード ファイアウォール マネージャー] を選択します。 -

[リソースのセキュリティ保護] ブレードで、[仮想ハブ] を選択します。

-

[セキュリティで保護された仮想ハブの新規作成] を選択します。

-

[リソース グループ] で、 [fw-manager-rg] を選択します。

-

[リージョン] で、自分のリージョンを選択します。

-

[セキュリティ保護付き仮想ハブ名] に「

Hub-01」と入力します。 -

[ハブ アドレス空間] に「

10.2.0.0/16」と入力します。 -

[新しい vWAN] が選択されていることを確認します

-

[仮想 WAN 名] に「

Vwan-01」と入力します。 -

[Next:Azure Firewall] を選択します。 確認しますが、変更は行いません。

-

Next: Security Partner Provider を選択します。 確認しますが、変更は行いません。

-

Next: Review + create を選択します。

-

[作成] を選択します

注:デプロイには最大 30 分かかることがあります。

-

デプロイが完了するまで待ちます。

-

ポータルで

firewall managerを検索し、[ネットワーク セキュリティ キーワード ファイアウォール マネージャー] を選択します。 -

[Firewall Manager] ページで、[仮想ハブ] を選択します。

-

[Hub-01] を選択します。

-

[Azure Firewall] に続けて、[パブリック IP 設定] を選択します。

-

後で使用するので、パブリック IP アドレス (例: 172.191.79.203) を記録しておきます。

タスク 3: ハブとスポークの仮想ネットワークを接続する

このタスクでは、ハブとスポークの仮想ネットワークを接続します。 これは、一般にピアリングとして知られています。

-

ポータルで、

Vwan-01仮想 WAN を検索して選択します。 -

[接続] で、 [仮想ネットワーク接続] を選択します。

-

[接続の追加] を選択します。

-

[接続名] に「

hub-spoke-01」と入力します。 -

[ハブ] で、 [Hub-01] を選択します。

-

[リソース グループ] で、 [fw-manager-rg] を選択します。

-

[仮想ネットワーク] で、 [Spoke-01] を選択します。

-

[作成] を選択します

-

上記の手順 4 から 9 を繰り返して、別の同様の接続を作成します。ただし、接続名

hub-spoke-02を使用して仮想ネットワーク Spoke-02 に接続します。 -

仮想ネットワーク接続ページを更新し、Spoke-01 と Spoke-02 という 2 つの仮想ネットワークがあることを確認します。

タスク 4: サーバーをデプロイする

- Azure portal で、右上の [Cloud Shell] アイコンを選択します。 必要に応じて、シェルを構成します。

- [PowerShell] を選択します。

- [ストレージ アカウントは必要ありません] と [サブスクリプション] を選択してから、[適用] を選択します。

- ターミナルが作成され、プロンプトが表示されるまで待ちます。

-

Cloud Shell 画面のツール バーで、[ファイルの管理] アイコンを選択し、ドロップダウン メニューで [アップロード] を選択して、FirewallManager.json と FirewallManager.parameters.json というファイルを Cloud Shell のホーム ディレクトリにアップロードします。

注: 自分のサブスクリプションで作業している場合、テンプレート ファイルは GitHub ラボ リポジトリで入手できます。

-

次の ARM テンプレートをデプロイして、この演習に必要な VM を作成します。

注: 管理者パスワードを入力するように求められます。 このパスワードは後の手順で必要になります。

$RGName = "fw-manager-rg" New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateFile FirewallManager.json -TemplateParameterFile FirewallManager.parameters.json -

デプロイが完了したら、Azure portal のホーム ページに移動し、[仮想マシン] を選択します。

-

Srv-workload-01 の [概要] ページの右側のペインで、[ネットワーク] セクションの下にある [プライベート IP アドレス] (例: 10.0.1.4) を記録しておきます。

- Srv-workload-02 の [概要] ページの右側のペインで、[ネットワーク] セクションの下にある [プライベート IP アドレス] (例: 10.1.1.4) を記録しておきます。

タスク 5: ファイアウォール ポリシーを作成してハブをセキュリティ保護する

このタスクでは、最初にファイアウォール ポリシーを作成した後、ハブをセキュリティで保護します。 このファイアウォール ポリシーでは、1 つまたは複数のセキュリティ保護付き仮想ハブでトラフィックを転送する規則のコレクションを定義します。

-

ポータルで、

Firewall Policiesを検索して選択します。 -

[作成] を選択します

設定 Value Resource group fw-manager-rg Name Policy-01リージョン リージョンを選択する ポリシー レベル Standard -

[次へ: DNS 設定] を選択します。 確認しますが、変更は行いません。

-

[次へ: TLS 検査 を選択します。 確認しますが、変更は行いません。

Microsoft ドメインを許可するルール コレクションとルールを追加する

-

[次へ: ルール] を選択し、[+ ルール コレクションの追加] を選択します。

設定 Value 名前 App-RC-01規則コレクションの種類 アプリケーション 優先順位 100規則コレクション アクション 許可 -

[ルール] セクション。

設定 Value 名前 Allow-msft変換元の型 IP アドレス source *Protocol http,https変換先の型 FQDN 宛先 *.microsoft.com

Srv-workload-01 仮想マシンへのリモート デスクトップ接続を許可するルール コレクションとルールを追加します。

-

[規則コレクションの追加] を選択します。

設定 Value 名前 dnat-rdp規則コレクションの種類 DNAT 優先順位 100規則コレクション アクション 許可 -

[ルール] セクション。

設定 Value 名前 Allow-rdp変換元の型 IP アドレス source *Protocol TCP ターゲット ポート 3389[宛先 (ファイアウォール IP アドレス)] ファイアウォール仮想ハブのパブリック IP アドレスを入力します 変換後の種類 IP アドレス [翻訳されたアドレスまたは FQDN] Srv-workload-01 仮想マシンのプライベート IP アドレスを入力します 変換されたポート 3389

Srv-workload-02 仮想マシンへのリモート デスクトップ接続を許可するルール コレクションとルールを追加します。

-

[規則コレクションの追加] を選択します。

設定 Value 名前 vnet-rdp規則コレクションの種類 Network 優先順位 100規則コレクション アクション 許可 -

[ルール] セクション。

設定 Value 名前 Allow-vnet変換元の型 IP アドレス source *Protocol TCP ターゲット ポート 3389[宛先 (ファイアウォール IP アドレス)] ファイアウォール仮想ハブのパブリック IP アドレスを入力します 変換後の種類 IP アドレス [翻訳されたアドレスまたは FQDN] Srv-workload-02 仮想マシンのプライベート IP アドレスを入力します 変換されたポート 3389 -

[追加] を選択します。

-

3 つのルール コレクションがあることを確認します。

-

Review + create を選択します。

-

[作成] を選択します

タスク 6: ファイアウォール ポリシーを関連付ける

このタスクでは、ファイアウォール ポリシーを仮想ハブと関連付けます。

-

ポータルで、

Hub-01を検索して選択します。 -

[設定] ブレードで、[セキュリティ プロバイダー] を選択します

-

[ポリシーの追加] のチェック ボックスをオンにします。

-

[Policy-01] に続けて、[保存] を選択します。

-

Hub-01 のチェック ボックスをオンにします。

-

[追加] を選択します。

-

ポリシーに関連付けがある場合は、[最新の情報に更新] を選択します。 関連付けが表示されるはずです。

タスク 7: トラフィックをハブにルーティングする

このタスクでは、ネットワーク トラフィックがファイアウォール経由でルーティングされることを確認します。

-

ポータルで、[Vwan-01] を検索して選択します。

-

[接続性] ブレードで、[ハブ] に続けて [Hub-01] を選択します。

-

[セキュリティ] ブレードで、[Azure Firewall および Firewall Manager] を選択し、[Hub-01] に続けて [セキュリティ設定] を選択します。

-

[インターネット トラフィック] で、 [Azure Firewall] を選択します。

-

[プライベート トラフィック] で、 [Azure Firewall 経由で送信する] を選択します。

-

[保存] を選択した後、[OK] をクリックして選択内容を確認します。

-

これが完了するまでに数分かかります。

-

構成が完了したら、[インターネット トラフィック] と [プライベート トラフィック] で、どちらのハブ スポーク接続にも Secured by Azure Firewall と表示されていることを確認します。

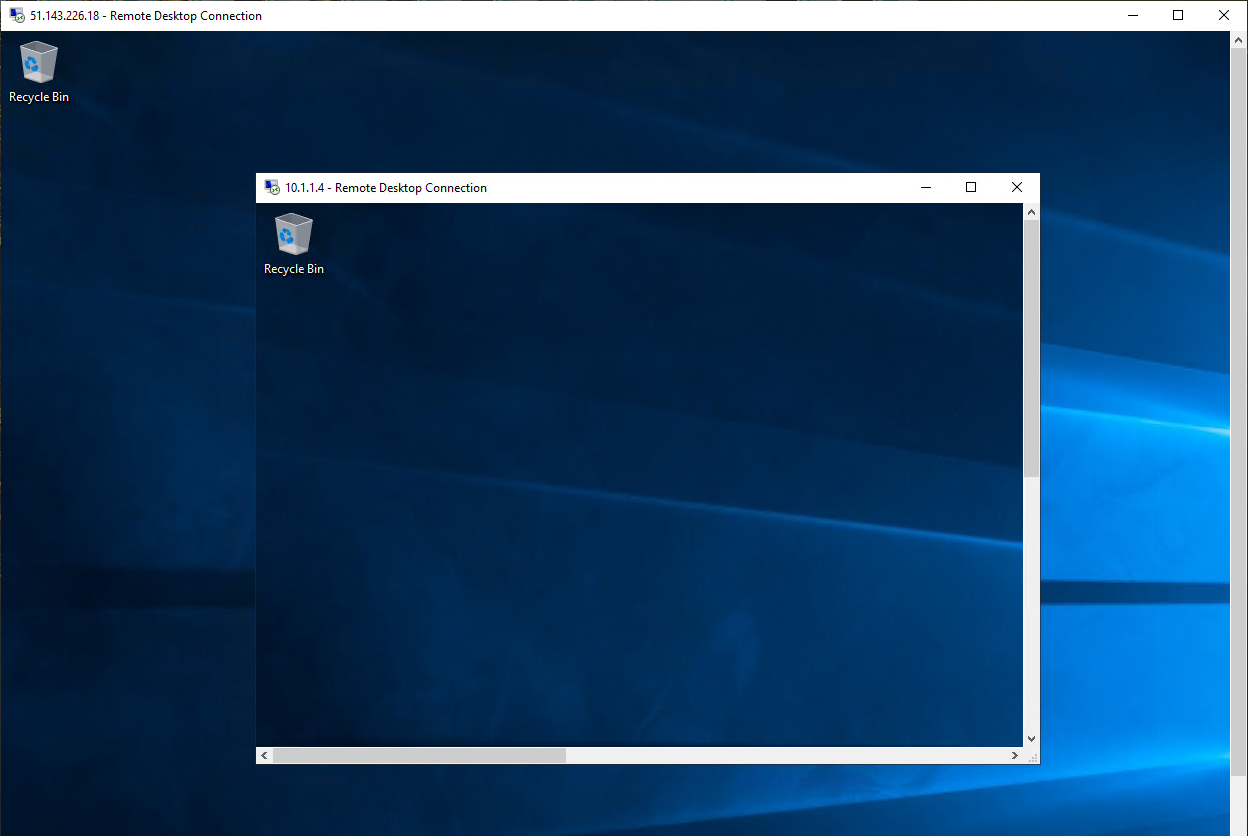

タスク 8: アプリケーション規則をテストする

演習のこの部分では、リモート デスクトップをファイアウォールのパブリック IP アドレスに接続します。これは、Srv-Workload-01 にネットワーク アドレス変換されます。 その後、Web ブラウザーを使用してアプリケーション規則をテストし、リモート デスクトップを Srv-Workload-02 に接続してネットワーク規則をテストします。

このタスクでは、アプリケーション規則をテストして、期待したように動作することを確認します。

-

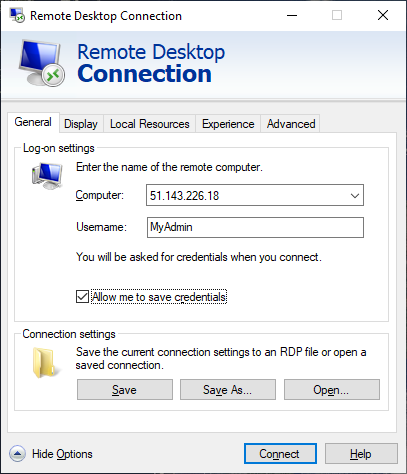

お使いの PC で [リモート デスクトップ接続] を開きます。

-

[コンピューター] ボックスに、ファイアウォールのパブリック IP アドレス (例: 51.143.226.18) を入力します。

-

[オプションの表示] を選択します。

-

[ユーザー名] ボックスに「TestUser」と入力します。

-

[接続] を選択します。

-

[資格情報を入力してください] ダイアログ ボックスで、展開中に指定したパスワードを使用して、Srv-workload-01 サーバーの仮想マシンにログインします。

-

[OK] を選択します。

-

証明書メッセージで [はい] を選択します。

-

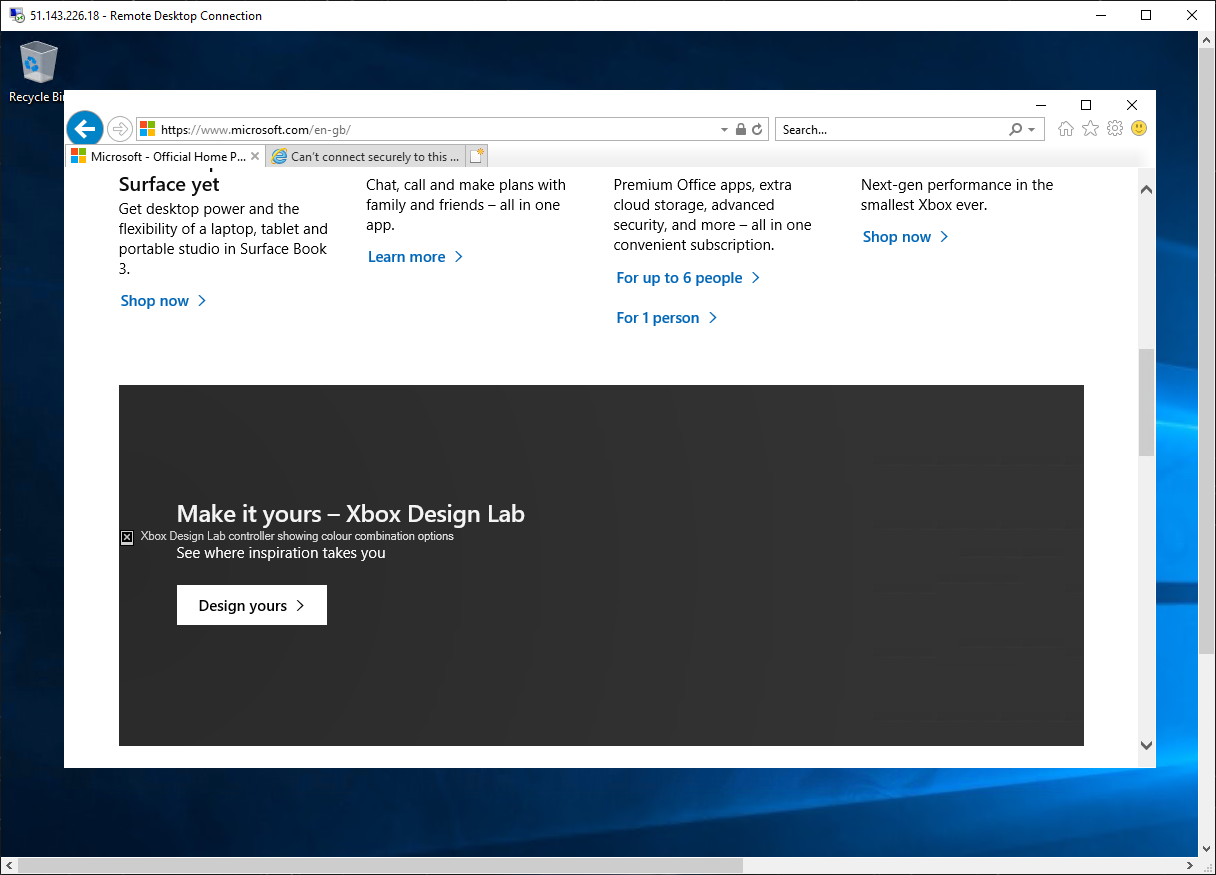

Internet Explorer を開き、[Internet Explorer 11 の設定] ダイアログ ボックスで [OK] を選択します。

-

https://www.microsoft.comを参照します -

[セキュリティ アラート] ダイアログ ボックスで、 [OK] を選択します。

-

Internet Explorer でセキュリティ アラートのポップアップが表示される場合は、[閉じる] を選択します。

-

Microsoft のホーム ページが表示されるはずです。

-

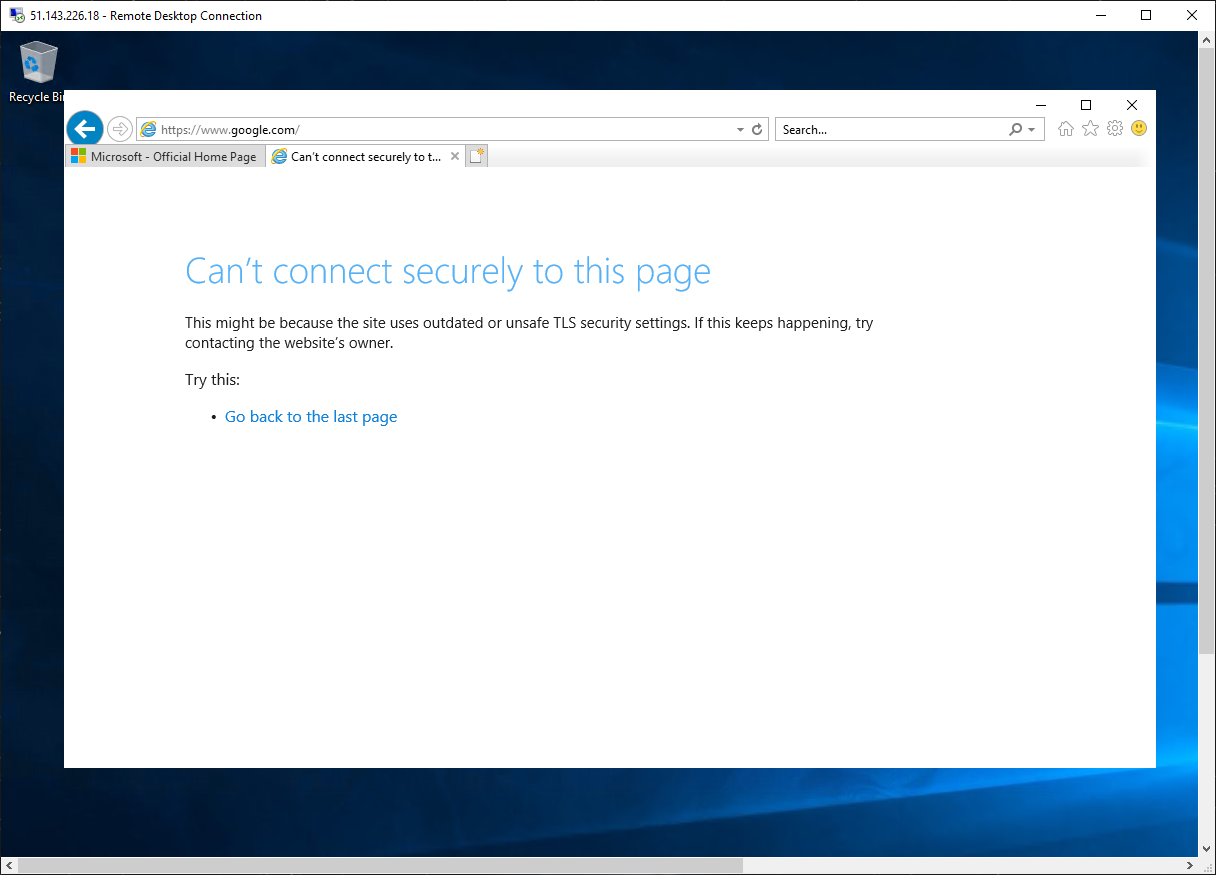

https:// **

** を閲覧します。 -

ファイアウォールによってブロックされます。

-

そのため、許可されている 1 つの FQDN には接続できますが、他のすべてからはブロックされることを確認しました。

タスク 9: ネットワーク規則をテストする

このタスクでは、ネットワーク規則をテストして、期待したように動作することを確認します。

-

Srv-workload-01 RDP セッションにログインしている間に、このリモート コンピューターからリモート デスクトップ接続を開きます。

-

[コンピューター] ボックスに Srv-workload-02 のプライベート IP アドレス (例: 10.1.1.4) を入力します。

-

[資格情報を入力してください] ダイアログ ボックスで、展開中に指定したユーザー名 TestUser とパスワードを使用して、Srv-workload-02 サーバーにログインします。

-

[OK] を選択します。

-

証明書メッセージで [はい] を選択します。

-

そのため、あるサーバーのリモート デスクトップを別の仮想ネットワークにある別のサーバーに接続して、ファイアウォール ネットワーク規則が機能していることを確認しました。

-

両方の RDP セッションを閉じて切断します。

タスク 10: リソースをクリーンアップする

注:新規に作成し、使用しなくなったすべての Azure リソースを削除することを忘れないでください。 使用していないリソースを削除することで、予期しない料金が発生しなくなります。

-

Azure portal で、 [Cloud Shell] ペイン内に PowerShell セッションを開きます。

-

次のコマンドを実行して、このモジュールのラボ全体を通して作成したすべてのリソース グループを削除します。

Remove-AzResourceGroup -Name 'fw-manager-rg' -Force -AsJob注:このコマンドは非同期で実行されるため (-AsJob パラメーターによって決定されます)、同じ PowerShell セッション内で直後に別の PowerShell コマンドを実行できますが、リソース グループが実際に削除されるまでに数分かかります。