M06-ユニット 4 Azure portal を使用して仮想ネットワーク上に DDoS Protection を構成する

演習のシナリオ

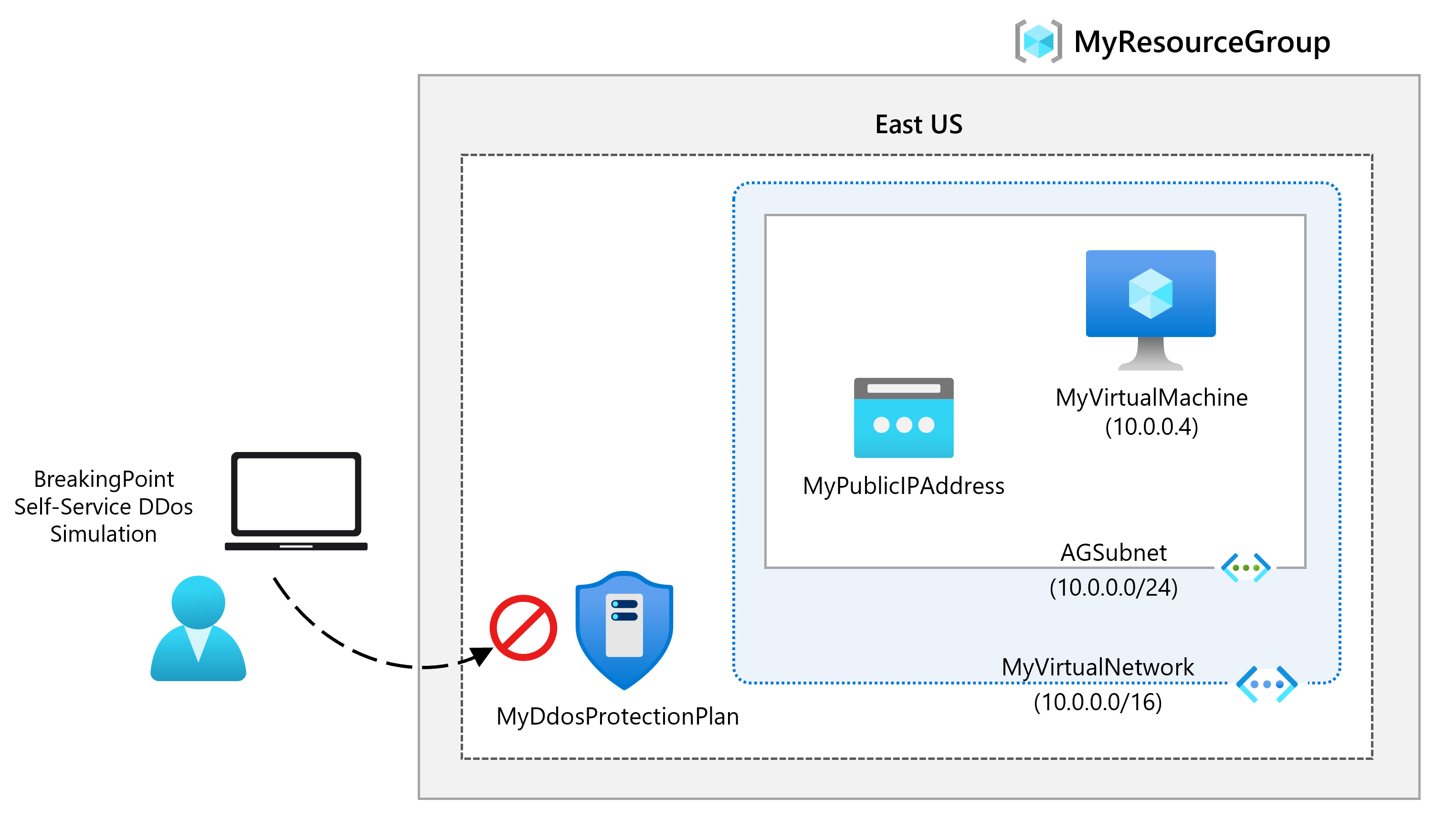

Contoso のネットワーク セキュリティ チームを担当しているあなたは、仮想ネットワークで模擬 DDoS 攻撃を実行しようとしています。 次の手順では、仮想ネットワークを作成し、DDoS Protection を構成し、テレメトリとメトリックを使用して観察および監視できる攻撃を作成する手順について説明します。

職務スキル

この演習では、以下のことを行います。

- タスク 1: リソース グループを作成する

- タスク 2: DDoS Protection プランを作成する

- タスク 3: 新しい仮想ネットワークで DDoS Protection を有効にする

- タスク 4: DDoS テレメトリを構成する

- タスク 5: DDoS 診断ログを構成する

- タスク 6: DDoS アラートを構成する

- タスク 7: シミュレーション パートナーとのテスト

対話型ラボ シミュレーション

注: 以前提供されていたラボ シミュレーションは廃止されました。

予想所要時間: 40 分

タスク 1: リソース グループを作成する

-

Azure アカウントにログインします。

-

Azure portal のホーム ページで、[リソース グループ] を選択します。

-

[作成] を選択します

-

[基本] タブの [リソース グループ] に「MyResourceGroup」と入力します。

-

[リージョン] で [米国東部] を選択します。

-

Review + create を選択します。

-

[作成] を選択します

タスク 2: DDoS Protection プランを作成する

-

Azure portal のホームページで、検索ボックスに「DDoS」と入力し、表示された [DDoS 保護プラン] を選択します。

-

[+ 作成] を選択します。

-

[基本] タブの [リソース グループ] の一覧で、先ほど作成したリソース グループを選択します。

-

[インスタンス名] ボックスに「MyDdoSProtectionPlan」と入力して、 [確認および作成] を選択します。

-

[作成] を選択します

タスク 3: 新しい仮想ネットワークで DDoS Protection を有効にする

ここでは、既存の仮想ネットワークではなく新しい仮想ネットワークで DDoS を有効にします。そのため、最初に新しい仮想ネットワークを作成してから、先ほど作成したプランを使用して DDoS Protection を有効にする必要があります。

-

Azure portal のホーム ページで [リソースの作成] を選択し、検索ボックスに「仮想ネットワーク」と入力して、表示されたら [仮想ネットワーク] を選択します。

-

[仮想ネットワーク] ページで、 [作成] を選択します。

-

[基本] タブで、前に作成したリソース グループを選択します。

-

[名前] ボックスに「MyVirtualNetwork」と入力して、 [セキュリティ] タブを選択します。

-

[セキュリティ] タブで、 [DDoS ネットワーク保護] の横にある [有効] を選択します。

-

[DDoS 保護計画] ドロップダウン リストで、MyDdosProtectionPlan を選択します。

![[仮想ネットワークの作成] - [セキュリティ] タブ](/AZ-700-Designing-and-Implementing-Microsoft-Azure-Networking-Solutions.ja-jp/Instructions/media/create-virtual-network-security-for-ddos-protection.png)

-

Review + create を選択します。

-

[作成] を選択します

タスク 4: DDoS テレメトリを構成する

パブリック IP アドレスを作成し、次のステップでテレメトリを設定します。

-

Azure portal のホーム ページで [リソースの作成] を選択し、検索ボックスに「パブリック IP」と入力して、[パブリック IP アドレス] が表示されたら選択します。

-

[パブリック IP アドレス] ページで、[作成] を選択します。

-

[パブリック IP アドレスの作成] ページの [SKU] で、 [Standard] を選択します。

-

[名前] ボックスに「MyPublicIPAddress」と入力します。

-

[IP アドレスの割り当て] で、[静的] を選択します。

-

[DNS 名ラベル] に「mypublicdnsxx」と入力します (xx は、これを一意にするためのユーザーのイニシャルです)。

-

[作成] を選択します

-

テレメトリを設定するには、Azure ホーム ページに移動し、 [すべてのリソース] を選びます。

-

リソースの一覧で、 [MyDdosProtectionPlan] を選択します。

-

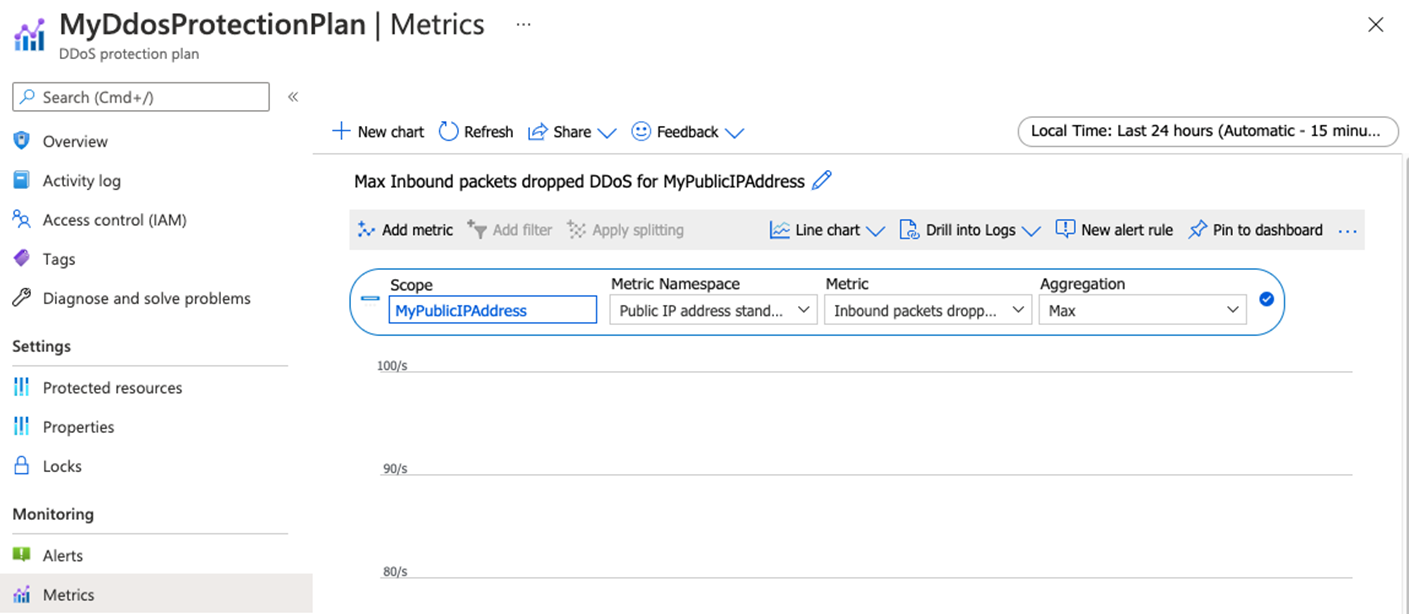

[監視] で [メトリック] を選びます。

-

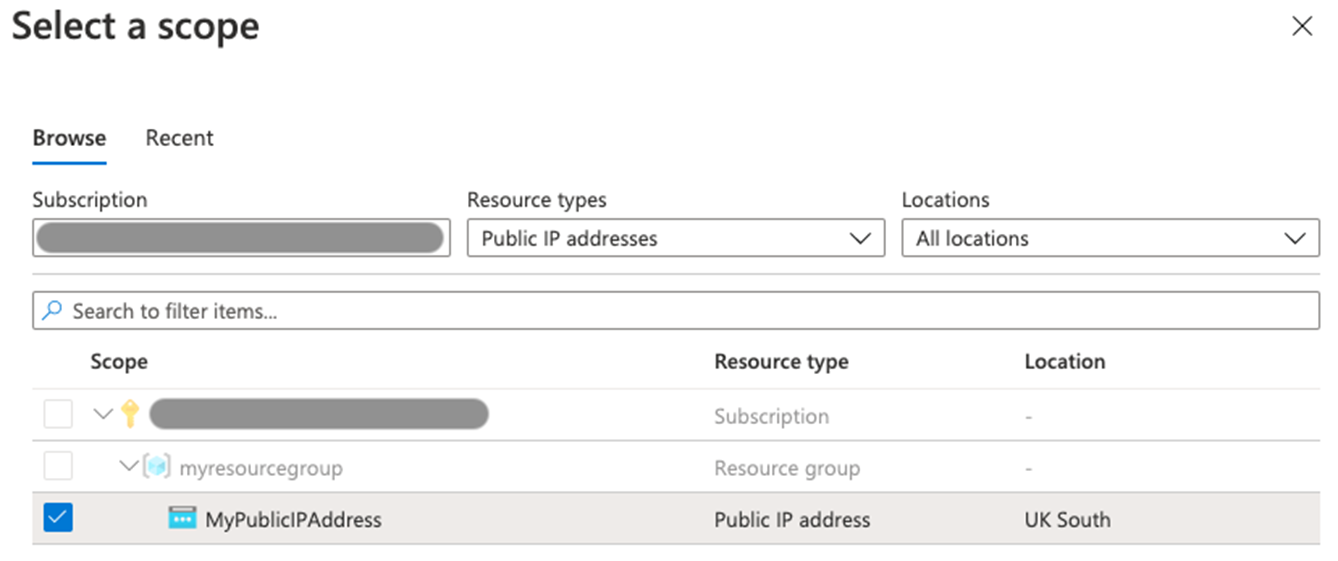

[スコープ] ボックスを選択し、MyPublicIPAddress の横にあるチェック ボックスをオンにします。

-

[適用] を選択します。

-

[メトリック] ボックスで、 [DDoS で破棄されたインバウンド パケット数] を選択します。

-

[集計] ボックスで、 [最大] を選択します。

タスク 5: DDoS 診断ログを構成する

-

Azure のホーム ページで、[すべてのリソース] を選択します。

-

リソースの一覧で [MyPublicIPAddress] を選択します。

-

[監視] で [診断設定] を選択します。

-

[診断設定の追加] を選択します。

-

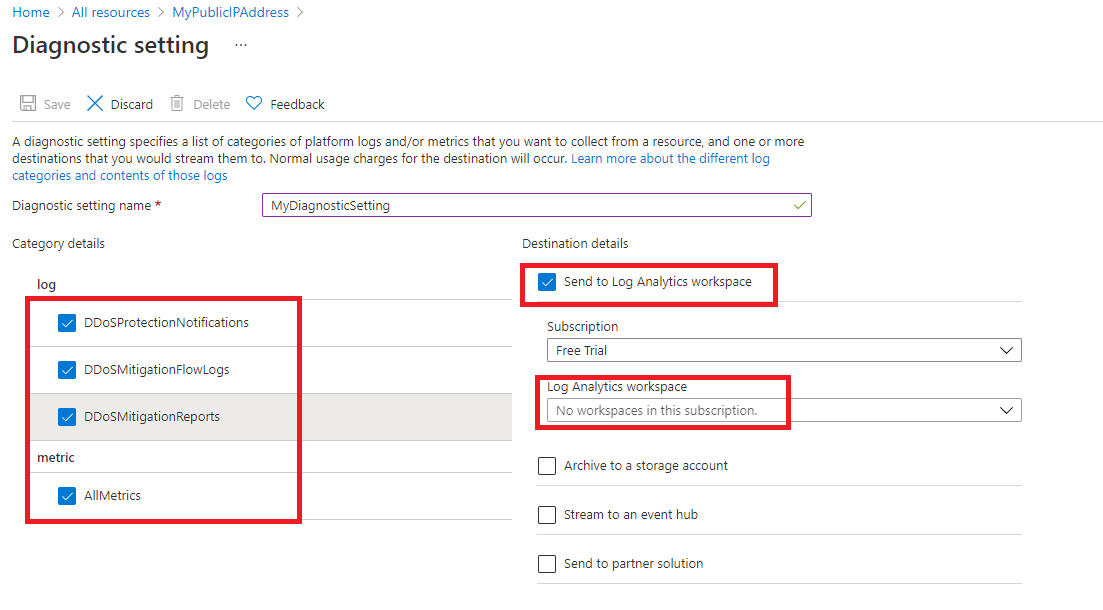

[診断設定] ページの [診断設定の名前] ボックスに、「MyDiagnosticSetting」と入力します。

-

[カテゴリの詳細] で、3 つのログすべてのチェック ボックスと [AllMetrics] チェック ボックスをオンにします。

-

[宛先の詳細] で、Send to Log Analytics workspace チェック ボックスをオンにします。 ここでは、既存の Log Analytics ワークスペースを選択することもできますが、診断ログの宛先をまだ設定していないので、設定を入力しても、この演習の次のステップでそれらを破棄します。

-

通常は、ここで [保存] を選択して診断設定を保存します。 設定の構成をまだ完了できないため、このオプションは淡色表示になっています。

-

[破棄] を選択してから、[はい] を選択します。

タスク 6: DDoS アラートを構成する

このステップでは、仮想マシンを作成し、パブリック IP アドレスをそれに割り当ててから、DDoS アラートを構成します。

VM の作成

-

Azure portal のホーム ページで [リソースの作成] を選択してから、検索ボックスに「仮想マシン」と入力して、表示されたら [仮想マシン] を選択します。

-

[仮想マシン] ページで、[作成] を選択します。

-

[基本] タブで、次の表の情報を使用して新しい VM を作成します。

設定 Value サブスクリプション サブスクリプションを選択します。 リソース グループ MyResourceGroup 仮想マシン名 MyVirtualMachine リージョン 自分のリージョン 可用性のオプション インフラストラクチャ冗長は必要ありません Image Ubuntu Server 20.04 LTS - Gen 2 (必要な場合は、[VM の世代の構成] リンクを選びます) [サイズ] See all sizes を選択し、一覧で [B1ls] を選択して、 [選択] を選択します (Standard_B1ls - 1 vcpu, 0.5 GiB memory) 認証の種類 SSH 公開キー ユーザー名 azureuser SSH 公開キーのソース 新しいキーの組の生成 キーの組名 myvirtualmachine-ssh-key パブリック受信ポート [すべて選択解除] -

Review + create を選択します。

-

[作成] を選択します

-

[新しいキーの組を生成] ダイアログ ボックスで、 [秘密キーをダウンロードしてリソースを作成する] を選択します。

-

秘密キーを保存します。

-

デプロイが完了したら、[リソースに移動] を選択します。

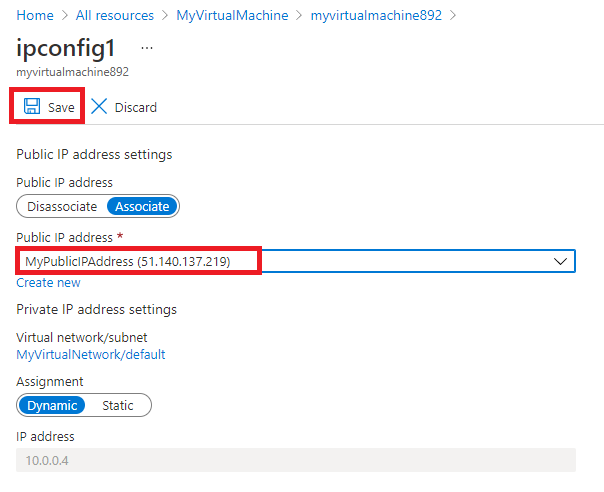

パブリック IP アドレスを割り当てる

-

新しい仮想マシンの [概要] ページで、[設定] の下にある [ネットワーク] を選択します。

-

[ネットワーク インターフェイス] の横にある [myvirtualmachine-nic] を選択します。 NIC の名前は異なる場合があります。

-

[設定] で [IP 構成] を選択します。

-

ipconfig1 を選択します。

-

[パブリック IP アドレス] の一覧で、 [MyPublicIPAddress] を選択します。

-

[保存] を選択します。

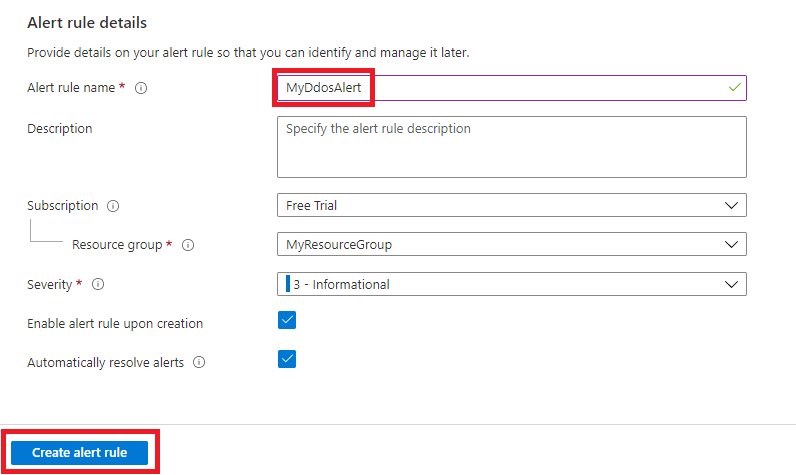

DDoS アラートを構成する

-

Azure のホーム ページで、[すべてのリソース] を選択します。

-

リソースの一覧で [MyPublicIPAddress] を選択します。

-

[監視] で [アラート] を選択します。

-

[アラート ルールの作成] を選択します。

-

[アラート ルールの作成] ページの [スコープ] で、[リソースの編集] を選択します。

-

シグナル名として [DDoS 攻撃を受けているかどうか] を選びます。

-

アラート ロジックで [演算子] 設定を見つけ、 [次の値より大きいか等しい] を選びます。

-

[しきい値] に「1」と入力します (攻撃を受けている場合を意味します)。

-

[詳細] タブに移動し、 [アラート ルール名] を選び、「MyDdosAlert」と入力します。

-

[アラート ルールの作成] を選択します。

タスク 7: シミュレーション パートナーとのテスト

-

[Azure DDoS シミュレーションのテスト ポリシー] ページを確認します。

-

いくつかのテスト パートナーがいることに注意してください。 時間があれば、DDoS 攻撃のシミュレーションを構成します。 BreakingPoint Cloud の場合は、最初にBreakingPoint Cloud アカウントを作成する必要があります。

リソースをクリーンアップする

注:新規に作成し、使用しなくなったすべての Azure リソースを削除することを忘れないでください。 使用していないリソースを削除することで、予期しない料金が発生しなくなります。

-

Azure portal で、 [Cloud Shell] ペイン内に PowerShell セッションを開きます。

-

次のコマンドを実行して、このモジュールのラボ全体を通して作成したすべてのリソース グループを削除します。

Remove-AzResourceGroup -Name 'MyResourceGroup' -Force -AsJob注:このコマンドは非同期で実行されるため (-AsJob パラメーターによって決定されます)、同じ PowerShell セッション内で直後に別の PowerShell コマンドを実行できますが、リソース グループが実際に削除されるまでに数分かかります。

Copilot を使用して学習を拡張する

Copilot は、Azure スクリプト ツールの使用方法を学習するのに役立ちます。 Copilot は、ラボでは対象外の、またはさらに詳しい情報が必要な領域でも役立ちます。 Edge ブラウザーを開き、Copilot (右上) を選択するか、copilot.microsoft.com に移動します。 次のプロンプトを試すには数分かかります。

- DDoS 攻撃とは? DDoS 攻撃はどのように分類され、軽減戦略はありますか?

- 2 つの異なる Azure DDoS Protection レベルをまとめた表を提供してください。

- DDoS Protection で保護できるのはどのような Azure リソースですか?

自習トレーニングでさらに学習する

- Azure DDoS Protection の概要。 このモジュールでは、Azure DDoS Protection、その機能、およびアーキテクチャ オプションを評価します。

- ネットワーク セキュリティを設計して実装する。 このモジュールでは、Azure DDoS Protection について学習し、デプロイします。

要点

以上でラボは完了です。 このラボの要点は次のとおりです。

- DDoS 攻撃は、アプリケーションのリソースを使い果たし、正当なユーザーがアプリケーションを使用できなくなるようにする悪意のある試みです。

- Azure DDoS Protection は、DDoS 攻撃に対して防御します。 この機能は、仮想ネットワーク内にあるお客様固有の Azure リソースを保護するために、自動的に調整されます。

- Azure DDoS Proectection の機能には、常時動作のトラフィック監視、アダプティブ リアルタイム チューニング、テレメトリとアラートなどがあります。

- Azure DDoS Protection では、DDoS IP 保護と DDoS ネットワーク保護の 2 種類のサービス レベルがサポートされています。