M06: Unidad 9 Protección de un centro virtual mediante Azure Firewall Manager

Escenario del ejercicio

En este ejercicio, creará la red virtual de radio y un centro virtual protegido. A continuación, conectará las redes virtuales en estrella tipo hub-and-spoke y enrutará el tráfico al centro de conectividad. Luego, implementará los servidores de carga de trabajo, creará una directiva de firewall y protegerá el centro de conectividad. Por último, probará el firewall.

Nota: Hay disponible una simulación de laboratorio interactiva que le permite realizar sus propias selecciones a su entera discreción. Es posible que encuentre pequeñas diferencias entre la simulación interactiva y el laboratorio hospedado, pero las ideas y los conceptos básicos que se muestran son los mismos.

Creación de una arquitectura en estrella tipo hub-and-spoke

En esta parte del ejercicio, creará las redes virtuales de radio y las subredes en las que colocará los servidores de carga de trabajo. A continuación, creará el centro virtual protegido y conectará el centro y las redes virtuales de radio.

En este ejercicio, aprenderá a:

- Tarea 1: Crear dos redes virtuales de radio y subredes

- Tarea 2: Crear el centro virtual protegido

- Tarea 3: Conectar las redes virtuales en estrella tipo hub-and-spoke

- Tarea 4: Implementar los servidores

- Tarea 5: Crear una directiva de firewall y proteger el centro de conectividad

- Tarea 6: Asociar la directiva de firewall

- Tarea 7: Enrutar el tráfico al centro de conectividad

- Tarea 8: Probar la regla de aplicación

- Tarea 9: Probar la regla de red

- Tarea 10: Limpiar los recursos

Tiempo estimado: 35 minutos

Tarea 1: Crear dos redes virtuales de radio y subredes

En esta tarea, creará las dos redes virtuales de radio, cada una de las cuales con una subred que hospedará los servidores de carga de trabajo.

-

En la página de inicio de Azure Portal, en el cuadro de búsqueda, escribe red virtual y selecciona Red virtualcuando aparezca.

-

Seleccione Crear.

-

En Grupo de recursos, seleccione Crear nuevo, escriba fw-manager-rg como el nombre y seleccione Aceptar.

-

En Nombre, escriba Spoke-01.

-

En Región, seleccione su región.

-

Seleccione Siguiente: Direcciones IP.

-

En Espacio de direcciones IPv4, escriba 10.0.0.0/16.

-

Elimine cualquier otro espacio de direcciones que aparezca aquí, como 10.1.0.0/16.

-

En Nombre de subred, seleccione la palabra predeterminada.

-

En el cuadro de diálogo Editar subred, cambie el nombre a Workload-01-SN.

-

Cambie el Intervalo de direcciones de subred a 10.0.1.0/24.

-

Seleccione Guardar.

-

Seleccione Revisar + crear.

-

Seleccione Crear.

Repita los pasos 1 a 14 anteriores para crear otra red virtual y subred similares con la información siguiente:

- Grupo de recursos: fw-manager-rg (seleccione el existente)

- Nombre: Spoke-02

- Espacio de direcciones: 10.1.0.0/16 (elimine cualquier otro espacio de direcciones que aparezcan)

- Nombre de subred: Workload-02-SN

- Intervalo de direcciones de subred: 10.1.1.0/24

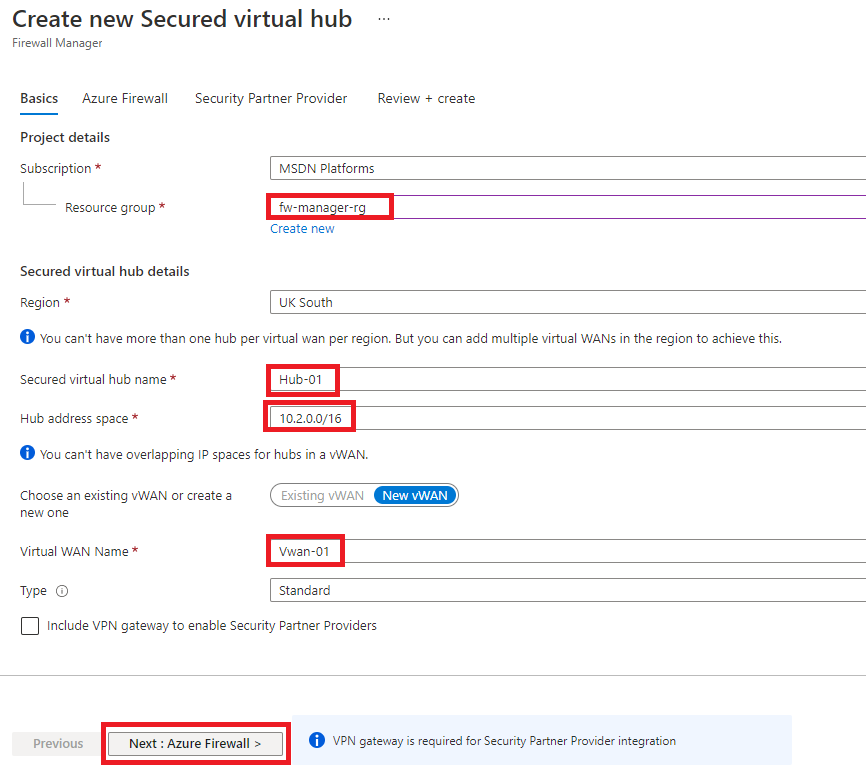

Tarea 2: Crear el centro virtual protegido

En esta tarea, creará el centro virtual protegido con Firewall Manager.

-

En la página principal de Azure Portal, seleccione Todos los servicios.

-

En el cuadro de búsqueda, escriba firewall manager y seleccione Firewall Manager cuando aparezca.

-

En la página Firewall Manager, selecciona Ver los concentradores virtuales protegidos.

-

En la página Centros virtuales, seleccione Crear un nuevo centro virtual protegido.

-

En Grupo de recursos, seleccione fw-manager-rg.

-

En Región, seleccione su región.

-

Para el nombre del centro virtual protegido, escribe Hub-01.

-

En Espacio de direcciones del centro, escriba 10.2.0.0/16.

-

Elija Nueva vWAN.

-

En Nombre de la instancia de Virtual WAN, escriba Vwan-01.

-

Seleccione Siguiente: Azure Firewall.

-

Seleccione Siguiente: Proveedores de seguridad asociados.

-

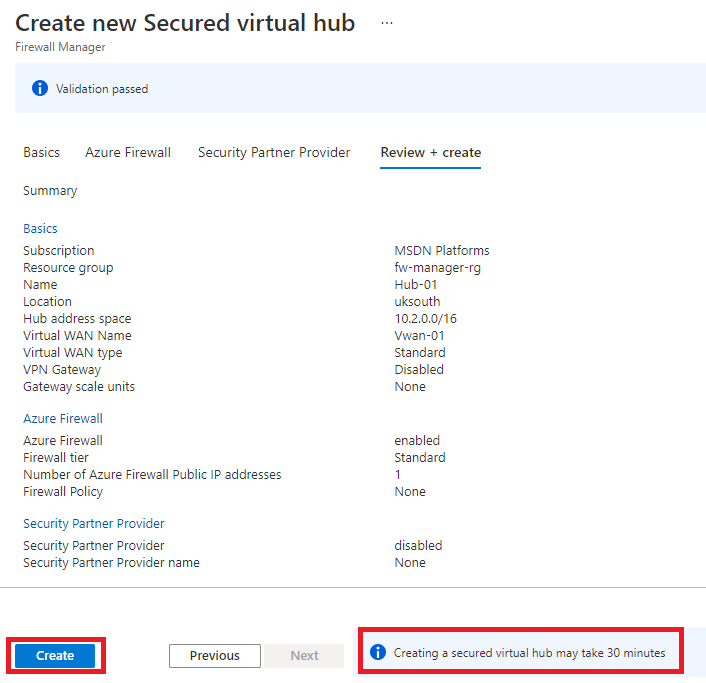

Seleccione Siguiente: Review + create (Revisar y crear).

-

Seleccione Crear.

[!NOTE]

Esta implementación puede tardar hasta 30 minutos en completarse.

-

Una vez que se complete la implementación, seleccione Todos los servicios de la página principal de Azure Portal.

-

En el cuadro de búsqueda, escriba firewall manager y seleccione Firewall Manager cuando aparezca.

-

En la página Firewall Manager, seleccione Centros virtuales.

-

Seleccione Hub-01.

-

Seleccione Configuración de IP pública.

-

Anota la dirección IP pública (por ejemplo, 51.143.226.18), que usarás más adelante.

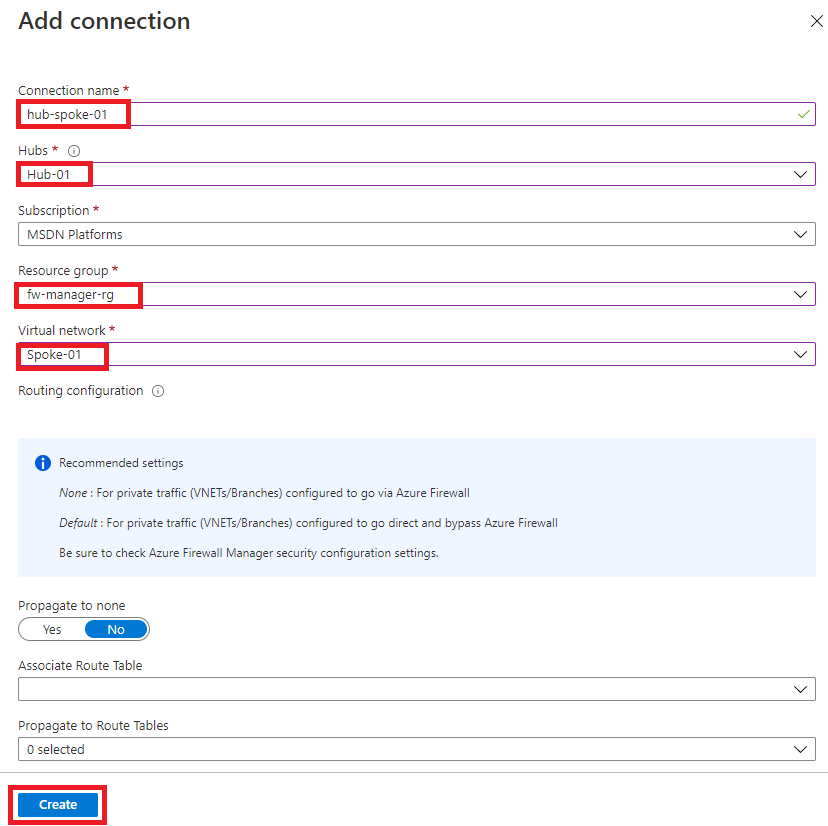

Tarea 3: Conectar las redes virtuales en estrella tipo hub-and-spoke

En esta tarea, conectará las redes virtuales en estrella tipo hub-and-spoke. Esto suele conocerse como “emparejamiento”.

-

En la página principal de Azure Portal, seleccione Grupos de recursos.

-

Seleccione el grupo de recursos fw-manager.rg y, después, seleccione la WAN virtual Vwan-01.

-

En Conectividad, seleccione Conexiones de red virtual.

-

Seleccione Agregar conexión.

-

En Nombre de la conexión, escriba hub-spoke-01.

-

En Centros, seleccione Hub-01.

-

En Grupo de recursos, seleccione fw-manager-rg.

-

En Red virtual, seleccione Spoke-01.

-

Seleccione Crear.

-

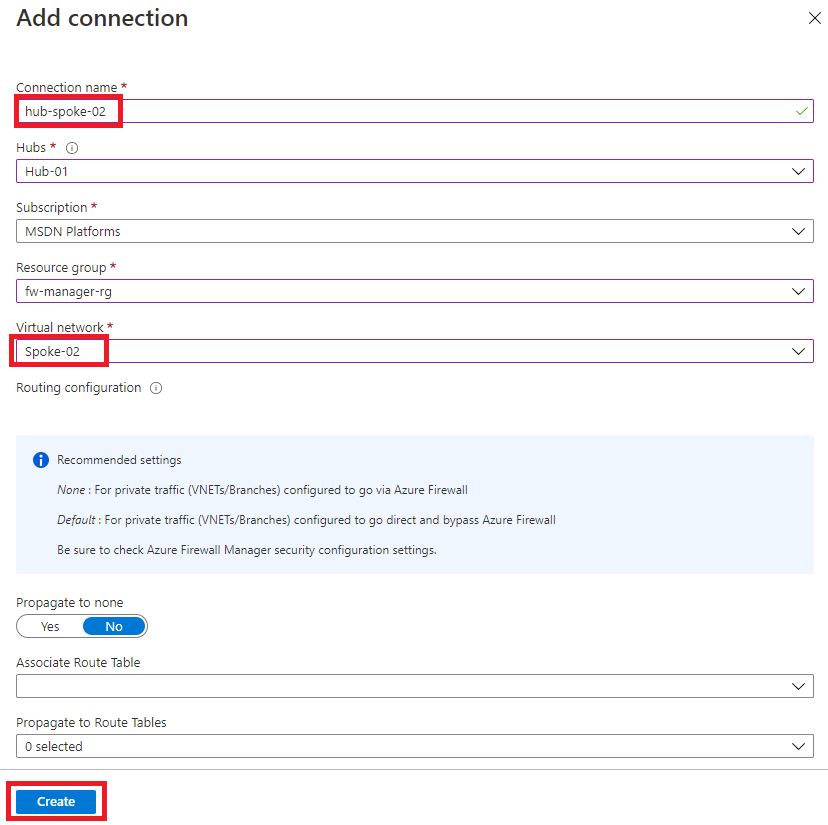

Repita los pasos 4 a 9 anteriores para crear otra conexión similar con el nombre de conexión hub-spoke-02 a fin de conectar la red virtual Spoke-02.

Tarea 4: Implementar los servidores

- En Azure Portal, selecciona el icono Cloud Shell (parte superior derecha). Si es necesario, configura el shell.

- Selecciona PowerShell.

- Selecciona No se requiere cuenta de almacenamiento y tu Suscripción, después, selecciona Aplicar.

- Espera a que se cree el terminal y se muestre una solicitud.

-

En la barra de herramientas del panel de Cloud Shell, selecciona el icono Administrar archivos, en el menú desplegable, selecciona Cargar y carga los siguientes archivos FirewallManager.json y FirewallManager.parameters.json en el directorio principal de Cloud Shell uno a uno desde la carpeta de origen F:\Allfiles\Exercises\M06.

-

Implemente las plantillas de ARM siguientes a fin de crear la máquina virtual necesaria para este ejercicio:

Nota: Se le pedirá que proporcione una contraseña de administrador.

$RGName = "fw-manager-rg" New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateFile FirewallManager.json -TemplateParameterFile FirewallManager.parameters.json -

Cuando la implementación esté completa, vaya a la página principal de Azure Portal y, luego, seleccione Máquinas virtuales.

-

En la página Información general de Srv-workload-01, en el panel de la derecha, en la sección Redes, anote la Dirección IP privada (por ejemplo, 10.0.1.4).

- En la página Información general de Srv-workload-02, en el panel de la derecha, en la sección Redes, anote la Dirección IP privada (por ejemplo, 10.1.1.4).

Tarea 5: Crear una directiva de firewall y proteger el centro de conectividad

En esta tarea, primero creará la directiva de firewall y, a continuación, protegerá el centro de conectividad. La directiva de firewall definirá colecciones de reglas para dirigir el tráfico en uno o varios centros virtuales protegidos.

- En la página principal de Azure Portal, seleccione Firewall Manager.

- Si el icono de Firewall Manager no aparece en la página principal, seleccione Todos los servicios. Luego, en el cuadro de búsqueda, escriba firewall manager y seleccione Firewall Manager cuando aparezca.

-

En Firewall Manager, selecciona Ver las directivas de Azure Firewall.

-

Seleccione Crear una directiva de Azure Firewall.

-

En Grupo de recursos, selecciona fw-manager-rg.

-

En Detalles de la directiva, escriba Policy-01 en Nombre.

-

En Región, selecciona tu región.

-

En Nivel de directiva, selecciona Estándar.

-

Seleccione Siguiente: Configuración DNS.

-

Seleccione Siguiente: Inspección de TLS (versión preliminar).

-

Seleccione Siguiente: Reglas.

-

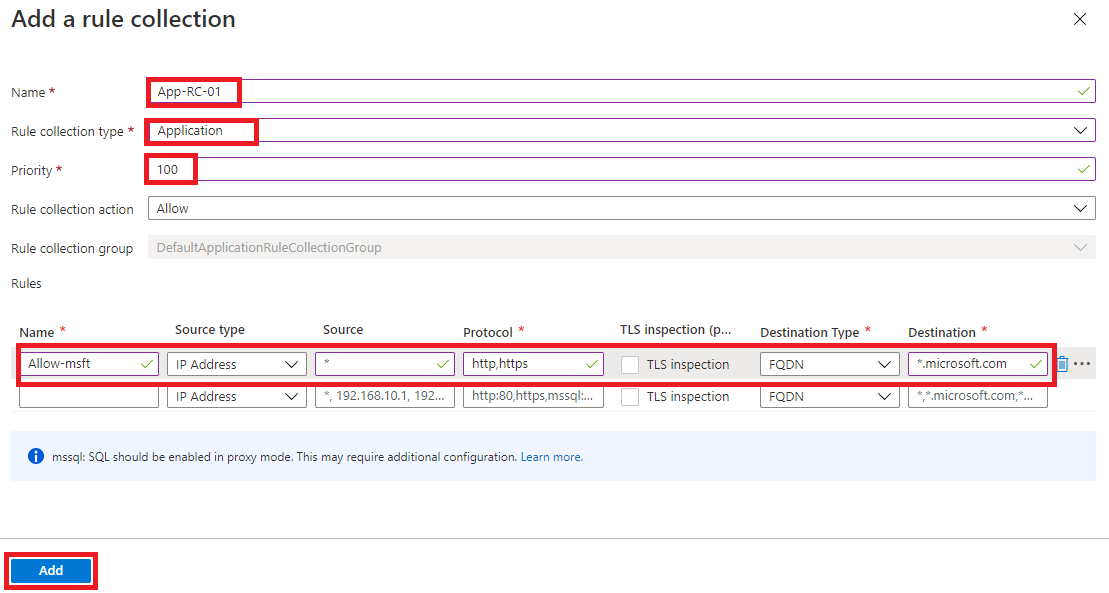

En la pestaña Reglas, seleccione Agregar una colección de reglas.

-

En la página Agregar una colección de reglas, en Nombre, escriba App-RC-01.

-

En Tipo de colección de reglas, seleccione Aplicación.

-

En Prioridad, escriba 100.

-

Asegúrese de que el valor de Rule collection action (Acción de la colección de reglas) es Permitir.

-

En Reglas, en Nombre, escriba Allow-msft.

-

En el Tipo de origen, seleccione Dirección IP.

-

En Origen, escribe *.

-

En Protocolo, escriba http,https.

-

Asegúrese de que Tipo de destino es FQDN.

-

En Destino, escriba *.microsoft.com.

-

Seleccione Agregar.

-

Para agregar una regla DNAT que le permita conectar un escritorio remoto a la máquina virtual Srv-workload-01, seleccione Agregar una colección de reglas.

-

En Nombre, escriba dnat-rdp.

-

En Tipo de colección de reglas, seleccione DNAT.

-

En Prioridad, escriba 100.

-

En Reglas, en Nombre, escriba Allow-rdp.

-

En el Tipo de origen, seleccione Dirección IP.

-

En Origen, escribe *.

-

En Protocolo, seleccione TCP.

-

En Puertos de destino, escriba 3389.

-

En Tipo de destino, seleccione Dirección IP.

-

En Destino, escriba la IP pública del centro virtual de firewall que anotó anteriormente (por ejemplo, 51.143.226.18).

-

En Dirección traducida, escriba la dirección IP privada de Srv-workload-01 que anotó anteriormente (por ejemplo, 10.0.1.4).

-

En Puerto traducido, escriba 3389.

-

Seleccione Agregar.

-

Para agregar una regla de red de modo que pueda conectar un escritorio remoto de la VM Srv-workload-01 a la VM Srv-workload-02, seleccione Agregar una colección de reglas.

-

En Nombre, escriba vnet-rdp.

-

En Tipo de colección de reglas, seleccione Red.

-

En Prioridad, escriba 100.

-

En Acción de recopilación de reglas, seleccione Denegar.

-

En Reglas, en Nombre, escriba Allow-vnet.

-

En el Tipo de origen, seleccione Dirección IP.

-

En Origen, escribe *.

-

En Protocolo, seleccione TCP.

-

En Puertos de destino, escriba 3389.

-

En Tipo de destino, seleccione Dirección IP.

-

En Destino, escriba la dirección IP privada de Srv-workload-02 que anotó anteriormente (por ejemplo, 10.1.1.4).

-

Seleccione Agregar.

-

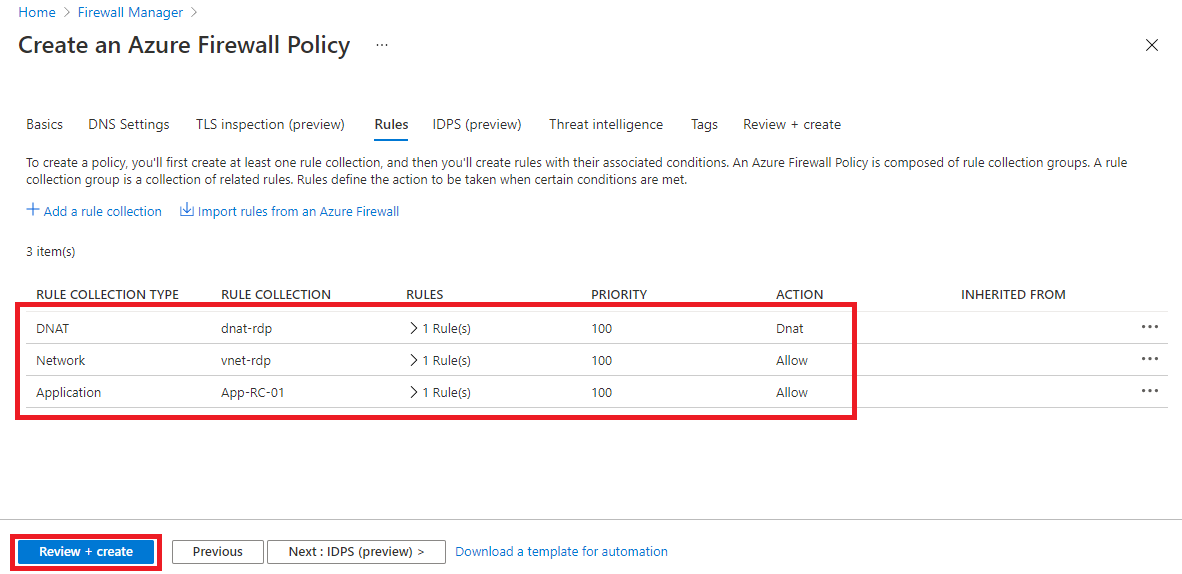

Ahora debería ver tres colecciones de reglas.

-

Seleccione Revisar + crear.

- Seleccione Crear.

Tarea 6: Asociar la directiva de firewall

En esta tarea, asociará la directiva de firewall con el centro virtual.

- En la página principal de Azure Portal, seleccione Firewall Manager.

- Si el icono de Firewall Manager no aparece en la página principal, seleccione Todos los servicios. Luego, en el cuadro de búsqueda, escriba firewall manager y seleccione Firewall Manager cuando aparezca.

-

En Firewall Manager, en Seguridad, selecciona Directivas de Azure Firewall.

-

Active la casilla correspondiente a Policy-01.

-

Seleccione Administrar asociaciones>Asociar centros.

-

Active la casilla correspondiente a Hub-01.

-

Seleccione Agregar.

- Una vez que se adjunte la directiva, seleccione Actualizar. Debe aparecer la asociación.

Tarea 7: Enrutar el tráfico al centro de conectividad

En esta tarea, se asegurará de que el tráfico se enruta a través del firewall.

- En Firewall Manager, selecciona Centros virtuales.

- Seleccione Hub-01.

- En Ajustes, seleccione Configuración de seguridad.

- En Tráfico de Internet, selecciona Azure Firewall.

- En Tráfico privado, selecciona Enviar a través de Azure Firewall.

- Seleccione Guardar.

- Esta operación tarda unos minutos en completarse.

- Una vez que se complete la configuración, asegúrese de que en TRÁFICO DE INTERNET y TRÁFICO PRIVADO diga Protegido por Azure Firewall para ambas conexiones en estrella tipo hub-and-spoke.

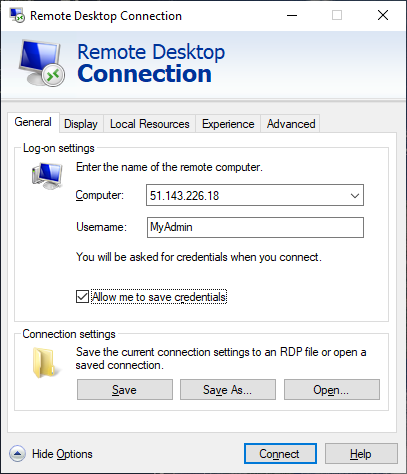

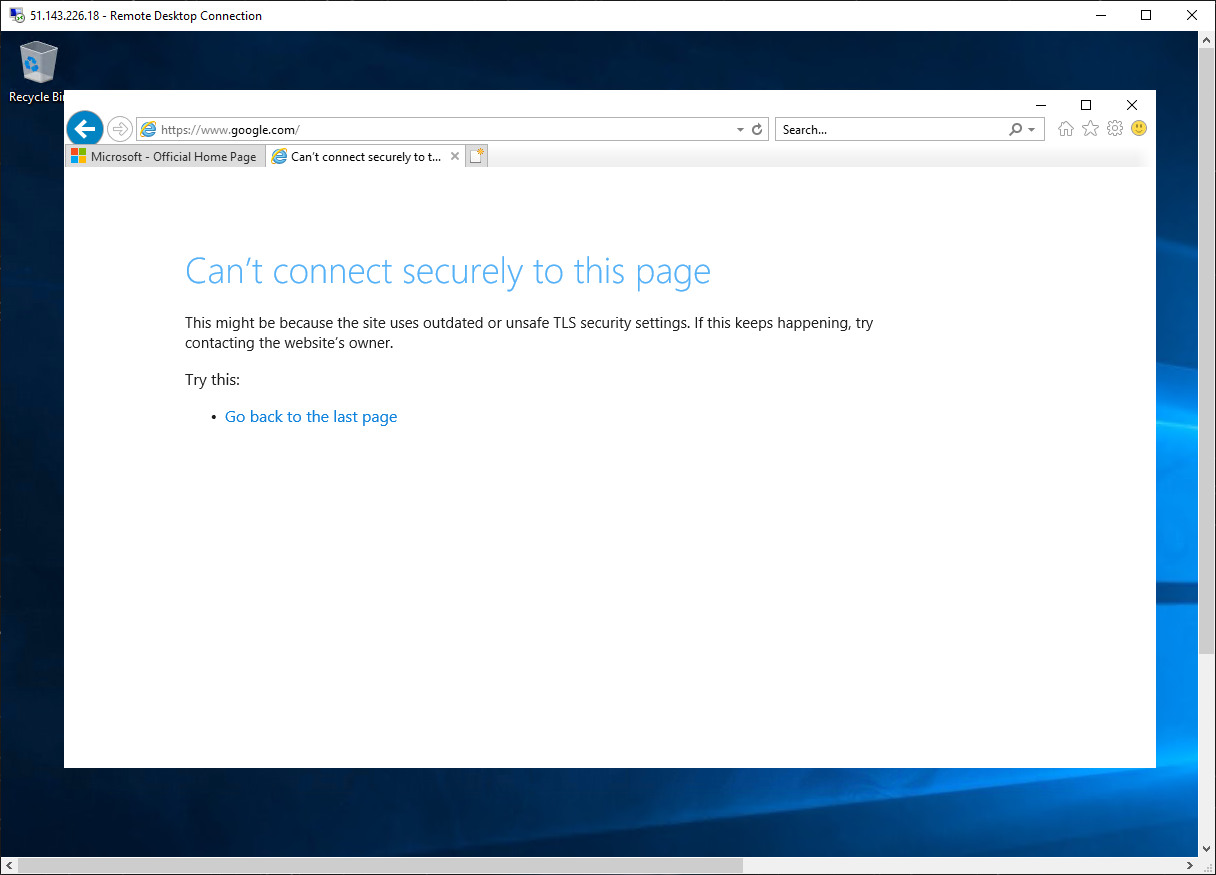

Tarea 8: Probar la regla de aplicación

En esta parte del ejercicio, conectará un escritorio remoto a la IP pública del firewall, que se traduce mediante NAT a Srv-Workload-01. Luego usará un explorador web para probar la regla de aplicación y conectar un escritorio remoto a Srv-Workload-02 para probar la regla de red.

En esta tarea, probará la regla de aplicación para confirmar que funciona según lo previsto.

-

Abra Conexión a Escritorio remoto en el equipo.

-

En el cuadro Equipo, escribe la Dirección IP pública del firewall (por ejemplo, 51.143.226.18).

-

Seleccione Mostrar opciones.

-

En el cuadro Nombre de usuario, escribe TestUser.

-

Seleccione Conectar.

-

En el cuadro de diálogo Escriba sus credenciales, inicia sesión en la máquina virtual de servidor Srv-workload-01 con la contraseña suministrada durante la implementación.

-

Seleccione Aceptar.

-

Seleccione Sí en el mensaje de certificado.

-

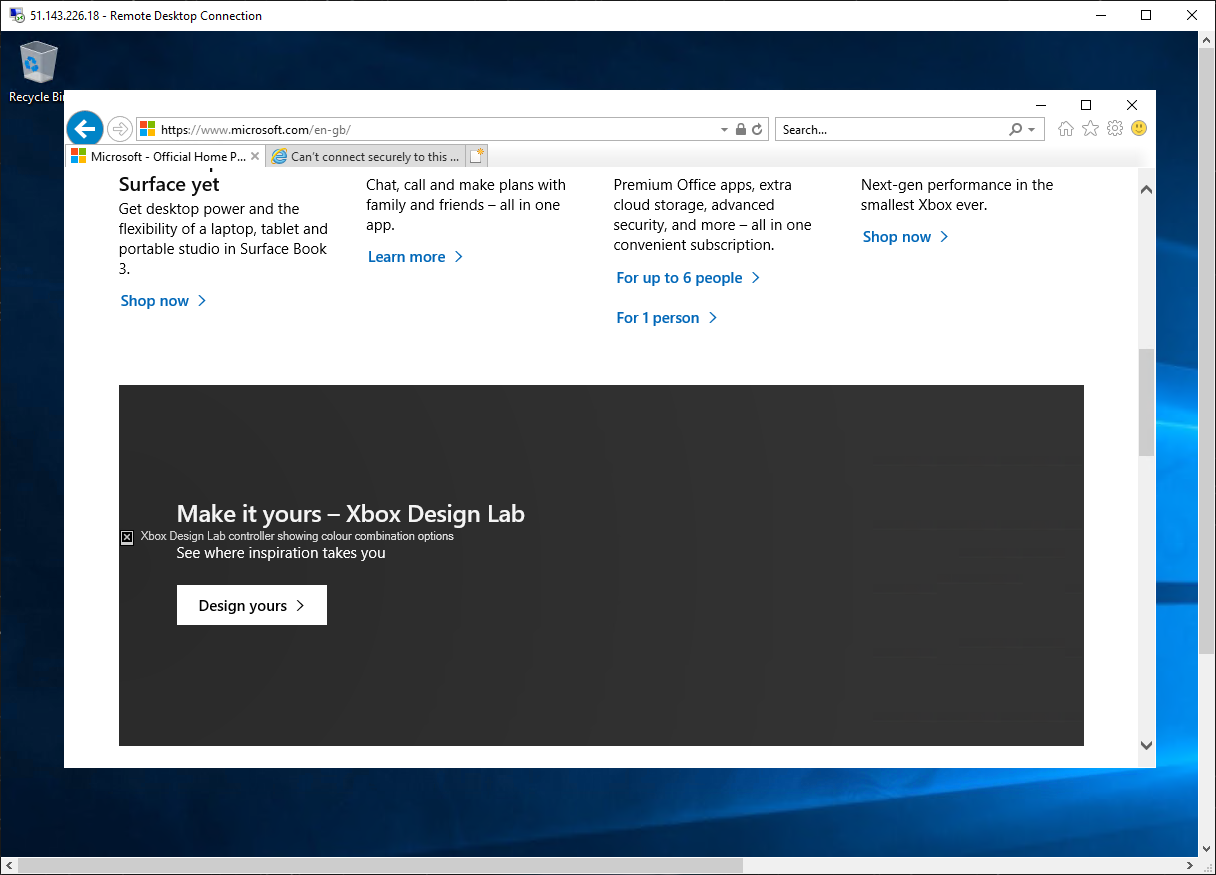

Abra Internet Explorer y seleccione Aceptar en el cuadro de diálogo Configurar Internet Explorer 11.

-

Vaya a https:// **

**. -

En el cuadro de diálogo Alerta de seguridad, selecciona Aceptar.

-

Seleccione Cerrar en las alertas de seguridad de Internet Explorer que puedan haber aparecido.

-

Debería ver la página principal de Microsoft.

-

Vaya a https:// **

**. -

El firewall debería bloquearle.

-

Por lo tanto, ha comprobado que puede conectarse al único FQDN permitido, pero que está bloqueado para todos los demás.

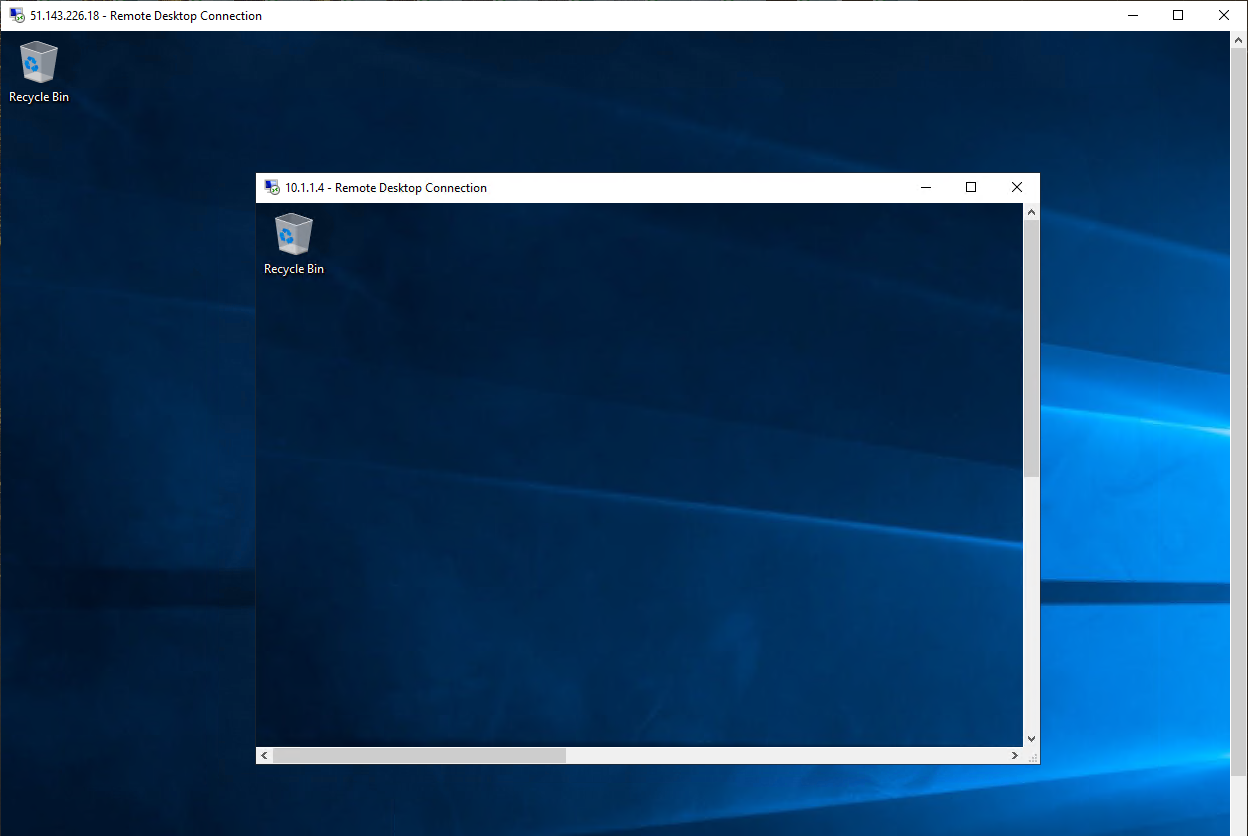

Tarea 9: Probar la regla de red

En esta tarea, probará la regla de aplicación para confirmar que funciona según lo previsto.

-

Mientras esté conectado a la sesión RDP de Srv-workload-01, desde este equipo remoto, abra Conexión a Escritorio remoto.

-

En el cuadro Equipo, escribe la dirección IP privada de Srv-workload-02 (por ejemplo, 10.1.1.4).

-

En el cuadro de diálogo Escriba sus credenciales, inicia sesión en el servidor Srv-workload-02 mediante el nombre de usuario TestUser y la contraseña que has proporcionado durante la implementación.

-

Seleccione Aceptar.

-

Seleccione Sí en el mensaje de certificado.

-

Por lo tanto, ha comprobado que la regla de red de firewall funciona, ya que conectó un escritorio remoto de un servidor a otro ubicado en otra red virtual.

-

Cierre ambas sesiones RDP para desconectarlas.

Tarea 10: Limpiar los recursos

Nota: No olvide quitar los recursos de Azure recién creados que ya no use. La eliminación de los recursos sin usar garantiza que no verás cargos inesperados.

-

En Azure Portal, abre la sesión de PowerShell en el panel Cloud Shell.

-

Ejecute el comando siguiente para eliminar todos los grupos de recursos que ha creado en los laboratorios de este módulo:

Remove-AzResourceGroup -Name 'fw-manager-rg' -Force -AsJobNota: el comando se ejecuta de forma asincrónica (según determina el parámetro -AsJob). Aunque podrás ejecutar otro comando de PowerShell inmediatamente después en la misma sesión de PowerShell, los grupos de recursos tardarán unos minutos en eliminarse.