M06: Unidad 7 Implementación y configuración de Azure Firewall mediante Azure Portal

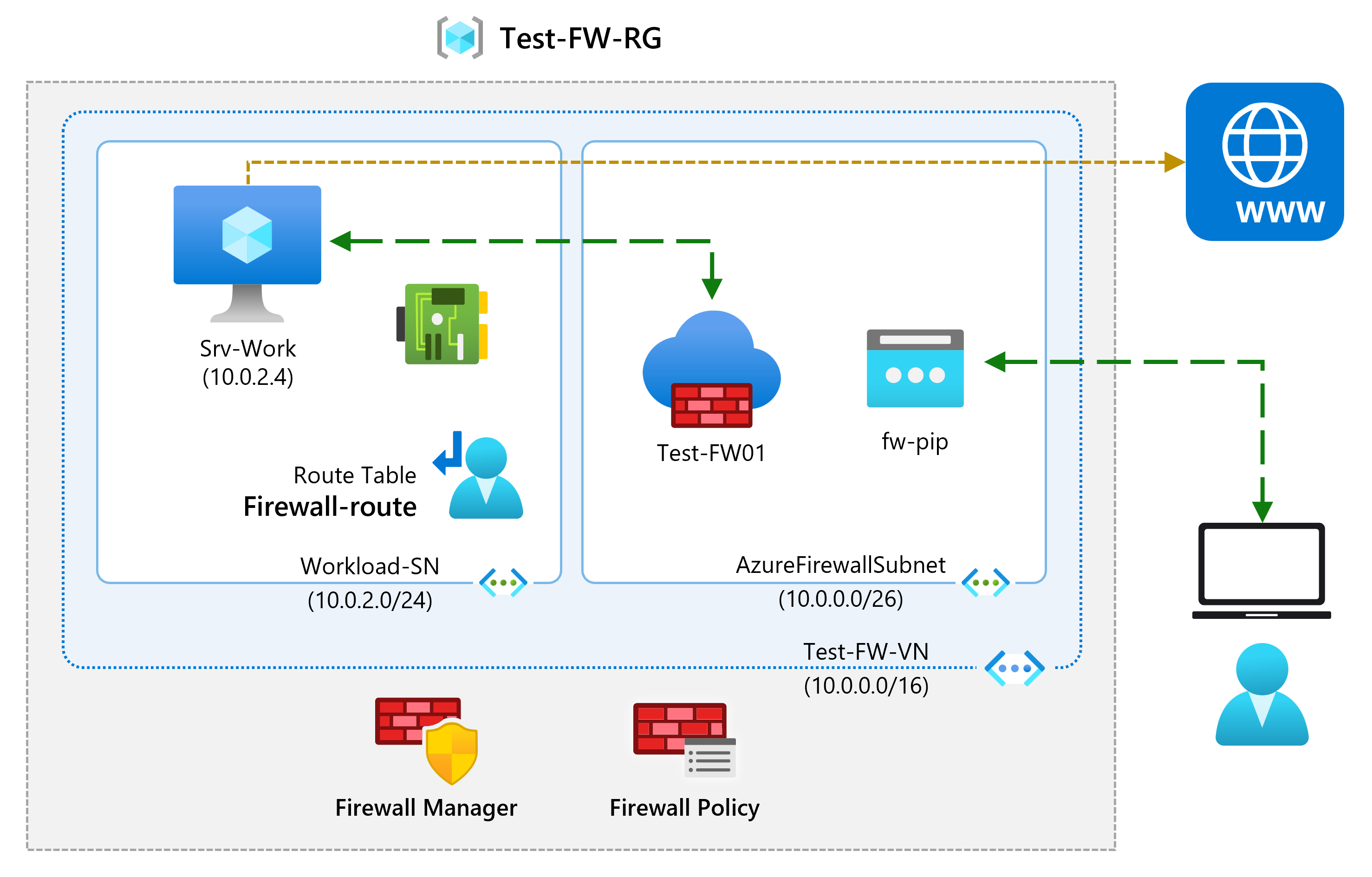

Escenario del ejercicio

Al formar parte del equipo de seguridad de red de Contoso, la tarea siguiente consiste en crear reglas de firewall para permitir o denegar el acceso a determinados sitios web. Los pasos siguientes lo ayudarán a crear un grupo de recursos, una red virtual y subredes, y una máquina virtual como tareas de preparación del entorno y, luego, a implementar un firewall y una directiva de firewall, configurar rutas predeterminadas y reglas de aplicación, red y DNAT. Por último, podrá probar el firewall.

En este ejercicio, aprenderá a:

- Tarea 1: Creación de un grupo de recursos

- Tarea 2: Crear una red virtual y subredes

- Tarea 3: Crear una máquina virtual

- Tarea 4: Implementar el firewall y la directiva de firewall

- Tarea 5: Crear una ruta predeterminada

- Tarea 6: Configurar una regla de aplicación

- Tarea 7: Configurar una regla de red

- Tarea 8: Configurar una regla de NAT de destino (DNAT)

- Tarea 9: Cambiar la dirección DNS primaria y secundaria para la interfaz de red del servidor

-

Tarea 10: Probar el firewall

Nota: hay disponible una simulación de laboratorio interactiva que te permite realizar tus propias selecciones a tu entera discreción. Es posible que encuentre pequeñas diferencias entre la simulación interactiva y el laboratorio hospedado, pero las ideas y los conceptos básicos que se muestran son los mismos.

Tiempo estimado: 60 minutos.

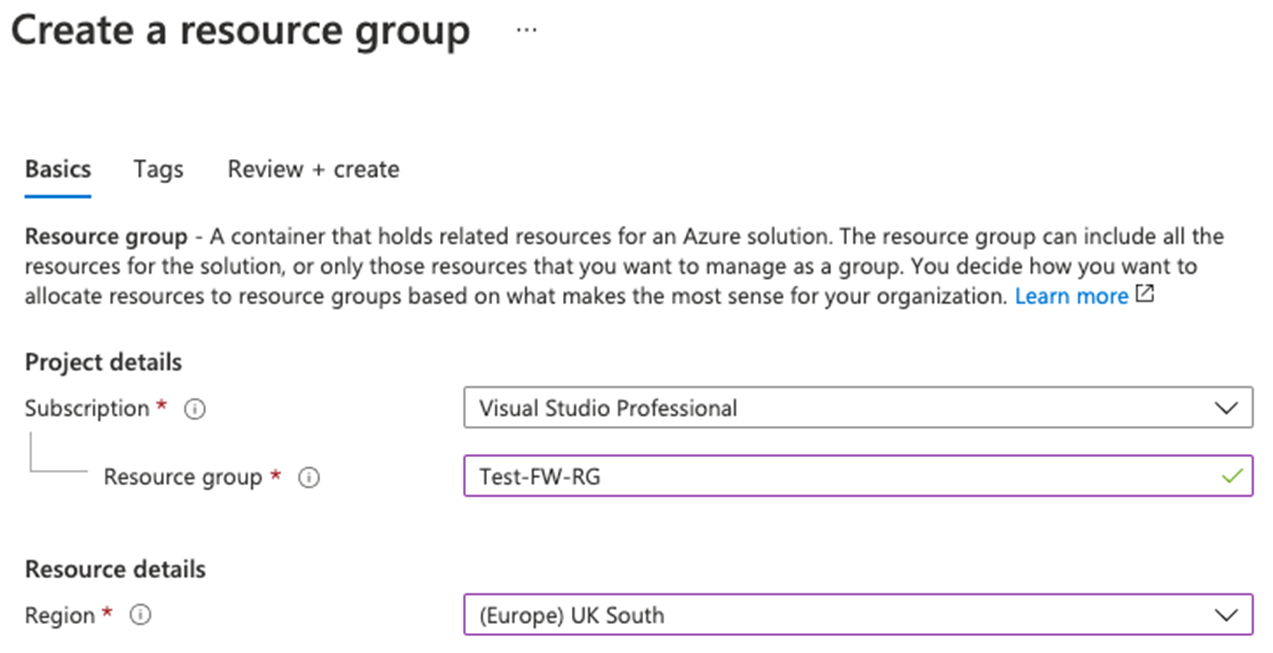

Tarea 1: Creación de un grupo de recursos

En esta tarea, creará un grupo de recursos nuevo.

-

Inicio de sesión en la cuenta de Azure

-

En la página principal de Azure Portal, seleccione Grupos de recursos.

-

Seleccione Crear.

-

En la pestaña Aspectos básicos, en Grupo de recursos, escriba Test-FW-RG.

-

En Región, selecciona tu región en la lista.

-

Seleccione Revisar + crear.

-

Seleccione Crear.

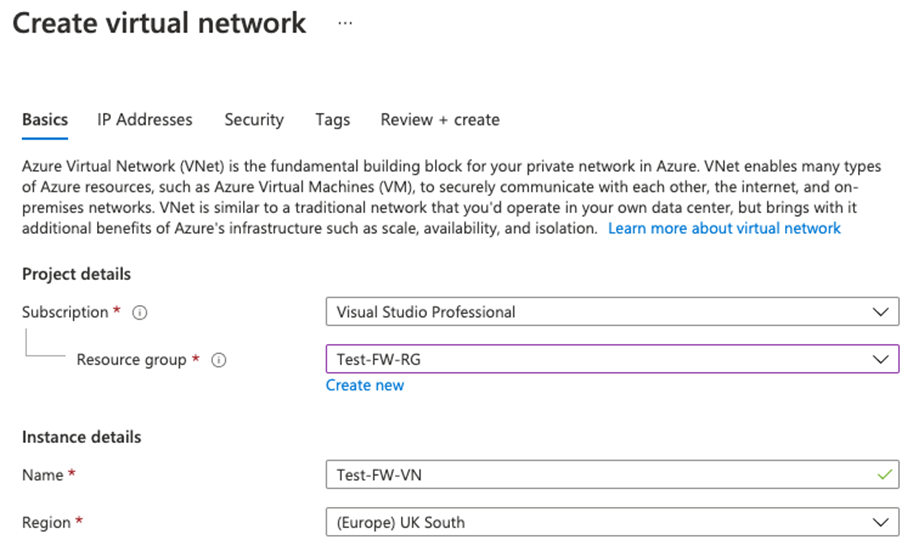

Tarea 2: Crear una red virtual y subredes

En esta tarea, creará una red virtual única con dos subredes.

-

En la página de inicio de Azure Portal, en el cuadro de búsqueda, escribe red virtual y selecciona Red virtualcuando aparezca.

-

Seleccione Crear.

-

Seleccione el grupo de recursos Test-FW-RG que creó anteriormente.

-

En el cuadro Nombre, escriba Test-FW-VN.

-

Seleccione Siguiente: Direcciones IP. Escribe el espacio de direcciones IPv4 10.0.0.0/16 si aún no existe de forma predeterminada.

-

En Nombre de subred, seleccione la palabra predeterminada.

-

En el cuadro de diálogo Editar subred, cambie el nombre a AzureFirewallSubnet.

-

Cambie el Intervalo de direcciones de subred a 10.0.1.0/26.

-

Seleccione Guardar.

-

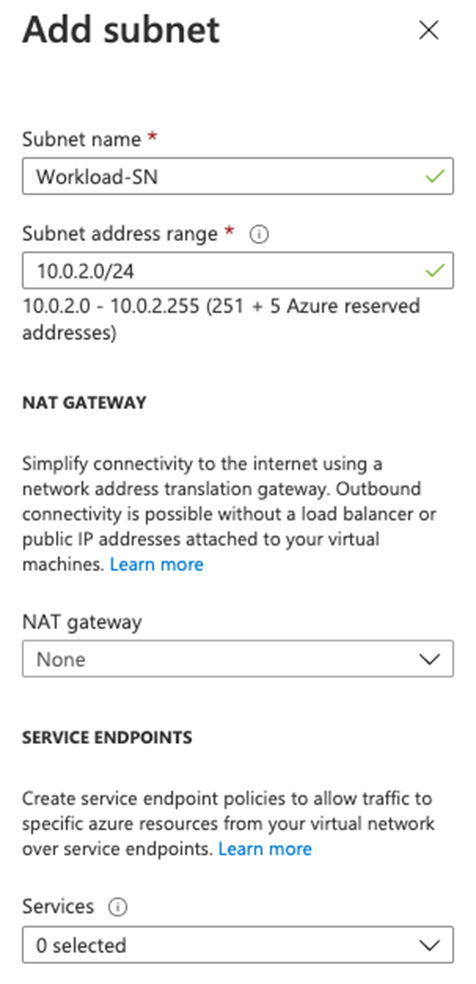

Seleccione Agregar subred para crear otra subred, que hospedará el servidor de carga de trabajo que creará en breve.

-

En el cuadro de diálogo Editar subred, cambie el nombre a Workload-SN.

-

Cambie el Intervalo de direcciones de subred a 10.0.2.0/24.

-

Seleccione Agregar.

-

Seleccione Revisar + crear.

-

Seleccione Crear.

Tarea 3: Crear una máquina virtual

En esta tarea, creará la máquina virtual de carga de trabajo y la colocará en la subred Workload-SN que creó anteriormente.

- En Azure Portal, selecciona el icono Cloud Shell (parte superior derecha). Si es necesario, configura el shell.

- Selecciona PowerShell.

- Selecciona No se requiere cuenta de almacenamiento y tu Suscripción, después, selecciona Aplicar.

- Espera a que se cree el terminal y se muestre una solicitud.

-

En la barra de herramientas del panel de Cloud Shell, selecciona el icono Administrar archivos, en el menú desplegable, selecciona Cargar y carga los siguientes archivos firewall.json y firewall.parameters.json en el directorio principal de Cloud Shell uno a uno desde la carpeta de origen F:\Allfiles\Exercises\M06.

-

Implemente las plantillas de ARM siguientes a fin de crear la máquina virtual necesaria para este ejercicio:

Nota: Se le pedirá que proporcione una contraseña de administrador.

$RGName = "Test-FW-RG" New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateFile firewall.json -TemplateParameterFile firewall.parameters.json -

Cuando la implementación esté completa, ve a la página principal de Azure Portal y, luego, selecciona Máquinas virtuales.

-

Comprueba que se ha creado la máquina virtual.

- En la página Información general de Srv-Work, a la derecha de la página, en Redes, anote la Dirección IP privada de esta VM (por ejemplo, 10.0.2.4).

Tarea 4: Implementar el firewall y la directiva de firewall

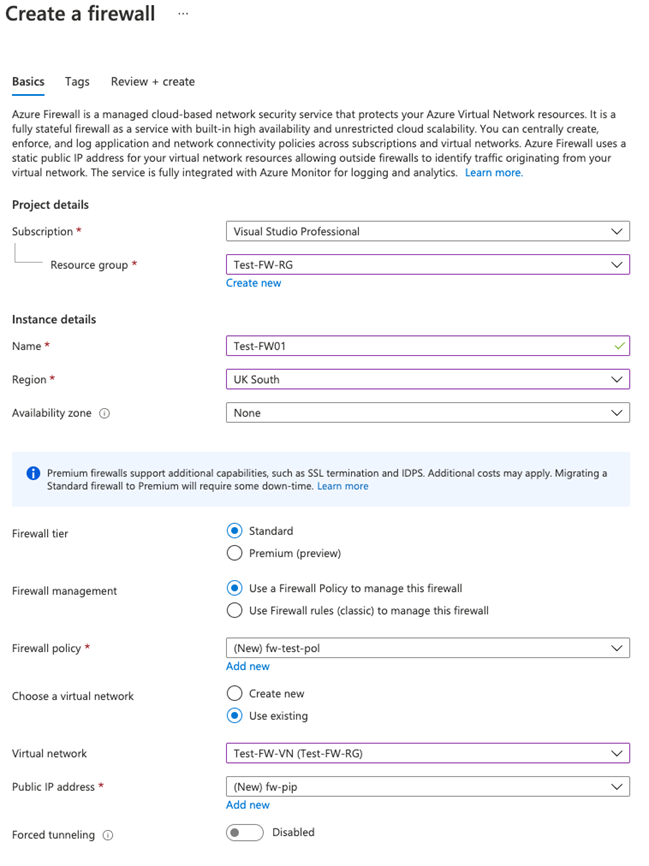

En esta tarea, implementará el firewall en la red virtual con una directiva de firewall configurada.

-

En la página principal de Azure Portal, seleccione Crear un recurso y, luego, en el cuadro de búsqueda, escriba firewall y seleccione Firewall cuando aparezca.

-

En la página Firewall, seleccione Crear.

-

En la pestaña Aspectos básicos, cree un firewall con la información de la tabla que aparece a continuación.

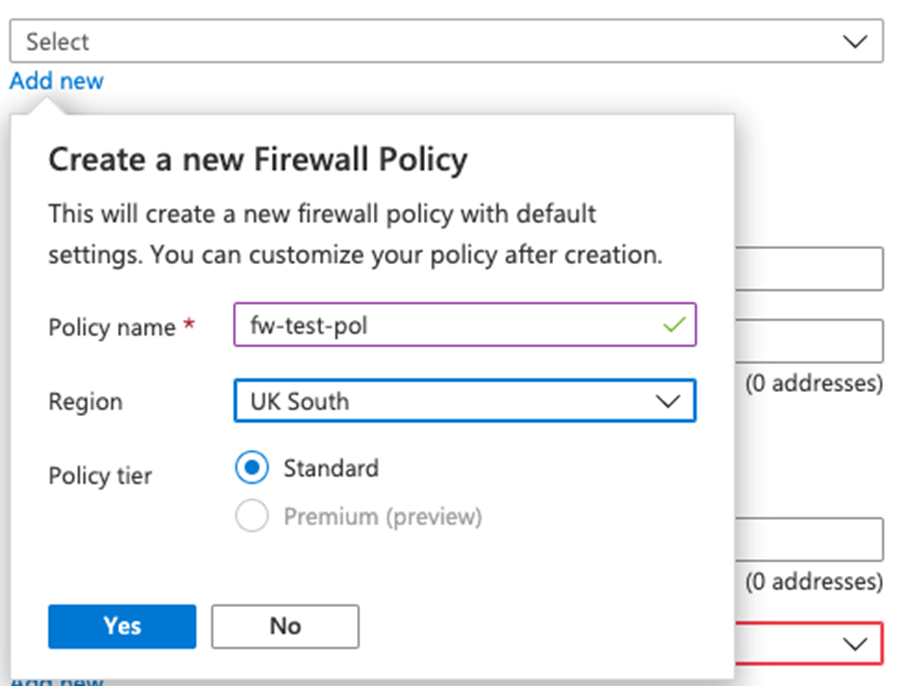

Configuración Valor Suscripción Selecciona la suscripción Resource group Test-FW-RG Nombre del firewall Test-FW01 Region Su región SKU del firewall Estándar Administración del firewall Uso de una directiva de firewall para administrar este firewall Directiva de firewall Seleccione Agregar nuevo.

Nombre: fw-test-pol

Región: su región

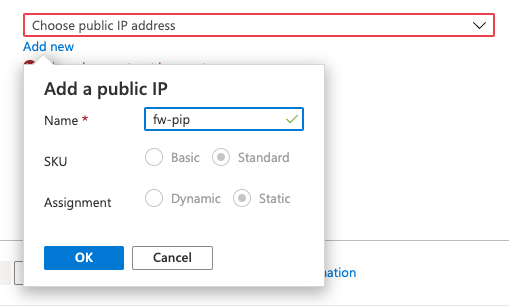

Elegir una red virtual Utilizar existente Red virtual Test-FW-VN Dirección IP pública Seleccione Agregar nuevo.

Nombre: fw-pip

-

No vamos a usar el Firewall Manager así que desactiva la casilla de Habilitar NIC de administración de firewall.

-

Revise la configuración.

-

Procede a Revisar + crear y después a Crear.

-

Espera a que la implementación del firewall se complete.

-

Cuando finalice la implementación del firewall, seleccione Ir al recurso.

-

En la página Información general de Test-FW01, a la derecha de la página, anote la IP privada de firewall de este firewall (por ejemplo, 10.0.1.4).

-

En el menú de la izquierda, en Configuración, seleccione Configuración de IP pública.

-

Anote la dirección que aparece en Dirección IP de la configuración de IP pública fw-pip (por ejemplo, 20.90.136.51).

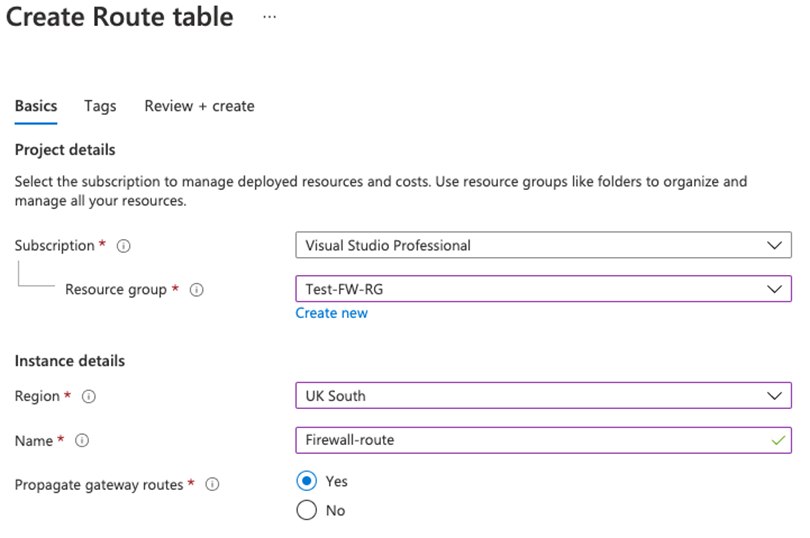

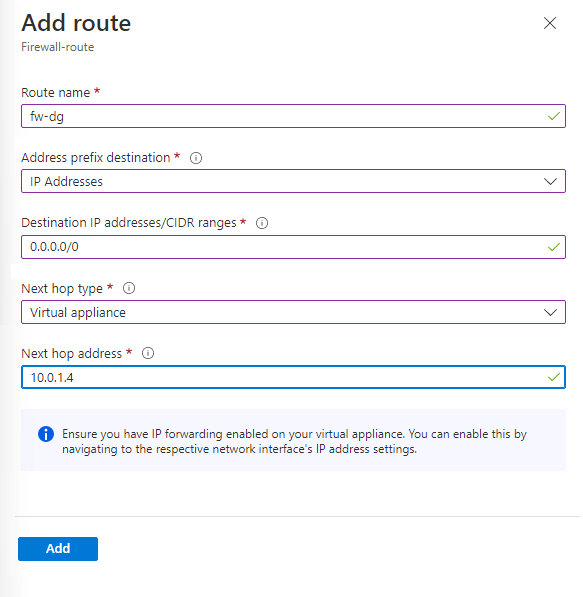

Tarea 5: Crear una ruta predeterminada

En esta tarea, en la subred Workload-SN, configurará la ruta predeterminada de salida que pase por el firewall.

-

En la página principal de Azure Portal, seleccione Crear un recurso y, luego, en el cuadro de búsqueda, escriba ruta y seleccione Tabla de enrutamiento cuando aparezca.

-

En la página Tabla de enrutamiento, seleccione Crear.

-

En la pestaña Aspectos básicos, cree una tabla de rutas con la información de la tabla que aparece a continuación.

Configuración Valor Suscripción Selecciona la suscripción Resource group Test-FW-RG Region Su región Nombre Firewall-route Propagar las rutas de la puerta de enlace Sí -

Seleccione Revisar + crear.

-

Seleccione Crear.

-

Una vez finalizada la implementación, seleccione Ir al recurso.

-

En la página Firewall-route, en Configuración, seleccione Subredes y, luego, elija Asociar.

-

En Red virtual, selecciona Test-FW-VN.

-

En Subred, selecciona Workload-SN. Asegúrese de seleccionar únicamente la subred Workload-SN para esta ruta o el firewall no funcionará correctamente.

-

Seleccione Aceptar.

-

En Configuración, seleccione Rutas y, luego, elija Agregar.

-

En Nombre de la ruta, escribe fw-dg.

-

En Destino del prefijo de dirección, escribe 0.0.0.0/0.

-

En Tipo del próximo salto, selecciona Aplicación virtual.

-

En Dirección de próximo salto, escribe la dirección IP privada del servidor de seguridad que has anotado anteriormente (por ejemplo, 10.0.1.4).

-

Seleccione Agregar.

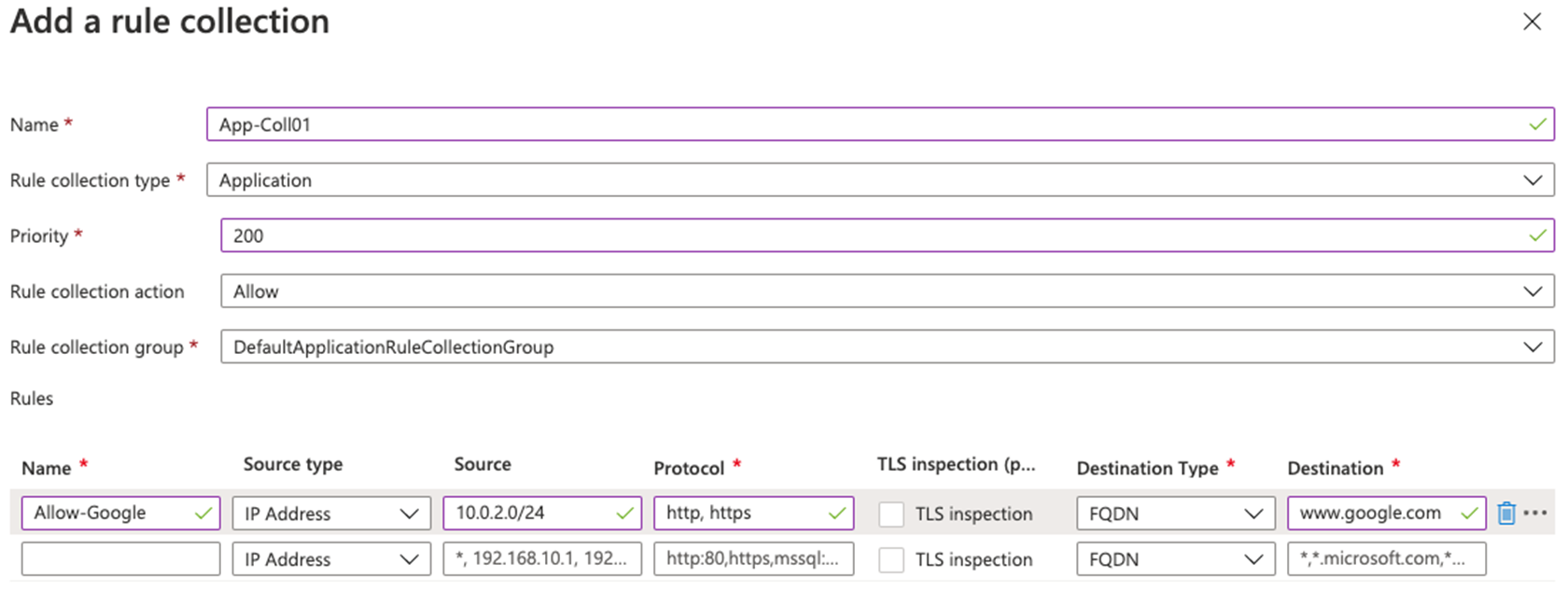

Tarea 6: Configurar una regla de aplicación

En esta tarea, agregará una regla de aplicación que permita el acceso saliente a

-

En la página principal de Azure Portal, seleccione Todos los recursos.

-

En la lista de recursos, seleccione la directiva de firewall, fw-test-pol.

-

En Reglas, selecciona Reglas de aplicación.

-

Seleccione Agregar una colección de reglas.

-

En la página Agregar una colección de reglas, cree una regla de aplicación con la información de la tabla que aparece a continuación.

Configuración Valor Nombre App-Coll01 Tipo de colección de reglas Aplicación Prioridad 200 Acción de colección de reglas Permitir Grupo de colección de reglas DefaultApplicationRuleCollectionGroup Sección Reglas Nombre Allow-Google Tipo de origen Dirección IP Source 10.0.2.0/24 Protocolo http,https Tipo de destino FQDN Destino ** **

-

Seleccione Agregar.

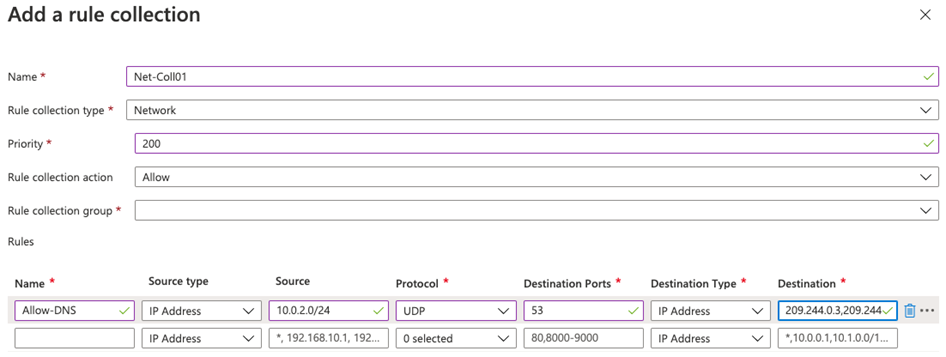

Tarea 7: Configurar una regla de red

En esta tarea, agregará una regla de red que permita el acceso saliente a dos direcciones IP en el puerto 53 (DNS).

-

En la página fw-test-pol, en Reglas, selecciona Reglas de red.

-

Seleccione Agregar una colección de reglas.

-

En la página Agregar una colección de reglas, cree una regla de red con la información de la tabla que aparece a continuación.

Configuración Valor Nombre Net-Coll01 Tipo de colección de reglas Network Prioridad 200 Acción de colección de reglas Permitir Grupo de colección de reglas DefaultNetworkRuleCollectionGroup Sección Reglas Nombre Allow-DNS Tipo de origen Dirección IP Source 10.0.2.0/24 Protocolo UDP Puertos de destino 53 Tipo de destino Dirección IP Destino 209.244.0.3, 209.244.0.4

Estos son servidores DNS públicos ofrecidos por Century Link

-

Seleccione Agregar.

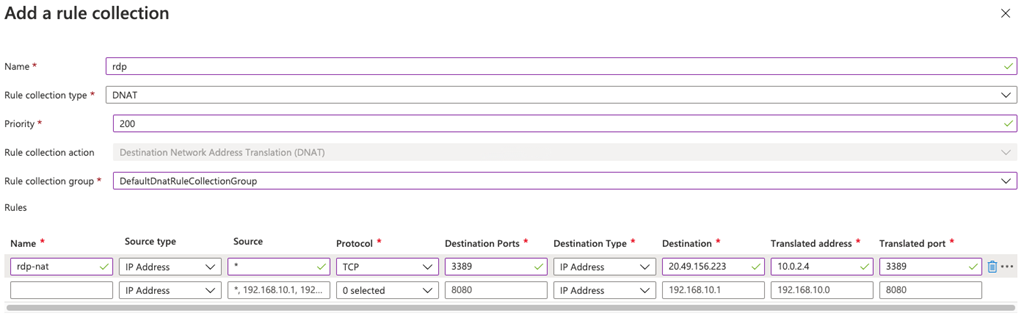

Tarea 8: Configurar una regla de NAT de destino (DNAT)

En esta tarea, agregará una regla DNAT que le permita conectar un escritorio remoto a la máquina virtual Srv-Work a través del firewall.

-

En la página fw-test-pol, en Reglas, selecciona Reglas DNAT.

-

Seleccione Agregar una colección de reglas.

-

En la página Agregar una colección de reglas, cree una regla de red DNAT con la información de la tabla que aparece a continuación.

Configuración Valor Nombre rdp Tipo de colección de reglas DNAT Prioridad 200 Grupo de colección de reglas DefaultDnatRuleCollectionGroup Sección Reglas Nombre rdp-nat Tipo de origen Dirección IP Origen * Protocolo TCP Puertos de destino 3389 Tipo de destino Dirección IP Destino Escriba la IP pública del firewall de fw-pip que anotó anteriormente.

Por ejemplo, 20.90.136.51Dirección traducida Escriba la dirección IP privada de Srv-Work que anotó anteriormente.

Por ejemplo, 10.0.2.4Puerto traducido 3389

- Seleccione Agregar.

Tarea 9: Cambiar la dirección DNS primaria y secundaria para la interfaz de red del servidor

Con fines de prueba en este ejercicio, en esta tarea configurará las direcciones DNS primaria y secundaria del servidor Srv-Work. Sin embargo, esto no es un requisito general de Azure Firewall.

-

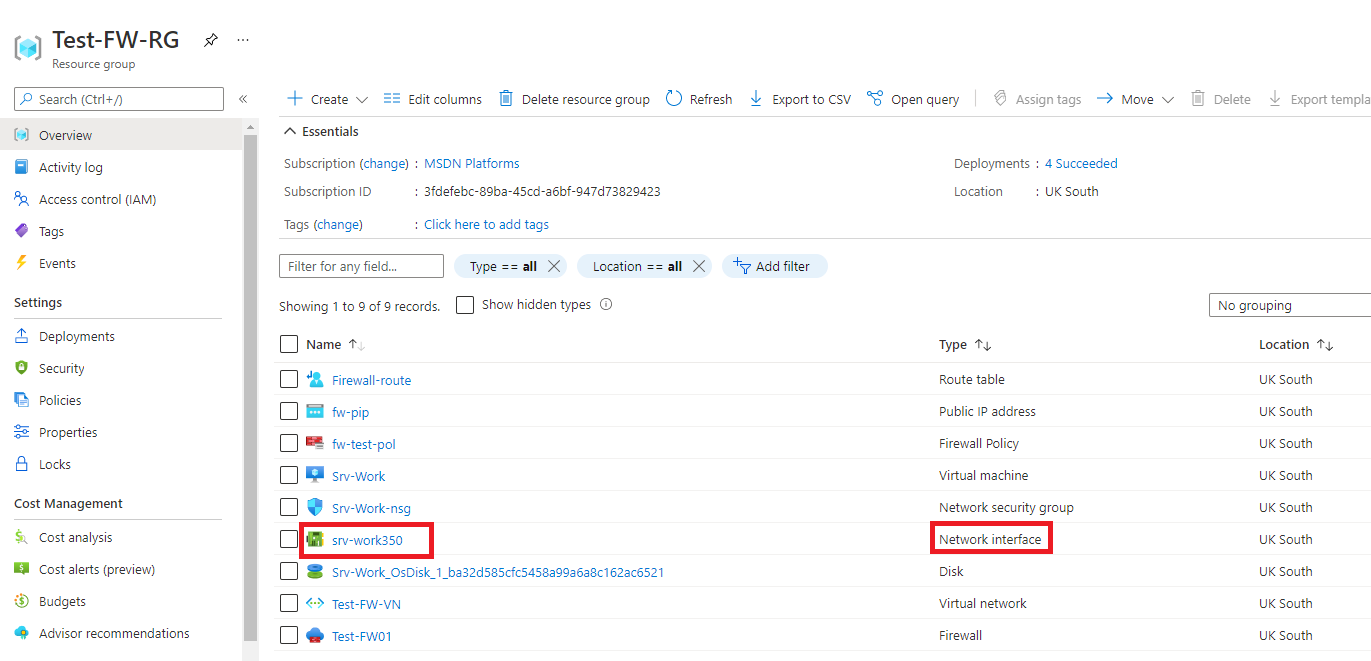

En la página principal de Azure Portal, seleccione Grupos de recursos.

-

En la lista de grupos de recursos, seleccione el suyo, Test-FW-RG.

-

En la lista de recursos de este grupo de recursos, seleccione la interfaz de red para la máquina virtual Srv-Work (por ejemplo, srv-work350).

-

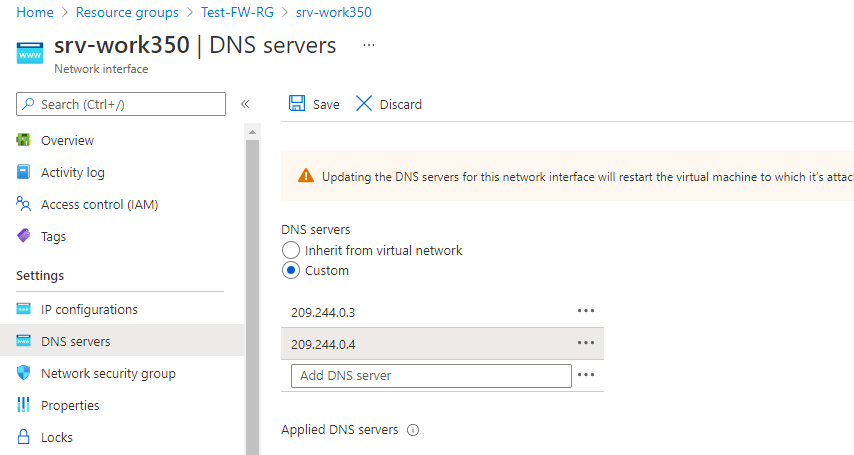

En Configuración, seleccione Servidores DNS.

-

En Servidores DNS, seleccione Personalizado.

-

escribe 209.244.0.3 en el cuadro de texto Agregar servidor DNS y 209.244.0.4 en el siguiente cuadro de texto.

-

Seleccione Guardar.

-

Reinicie la máquina virtual Srv-Work.

Tarea 10: Probar el firewall

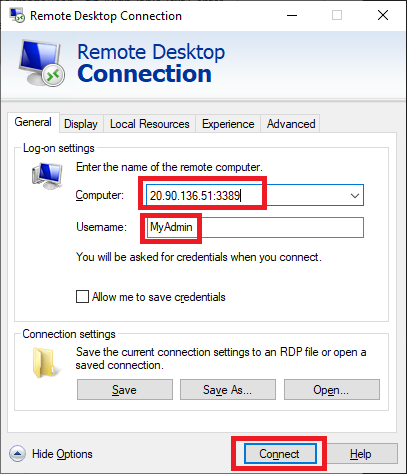

En esta tarea final, probará el firewall para comprobar que las reglas están configuradas correctamente y funcionan según lo previsto. Esta configuración le permitirá establecer una conexión a Escritorio remoto con la máquina virtual Srv-Work a través del firewall mediante la IP pública del firewall.

-

Abra Conexión a Escritorio remoto en el equipo.

-

En el cuadro Equipo, escribe la dirección IP pública del firewall (por ejemplo, 20.90.136.51) seguida de :3389 (por ejemplo, 20.90.136.51:3389).

-

En el cuadro Nombre de usuario, escribe TestUser.

-

Seleccione Conectar.

-

En el cuadro de diálogo Escribe las credenciales, inicia sesión en la máquina virtual de servidor Srv-Work con la contraseña proporcionada durante la implementación.

-

Seleccione Aceptar.

-

Seleccione Sí en el mensaje de certificado.

-

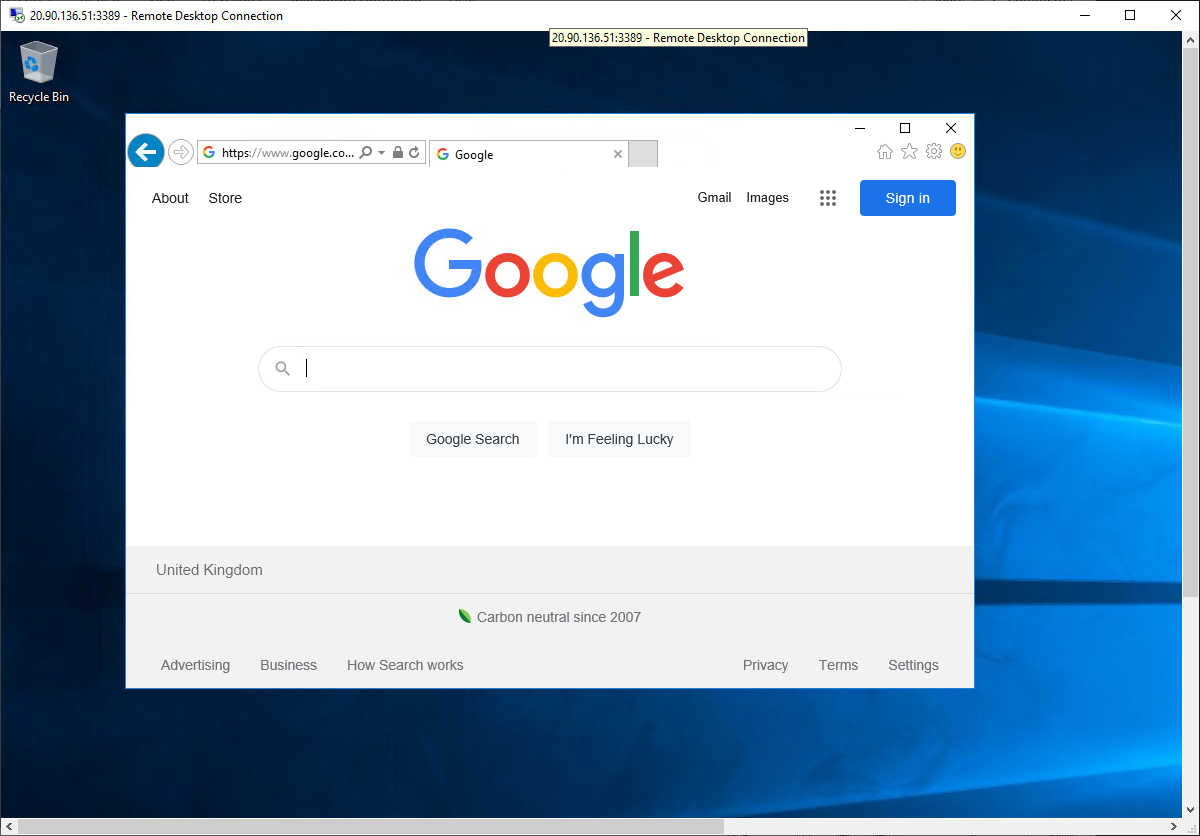

Abra Internet Explorer y vaya a https://www.google.com.

-

En el cuadro de diálogo Alerta de seguridad, selecciona Aceptar.

-

Seleccione Cerrar en las alertas de seguridad de Internet Explorer que puedan haber aparecido.

-

Debería ver la página principal de Google.

-

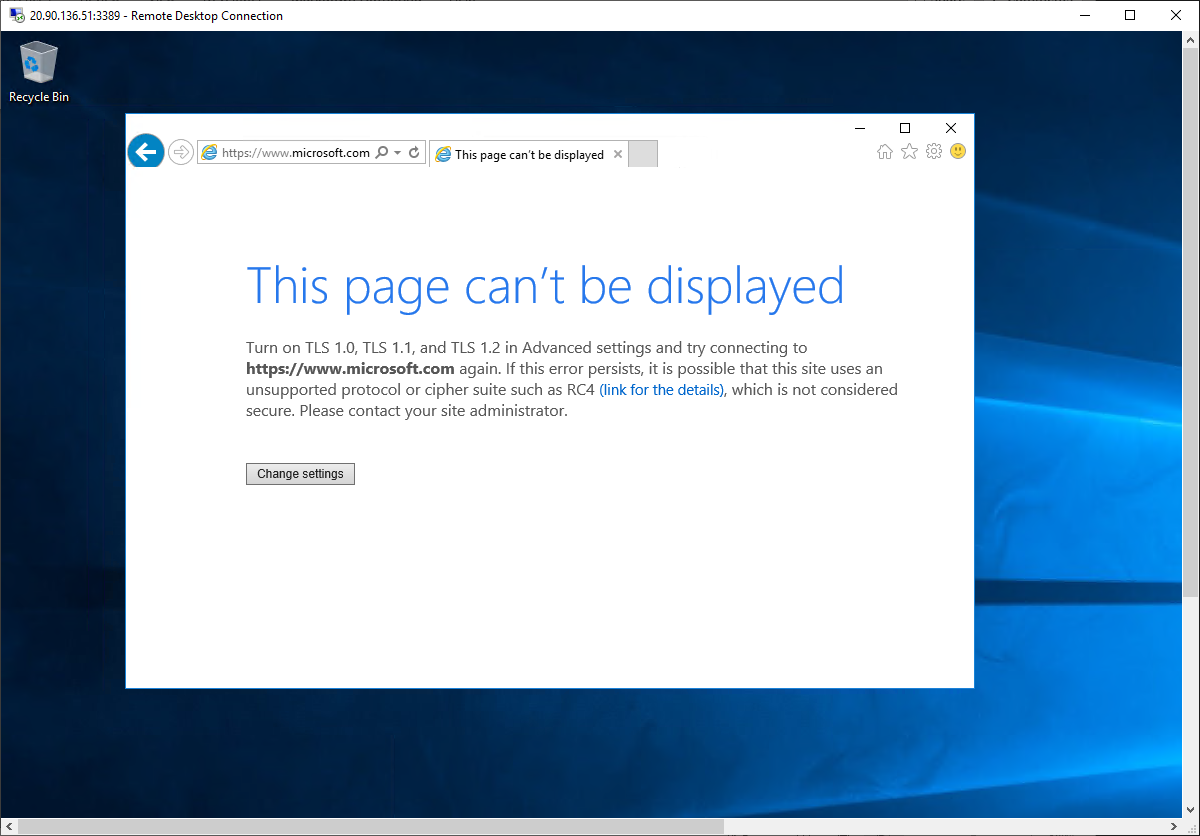

Vaya a https://www.microsoft.com.

-

El firewall debería bloquearle.

Limpieza de recursos

Nota: No olvide quitar los recursos de Azure recién creados que ya no use. La eliminación de los recursos sin usar garantiza que no verás cargos inesperados.

-

En Azure Portal, abre la sesión de PowerShell en el panel Cloud Shell.

-

Ejecute el comando siguiente para eliminar todos los grupos de recursos que ha creado en los laboratorios de este módulo:

Remove-AzResourceGroup -Name 'Test-FW-RG' -Force -AsJobNota: el comando se ejecuta de forma asincrónica (según determina el parámetro -AsJob). Aunque podrás ejecutar otro comando de PowerShell inmediatamente después en la misma sesión de PowerShell, los grupos de recursos tardarán unos minutos en eliminarse.

Ampliar el aprendizaje con Copilot

Copilot puede ayudarte a aprender a usar las herramientas de scripting de Azure. Copilot también puede ayudar en áreas no cubiertas en el laboratorio o donde necesitas más información. Abre un explorador Edge y elige Copilot (superior derecha) o ve a copilot.microsoft.com. Dedica unos minutos a probar estas indicaciones.

- Proporciona tres escenarios de uso comunes para firewalls.

- Proporciona una tabla que compare las características de las SKU de Azure Firewall.

- Describe los tres tipos de reglas que puedes crear para una instancia de Azure Firewall.

Obtén más información con el aprendizaje autodirigido

- Introducción a Azure Firewall. En este módulo, aprenderás cómo Azure Firewall protege los recursos de red virtual de Azure, incluidas las características, las reglas y las opciones de implementación.

- Introducción a Azure Firewall Manager. En este módulo, aprenderás cómo Azure Firewall Manager proporciona una directiva de seguridad central y administración de rutas para perímetros de seguridad basados en la nube

Puntos clave

Enhorabuena por completar el laboratorio. Estas son las principales conclusiones del laboratorio.

- Un firewall es una característica de seguridad de red que se sitúa entre una red de confianza y otra que no es de confianza, como Internet. El trabajo del firewall consiste en analizar y, a continuación, permitir o denegar el tráfico de red.

- Azure Firewall es un servicio de firewall basado en la nube. En la mayoría de las configuraciones, Azure Firewall se aprovisiona dentro de una red virtual de concentrador. El tráfico hacia y desde las redes virtuales de radio y la red local se dirige al firewall.

- Las reglas de firewall evalúan el tráfico de red. Azure Firewall tiene tres tipos de reglas: aplicación, red y NAT.

- Azure Firewall se ofrece en tres SKU: Estándar, Prémium y Básico.