M06: Unidad 4 Configuración de protección de DDoS en una red virtual mediante Azure Portal

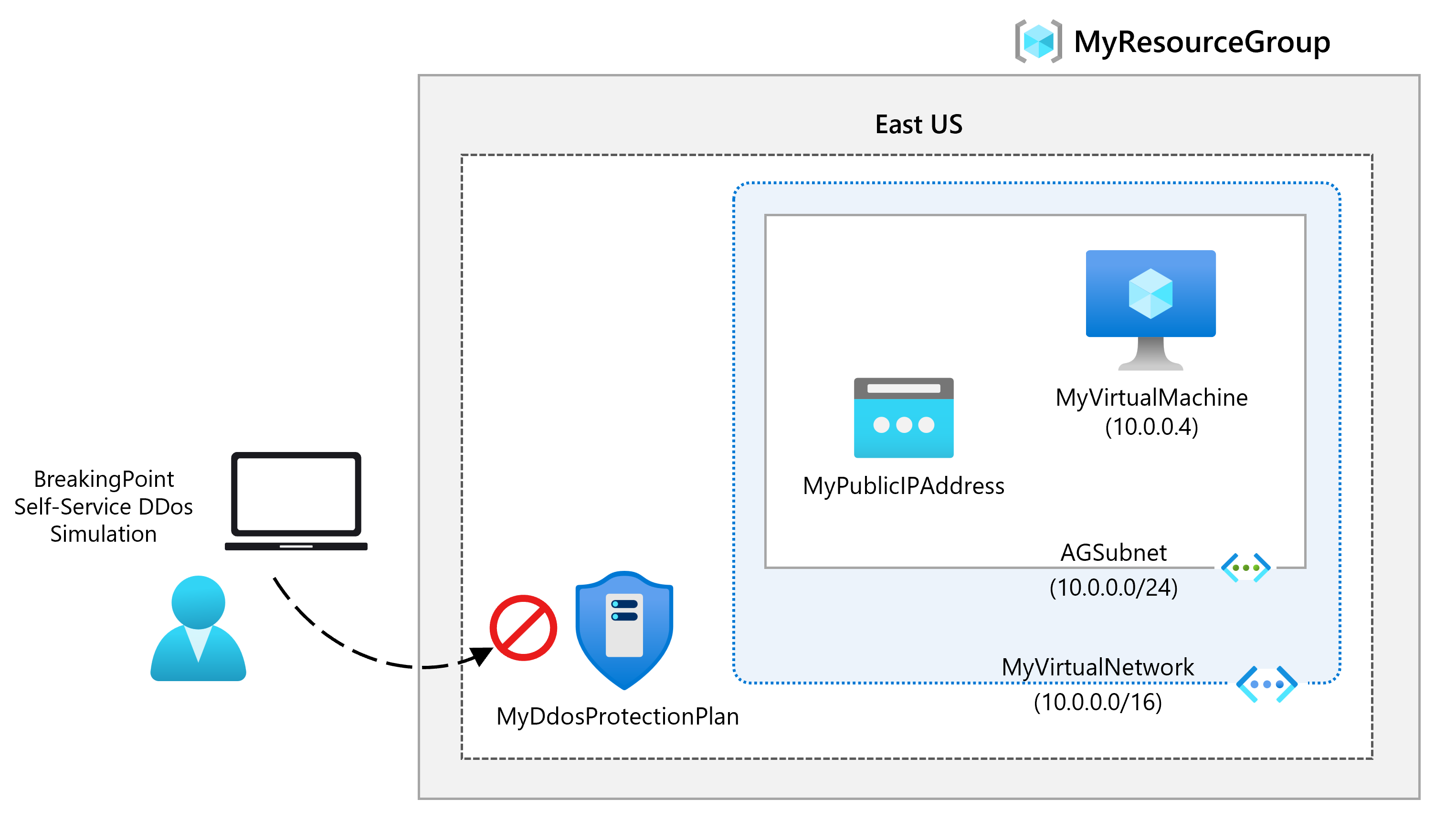

Escenario del ejercicio

Como responsable del equipo de seguridad de red de Contoso, va a ejecutar un ataque DDoS ficticio en la red virtual. Los pasos siguientes lo ayudarán a crear una red virtual, configurar DDoS Protection y crear un ataque que puede observar y supervisar con datos de telemetría y métricas.

En este ejercicio, aprenderá a:

- Tarea 1: Creación de un grupo de recursos

- Tarea 2: Crear un plan de protección contra DDoS

- Tarea 3: Habilitar DDoS Protection en una red virtual nueva

- Tarea 4: Configurar la telemetría de DDoS

- Tarea 5: Configurar registros de diagnóstico de DDoS

- Tarea 6: Configurar alertas de DDoS

-

Tarea 7: Prueba con asociados de simulación

Nota: hay disponible una simulación de laboratorio interactiva que te permite realizar tus propias selecciones a tu entera discreción. Es posible que encuentre pequeñas diferencias entre la simulación interactiva y el laboratorio hospedado, pero las ideas y los conceptos básicos que se muestran son los mismos.

Tiempo estimado: 40 minutos.

Tarea 1: Creación de un grupo de recursos

-

Inicio de sesión en la cuenta de Azure

-

En la página principal de Azure Portal, seleccione Grupos de recursos.

-

Seleccione Crear.

-

En la pestaña Aspectos básicos, en Grupo de recursos, escriba MyResourceGroup.

-

En Región, selecciona Este de los EE. UU.

-

Seleccione Revisar + crear.

-

Seleccione Crear.

Tarea 2: Crear un plan de protección contra DDoS

-

En la página principal de Azure Portal, en el cuadro de búsqueda, escribe DDoS y selecciona Plan de protección contra DDoS cuando aparezca.

-

Seleccione + Create (+ Crear).

-

En la pestaña Aspectos básicos, en la lista Grupo de recursos, seleccione el grupo de recursos que acaba de crear.

-

En el cuadro Nombre de la instancia, escribe MyDdoSProtectionPlan y luego selecciona Revisar+ crear.

-

Seleccione Crear.

Tarea 3: Habilitar DDoS Protection en una red virtual nueva

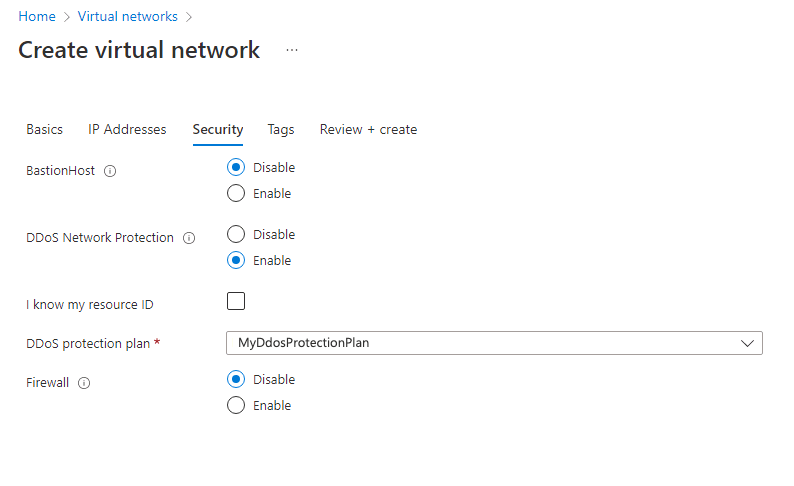

Aquí habilitará DDoS en una red virtual nueva en lugar de hacerlo en una existente, por lo que primero debe crear la red virtual y, a continuación, habilitar la protección contra DDoS en ella con el plan que creó anteriormente.

-

En la página principal de Azure Portal, selecciona Crear un recurso y luego, en el cuadro de búsqueda, escribe Red virtual y selecciona Red virtual cuando aparezca.

-

En la página Red virtual, seleccione Crear.

-

En la pestaña Aspectos básicos, seleccione el grupo de recursos que creó anteriormente.

-

En el cuadro Nombre, escribe MyVirtualNetwork y selecciona la pestaña Seguridad.

-

En la pestaña Seguridad, junto a Protección de red contra DDoS, selecciona Habilitar.

-

En la lista desplegable Plan de protección contra DDoS, selecciona MyDdosProtectionPlan.

-

Seleccione Revisar + crear.

-

Seleccione Crear.

Tarea 4: Configurar la telemetría de DDoS

Cree una IP pública y, luego, configure la telemetría en los pasos siguientes.

-

En la página principal de Azure Portal, seleccione Crear un recurso y, luego, en el cuadro de búsqueda, escriba ip pública y seleccione IP pública cuando aparezca.

-

En la página IP pública, seleccione Crear.

-

En la página Crear dirección IP pública, en SKU, selecciona Estándar.

-

En el cuadro Nombre, escribe MyPublicIPAddress.

-

En Asignación de direcciones IP, seleccione Estática.

-

En Etiqueta de nombre de DNS, escribe mypublicdnsxx (donde xx son tus iniciales para que sea única).

-

Seleccione Crear.

-

Para configurar la telemetría, ve a la página principal de Azure y selecciona Todos los recursos.

-

En la lista de recursos, selecciona MyDdosProtectionPlan.

-

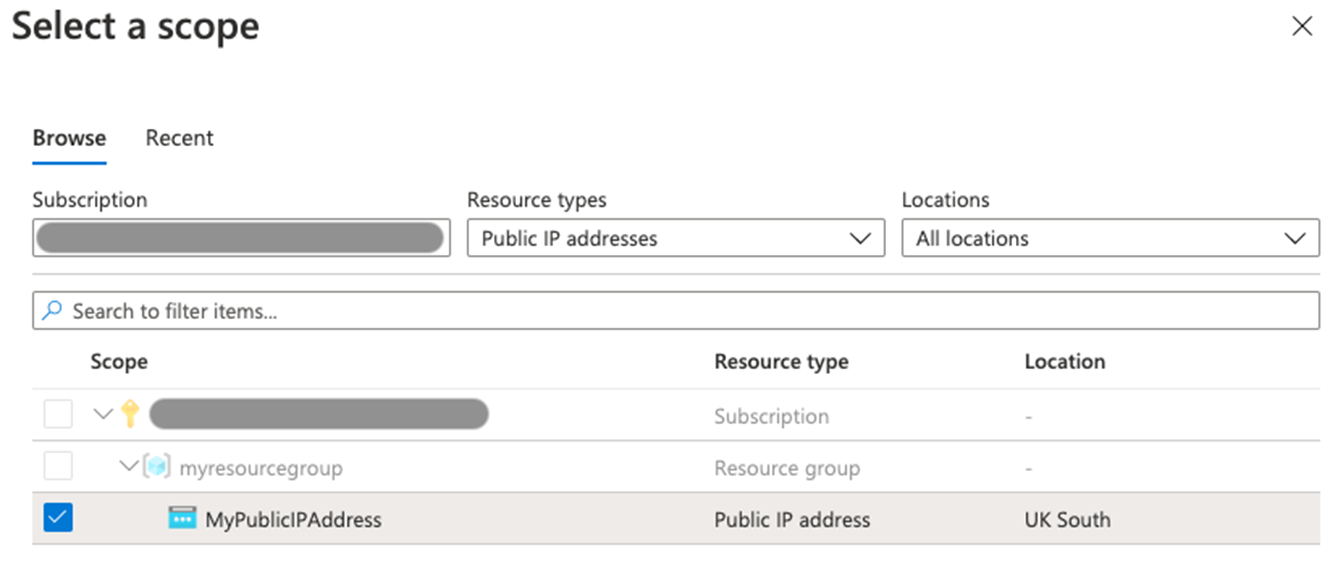

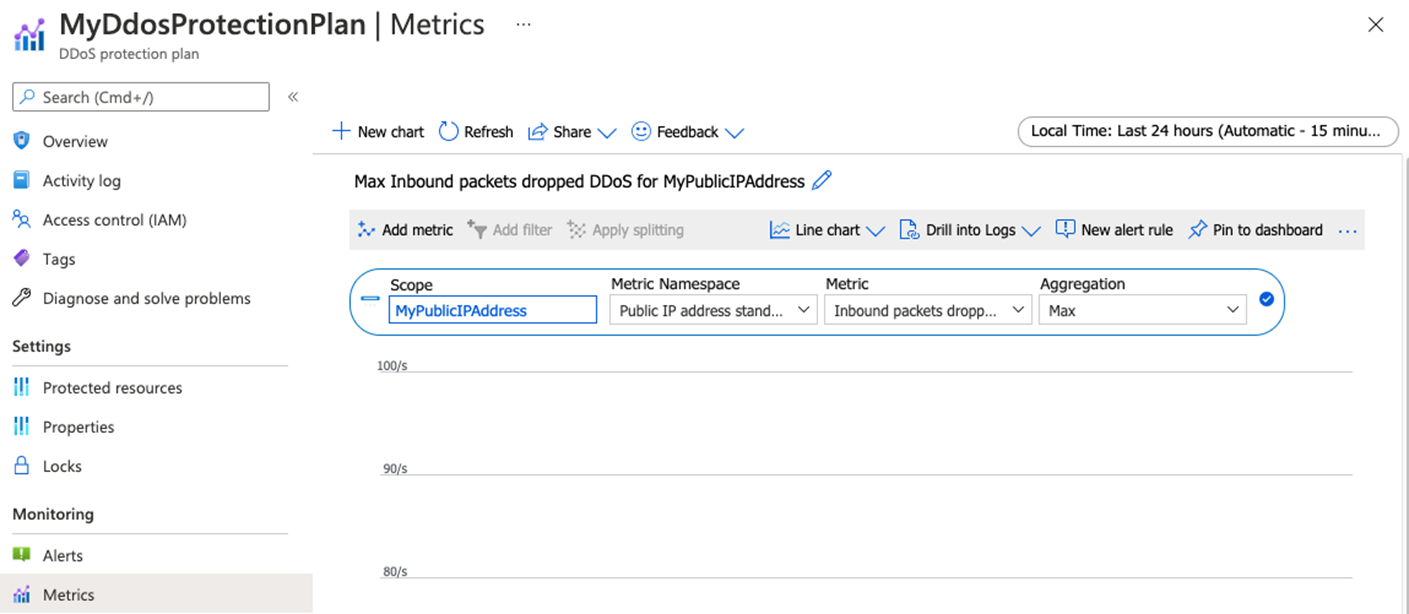

En Supervisión, seleccione Métricas.

-

Seleccione el cuadro Ámbito y, luego, active la casilla que está junto a MyPublicIPAddress.

-

Seleccione Aplicar.

-

En el cuadro Métricas, selecciona Paquetes entrantes de DDoS descartados.

-

En el cuadro Agregación, selecciona Máx.

Tarea 5: Configurar registros de diagnóstico de DDoS

-

En la página principal de Azure, seleccione Todos los recursos.

-

En la lista de los recursos, selecciona MyPublicIPAddress.

-

En Supervisión, seleccione Configuración de diagnóstico.

-

Seleccione Agregar configuración de diagnóstico.

-

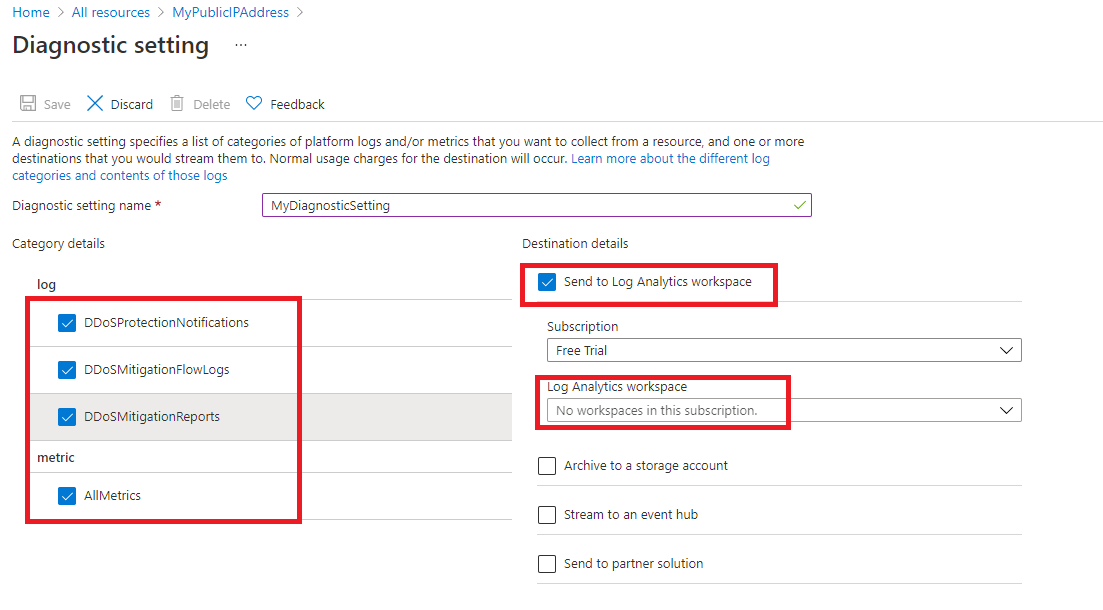

En la página Configuración de diagnóstico, en el cuadro Nombre de la configuración de diagnóstico, escriba MyDiagnosticSetting.

-

En Detalles de la categoría, active las tres casillas que se encuentran en log (registro) y la casilla AllMetrics.

-

En Detalles del destino, active la casilla Enviar al área de trabajo de Log Analytics. Aquí puede seleccionar un área de trabajo de Log Analytics preexistente, pero como todavía no configura un destino para los registros de diagnóstico, solo tendrá que especificar la configuración y descartarla en el paso siguiente de este ejercicio.

-

Por lo general, ahora seleccionaría Guardar para guardar la configuración de diagnóstico. pero observe que esta opción aparece atenuada porque todavía no se puede completar la configuración.

-

Seleccione Descartar y, después, Sí.

Tarea 6: Configurar alertas de DDoS

En este paso creará una máquina virtual, le asignará una IP pública y, luego, configurará alertas de DDoS.

Creación de la máquina virtual

-

En la página principal de Azure Portal, selecciona Crear un recurso y luego, en el cuadro de búsqueda, escribe máquina virtual y selecciona Máquina virtual cuando aparezca.

-

En la página Máquina virtual, seleccione Crear.

-

En la pestaña Aspectos básicos, cree una máquina virtual con la información de la tabla que aparece a continuación.

Configuración Valor Suscripción Selecciona la suscripción Resource group MyResourceGroup Nombre de la máquina virtual MyVirtualMachine Region Su región Opciones de disponibilidad No se requiere redundancia de la infraestructura Imagen Ubuntu Server 20.04 LTS - Gen 2 (selecciona el vínculo Configurar la generación de máquina virtual si es necesario) Size Selecciona Ver todos los tamaños, luego elige B1ls en la lista y luego, Seleccionar(Standard_B1ls - 1 vCPU, 0,5 GiB de memoria) Tipo de autenticación Clave pública SSH. Nombre de usuario azureuser Origen de la clave pública SSH Generar par de claves nuevo Nombre del par de claves myvirtualmachine-ssh-key Puertos de entrada públicos Seleccione Ninguno. -

Seleccione Revisar + crear.

-

Seleccione Crear.

-

En el cuadro de diálogo Generar nuevo par de claves, selecciona Descargar la clave privada y crear el recurso.

-

Guarde la clave privada.

-

Una vez finalizada la implementación, seleccione Ir al recurso.

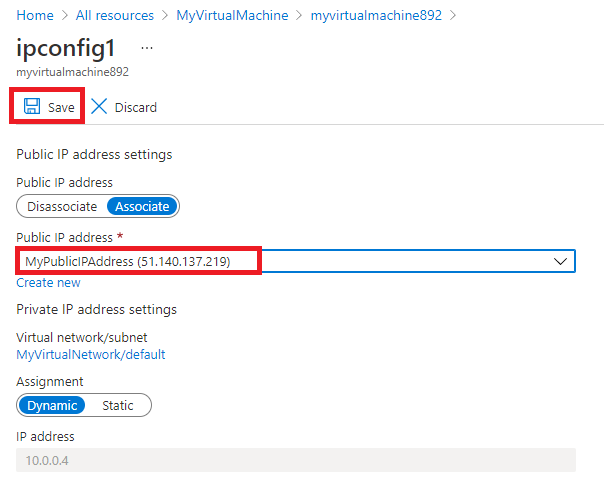

Asignación de la IP pública

-

En la página Información general de la máquina virtual, en Configuración, seleccione Redes.

-

Junto a Interfaz de red, selecciona myvirtualmachine-nic. El nombre de la nic puede diferir.

-

En Configuración, seleccione Configuraciones IP.

-

Seleccione ipconfig1.

-

En la lista Dirección IP pública, selecciona MyPublicIPAddress.

-

Seleccione Guardar.

Configuración de las alertas de DDoS

-

En la página principal de Azure, seleccione Todos los recursos.

-

En la lista de los recursos, selecciona MyPublicIPAddress.

-

En Supervisión, seleccione Alertas.

-

Seleccione Crear regla de alertas.

-

En la página Crear regla de alerta, en Ámbito, seleccione Editar recurso.

-

Selecciona Bajo ataque DDoS o no para el nombre de señal.

-

En Lógica de alerta, busca el valor de Operador y selecciona Mayor o igual que.

-

En Valor de umbral, escribe 1 (que significa “bajo ataque”).

-

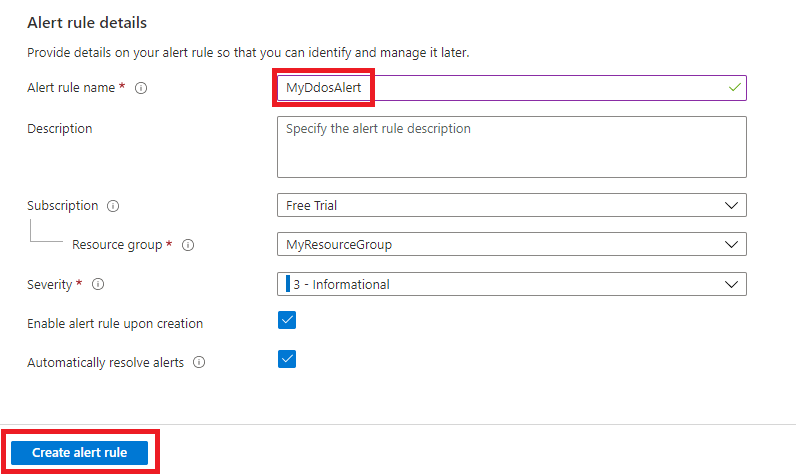

Ve a la pestaña de detalles y selecciona Nombre de regla de alerta, escribe MyDdosAlert.

-

Seleccione Crear regla de alertas.

Tarea 7: Prueba con asociados de simulación

-

Revisa la página Directiva de pruebas de simulación de Azure DDoS.

-

Observa que hay varios asociados de prueba. Como tienes tiempo, configura una simulación de ataque DDoS. Para BreakingPoint Cloud, primero debe crear una cuenta de BreakingPoint Cloud.

Limpieza de recursos

Nota: No olvide quitar los recursos de Azure recién creados que ya no use. La eliminación de los recursos sin usar garantiza que no verás cargos inesperados.

-

En Azure Portal, abre la sesión de PowerShell en el panel Cloud Shell.

-

Ejecute el comando siguiente para eliminar todos los grupos de recursos que ha creado en los laboratorios de este módulo:

Remove-AzResourceGroup -Name 'MyResourceGroup' -Force -AsJobNota: el comando se ejecuta de forma asincrónica (según determina el parámetro -AsJob). Aunque podrás ejecutar otro comando de PowerShell inmediatamente después en la misma sesión de PowerShell, los grupos de recursos tardarán unos minutos en eliminarse.

Ampliar el aprendizaje con Copilot

Copilot puede ayudarte a aprender a usar las herramientas de scripting de Azure. Copilot también puede ayudar en áreas no cubiertas en el laboratorio o donde necesitas más información. Abre un explorador Edge y elige Copilot (superior derecha) o ve a copilot.microsoft.com. Dedica unos minutos a probar estas indicaciones.

- ¿Qué son los ataques DDoS? ¿Cómo se clasifican los ataques DDoS y hay estrategias de mitigación?

- Proporciona una tabla que resuma los dos niveles diferentes de Azure DDoS Protection.

- ¿Qué recursos de Azure se pueden proteger mediante protección contra DDoS?

Obtén más información con el aprendizaje autodirigido

- Introducción a Azure DDoS Protection. En este módulo, evaluarás Azure DDoS Protection, sus características y las opciones de arquitectura.

- Diseño e implementación de la seguridad de red. En este módulo, obtendrás información sobre Azure DDoS Protection y la implementarás.

Puntos clave

Enhorabuena por completar el laboratorio. Estas son las principales conclusiones del laboratorio.

- Un ataque DDoS es un intento malicioso de sobrecargar los recursos de una aplicación haciendo que esta no esté disponible para los usuarios legítimos.

- Azure DDoS Protection defiende contra ataques DDoS. Se ajusta automáticamente para proteger los recursos específicos de Azure de una red virtual.

- Las características de Azure DDoS Protection incluyen: supervisión del tráfico Always On, ajuste adaptable en tiempo real y telemetría y alertas.

- Azure DDoS Protection admite dos tipos de niveles de servicio: Protección de IP contra DDoS y Protección de red contra DDoS.