M07 – Lerneinheit 5: Einschränken des Netzwerkzugriffs auf PaaS-Ressourcen mit VNET-Dienstendpunkten

Übungsszenario

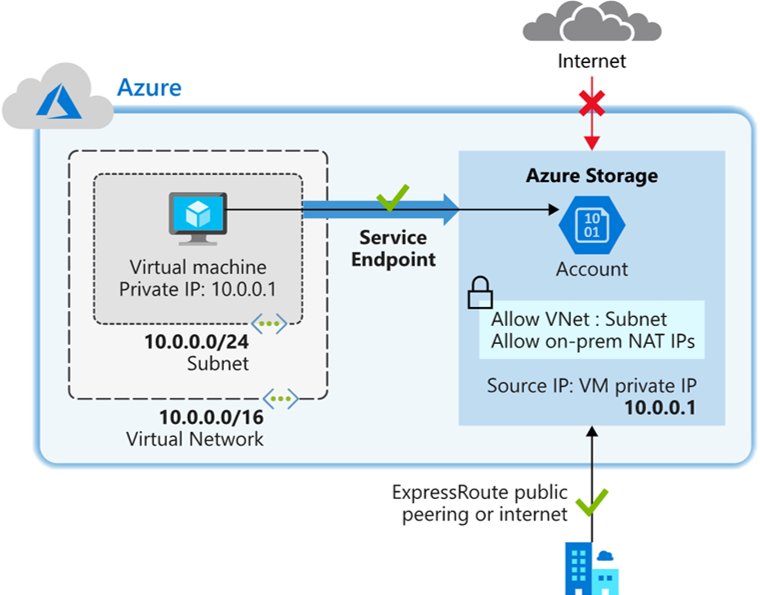

VNET-Dienstendpunkte ermöglichen es Ihnen, den Netzwerkzugriff auf einige Azure-Dienstressourcen auf ein Subnetz eines virtuellen Netzwerks einzuschränken. Sie können auch den Internetzugriff auf die Ressourcen entfernen. Dienstendpunkte ermöglichen eine direkte Verbindung zwischen Ihrem virtuellen Netzwerk und unterstützten Azure-Diensten, sodass Sie mithilfe des privaten Adressraums Ihres virtuellen Netzwerks auf die Azure-Dienste zugreifen können. Datenverkehr, der über Dienstendpunkte für Azure-Ressourcen bestimmt ist, verbleibt immer im Microsoft Azure-Backbonenetzwerk.

Stellenqualifikationen

In dieser Übung führen Sie die folgenden Schritte aus:

- Aufgabe 1: Erstellen eines virtuellen Netzwerks

- Aufgabe 2: Aktivieren eines Dienstendpunkts

- Aufgabe 3: Einschränken des Netzwerkzugriffs für ein Subnetz

- Aufgabe 4: Hinzufügen weiterer Ausgangsregeln

- Aufgabe 5: Zulassen des Zugriffs für RDP-Verbindungen

- Aufgabe 6: Einschränken des Netzwerkzugriffs auf eine Ressource

- Aufgabe 7: Erstellen einer Dateifreigabe im Speicherkonto

- Aufgabe 8: Einschränken des Netzwerkzugriffs auf ein Subnetz

- Aufgabe 9: Erstellen von virtuellen Computern

- Aufgabe 10: Bestätigen des Zugriffs auf das Speicherkonto

Interaktive Labsimulationen

Hinweis: Die zuvor bereitgestellten Laborsimulationen wurden eingestellt.

Geschätzte Dauer: 35 Minuten

Aufgabe 1: Erstellen eines virtuellen Netzwerks

-

Melden Sie sich beim Azure-Portal an.

-

Suchen Sie auf der Startseite des Azure-Portals nach „virtuelles Netzwerk“, und wählen Sie dann Virtuelles Netzwerk aus den Ergebnissen.

-

Wählen Sie + Erstellen aus.

-

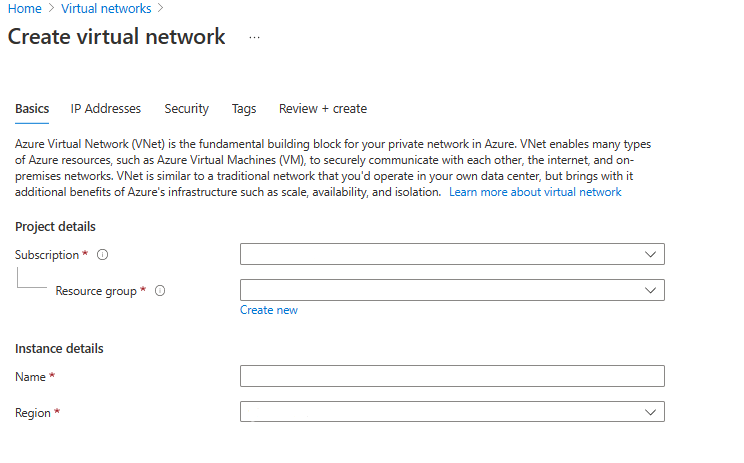

Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Abonnement Wählen Sie Ihr Abonnement aus. Resource group (Neu) myResourceGroup Name CoreServicesVNet Standort Wählen Sie USA, Osten aus. -

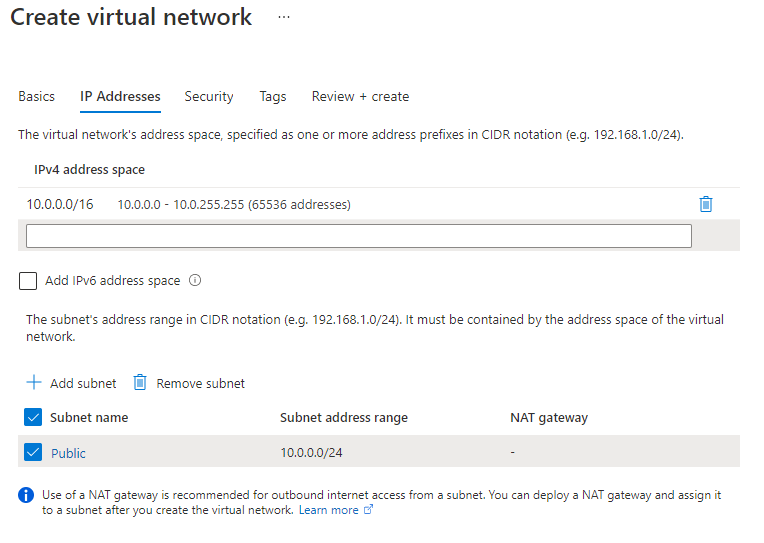

Wählen Sie die Registerkarte IP-Adressen aus, und geben Sie die folgenden Werte ein (wählen Sie Standard aus, um den Subnetznamen zu ändern):

Einstellung Wert Adressraum 10.0.0.0/16 Subnetzname Öffentlich Subnetzadressbereich 10.0.0.0/24 -

Wählen Sie die Registerkarte Sicherheit aus, und geben Sie die folgenden Werte ein:

Einstellung Wert BastionHost Disabled DDoS-Netzwerkschutz Deaktiviert Firewall Disabled -

Klicken Sie auf Überprüfen + erstellen. Nachdem die Ressource überprüft wurde, wählen Sie Erstellen aus.

Aufgabe 2: Aktivieren eines Dienstendpunkts

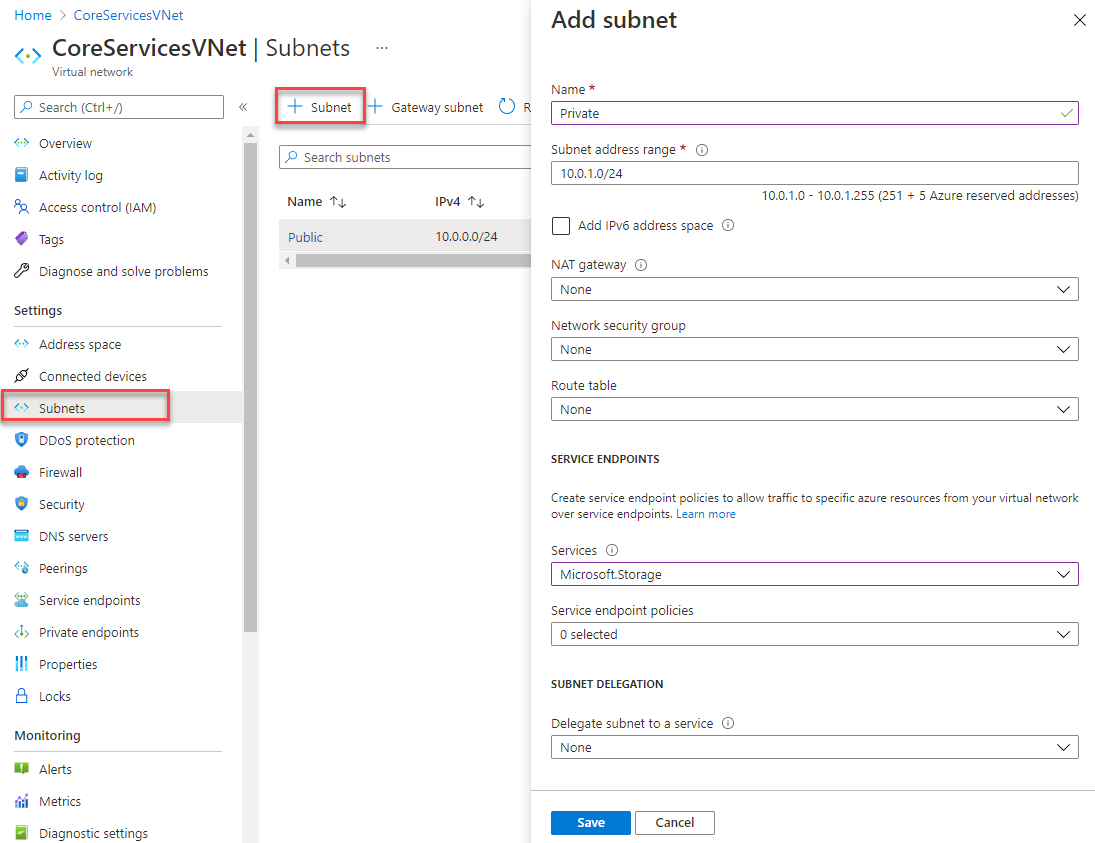

Dienstendpunkte werden pro Dienst und pro Subnetz aktiviert. Erstellen Sie ein Subnetz, und fügen Sie einen Dienstendpunkt für das Subnetz hinzu.

-

Geben Sie oben im Portal im Feld Ressourcen, Dienste und Dokumente suchen den Suchbegriff „CoreServicesVNet“ ein. Wenn „CoreServicesVNet“ in den Suchergebnissen angezeigt wird, wählen Sie diesen Eintrag aus.

-

Hinzufügen eines Subnetzes zum virtuellen Netzwerk Wählen Sie unter Einstellungen die Option Subnetze und dann die Option + Subnetz aus, wie in der folgenden Abbildung gezeigt:

-

Wählen Sie unter Subnetz hinzufügen die folgenden Informationen aus, oder geben Sie sie ein:

Einstellung Wert Name Privat Adressbereich 10.0.1.0/24 Dienstendpunkte: Dienste Wählen Sie Microsoft.Storage aus. -

Wählen Sie Speichern aus.

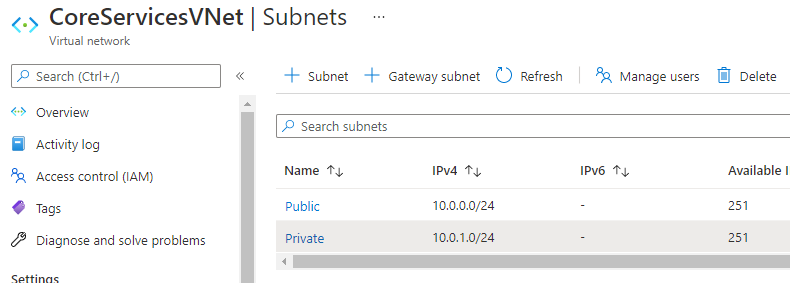

Sie sollten jetzt zwei Subnetze konfiguriert haben:

Aufgabe 3: Einschränken des Netzwerkzugriffs für ein Subnetz

Standardmäßig können alle virtuellen Computer in einem Subnetz mit allen Ressourcen kommunizieren. Sie können die Kommunikation von und mit allen Ressourcen in einem Subnetz einschränken, indem Sie eine Netzwerksicherheitsgruppe erstellen und dem Subnetz zuordnen.

-

Geben Sie oben im Portal im Feld Ressourcen, Dienste und Dokumente suchen den Suchbegriff Sicherheitsgruppe ein. Wenn Netzwerksicherheitsgruppen in den Suchergebnissen angezeigt werden, wählen Sie diesen Eintrag aus.

-

Wählen Sie unter „Netzwerksicherheitsgruppen“ die Option + Erstellen aus.

-

Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Abonnement Wählen Sie Ihr Abonnement aus. Resource group myResourceGroup Name ContosoPrivateNSG Standort Wählen Sie USA, Osten aus. -

Wählen Sie Überprüfen und erstellen und dann Erstellen aus:

-

Nachdem die Netzwerksicherheitsgruppe „ContosoPrivateNSG“ erstellt wurde, wählen Sie Zu Ressource wechseln aus.

-

Wählen Sie unter Einstellungen die Option Sicherheitsregeln für ausgehenden Datenverkehr aus.

-

Wählen Sie + Hinzufügen.

-

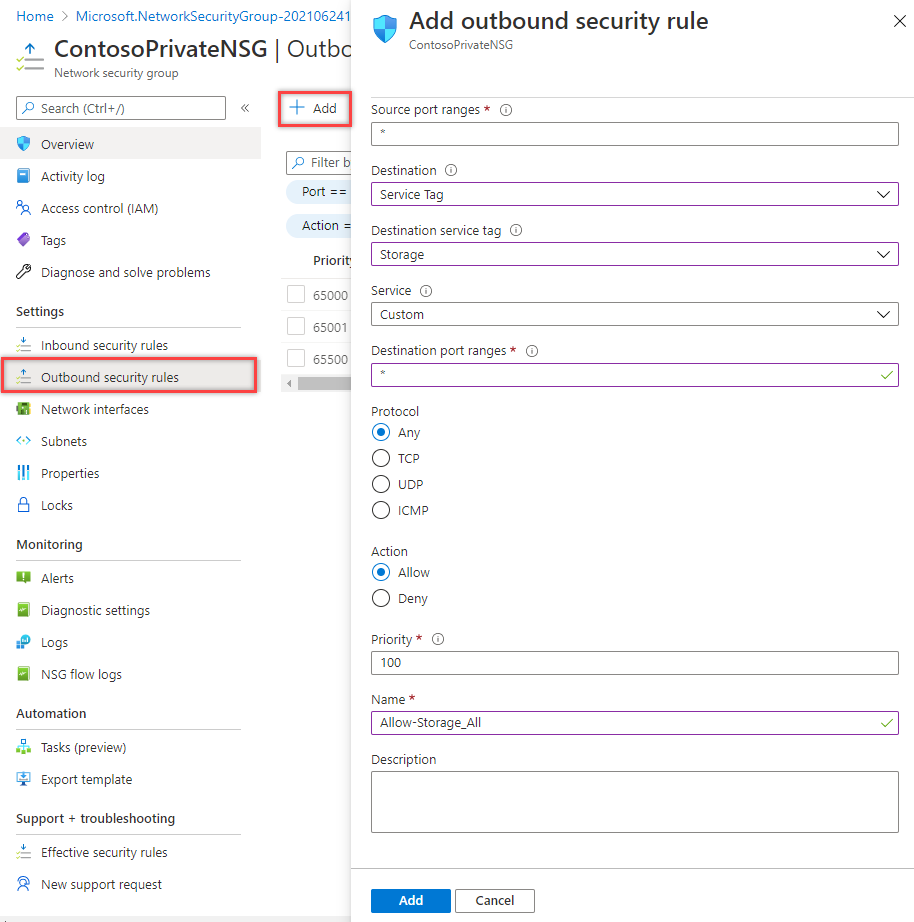

Erstellen Sie eine Regel, die ausgehende Kommunikation mit dem Azure Storage-Dienst zulässt. Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert SourceWählen Sie Diensttag aus. Quelldiensttag Wählen Sie VirtualNetwork aus. Source port ranges * Destination Wählen Sie Diensttag aus. Zieldiensttag Wählen Sie Storage aus. Dienst Benutzerdefiniert Zielportbereiche * Protocol Alle Aktion Allow Priorität 100 Name Allow-Storage-All -

Wählen Sie Hinzufügen aus:

Aufgabe 4: Hinzufügen weiterer Ausgangsregeln

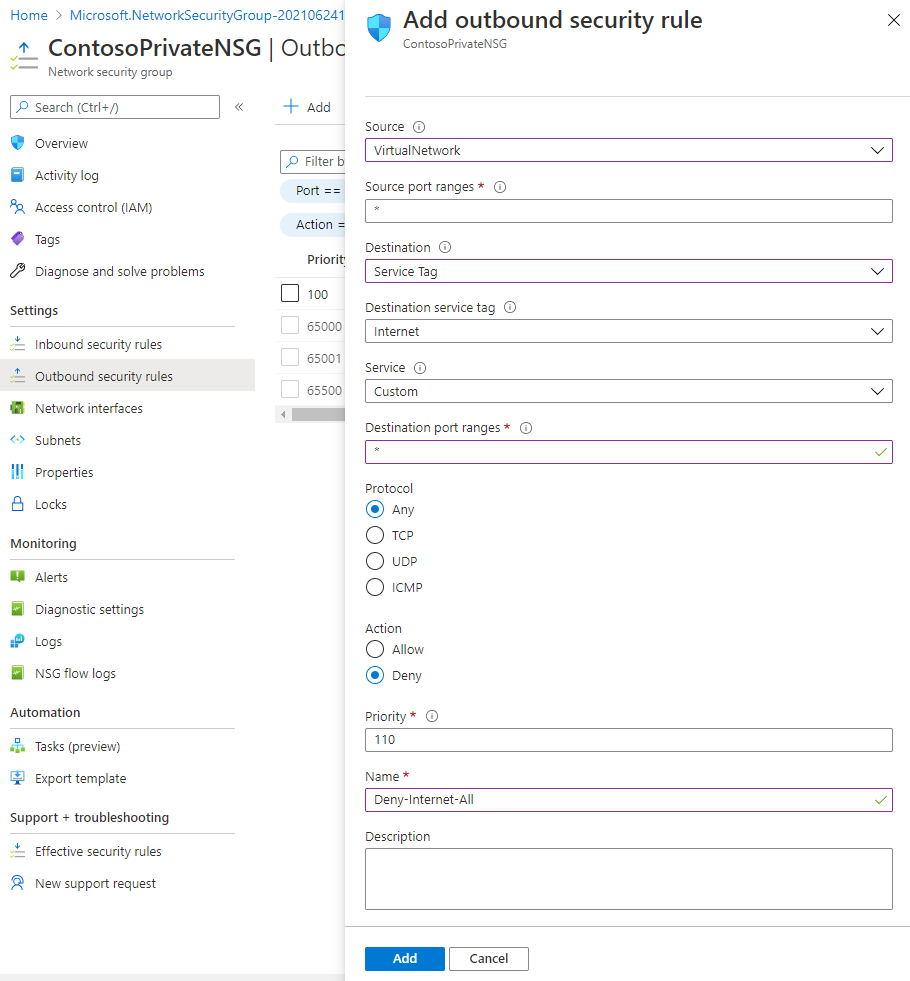

Erstellen Sie eine weitere Ausgangssicherheitsregel, die Kommunikation mit dem Internet verweigert. Diese Regel überschreibt eine Standardregel in allen Netzwerksicherheitsgruppen, die ausgehende Internetkommunikation zulässt.

-

Wählen Sie unter Sicherheitsregeln für ausgehenden Datenverkehr die Option + Hinzufügen aus.

-

Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert SourceWählen Sie Diensttag aus. Quelldiensttag Wählen Sie VirtualNetwork aus. Source port ranges * Destination Wählen Sie Diensttag aus. Zieldiensttag Wählen Sie Internet aus. Dienst Benutzerdefiniert Zielportbereiche * Protocol Alle Aktion Deny (Verweigern) Priority 110 Name Deny-Internet-All -

Wählen Sie Hinzufügen.

Aufgabe 5: Zulassen des Zugriffs für RDP-Verbindungen

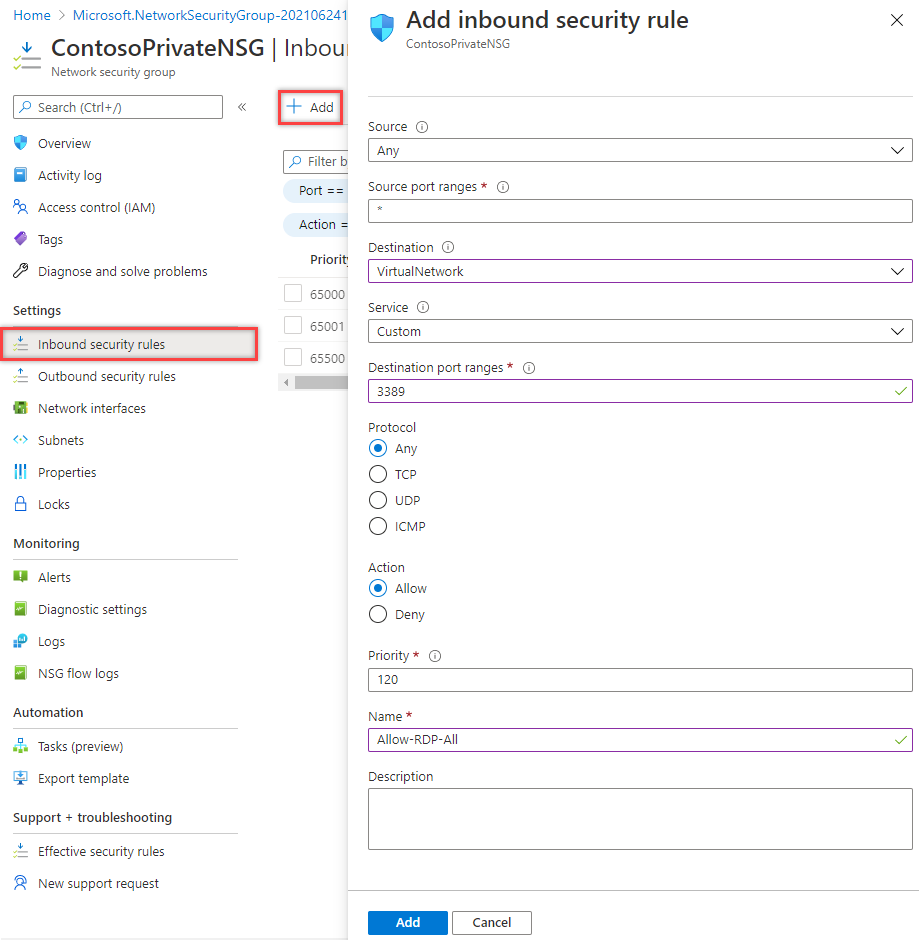

Erstellen Sie eine Eingangssicherheitsregel, die RDP-Datenverkehr (Remote Desktop Protocol) an das Subnetz von überall erlaubt. Die Regel setzt eine Standardsicherheitsregel außer Kraft, die jeglichen eingehenden Verkehr aus dem Internet abweist. Remotedesktopverbindungen in das Subnetz sind zulässig, sodass die Konnektivität in einem späteren Schritt getestet werden kann.

-

Wählen Sie in „ContosoPrivateNSG/Sicherheitsregeln für ausgehenden Datenverkehr“ unter Einstellungen die Option Sicherheitsregeln für eingehenden Datenverkehr aus.

-

Klicken Sie auf + Hinzufügen.

-

Geben Sie unter „Eingangssicherheitsregel hinzuzfügen“ die folgenden Werte ein:

Einstellung Wert Quelle Beliebig Quellportbereiche * Destination Wählen Sie VirtualNetwork aus. Dienst Benutzerdefiniert Zielportbereiche 3389 Protocol Alle Aktion Allow Priority 120 Name Allow-RDP-All -

Wählen Sie dann Hinzufügen aus.

Warnung: RDP-Port 3389 wird für das Internet verfügbar gemacht. Dies wird nur für Tests empfohlen. Für Produktionsumgebungen empfehlen wir die Verwendung eines VPN oder einen privaten Verbindung.

-

Wählen Sie unter Einstellungen die Option Subnetze aus.

-

Wählen Sie + Zuordnen aus.

-

Wählen Sie unter Subnetz zuordnen die Option Virtuelles Netzwerk und dann unter Virtuelles Netzwerk auswählen die Option CoreServicesVNet aus.

-

Wählen Sie unter Subnetz auswählenPrivate und dann OK aus.

Aufgabe 6: Einschränken des Netzwerkzugriffs auf eine Ressource

Die Schritte, die erforderlich sind, um den Netzwerkzugriff auf Ressourcen einzuschränken, die durch Azure-Dienste erstellt und für Dienstendpunkte aktiviert wurden, sind je nach Dienst unterschiedlich. Informationen zu den Schritten für einzelne Dienste finden Sie in der Dokumentation des jeweiligen Diensts. Der Rest dieser Übung enthält als Beispiel die Schritte zum Einschränken des Netzwerkzugriffs für ein Azure Storage-Konto.

-

Wählen Sie im Azure-Portal „Speicherkonten“ aus.

-

Wählen Sie „+Erstellen“ aus.

-

Geben Sie die folgenden Informationen ein, oder wählen Sie sie aus, und übernehmen Sie die übrigen Standardeinstellungen:

Einstellung Wert Abonnement Wählen Sie Ihr Abonnement aus. Resource group myResourceGroup Name Geben Sie „contosostoragexx“ ein (wobei „xx“ Ihre Initialen sind, um den Namen eindeutig zu machen) Leistung Standard StorageV2 (universell, Version 2) Standort Wählen Sie USA, Osten aus. Replikation Lokal redundanter Speicher (LRS) -

Wählen Sie Überprüfen und dann Erstellen aus.

Aufgabe 7: Erstellen einer Dateifreigabe im Speicherkonto

- Geben Sie nach dem Erstellen des Speicherkontos oben im Portal im Feld Ressourcen, Dienste und Dokumente durchsuchen den Namen des Speicherkontos ein. Wenn der Name Ihres Speicherkontos in den Suchergebnissen angezeigt wird, wählen Sie ihn aus.

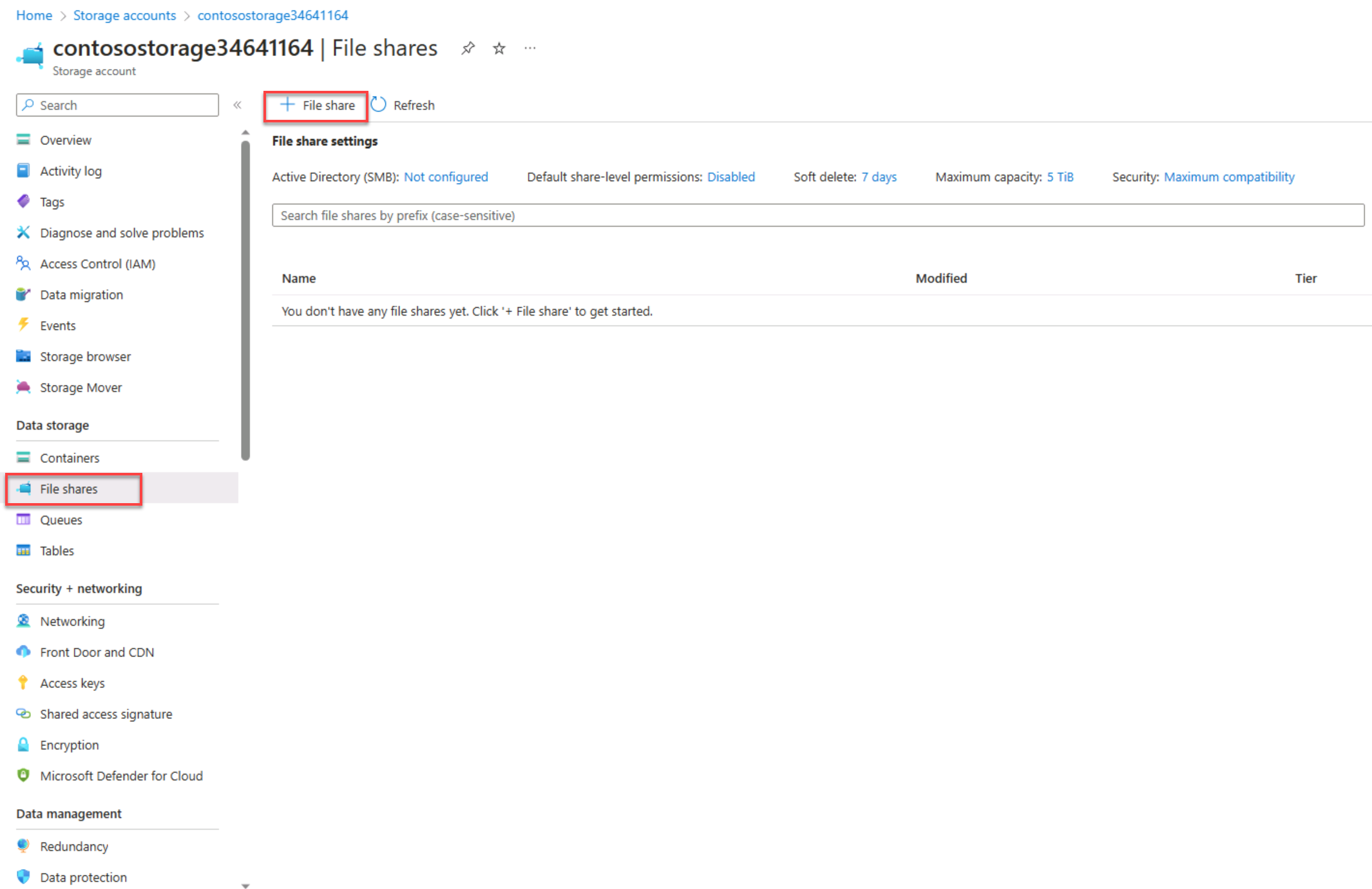

- Wählen Sie Dateifreigaben aus, wie in der folgenden Abbildung dargestellt:

- Klicken Sie auf + Dateifreigabe.

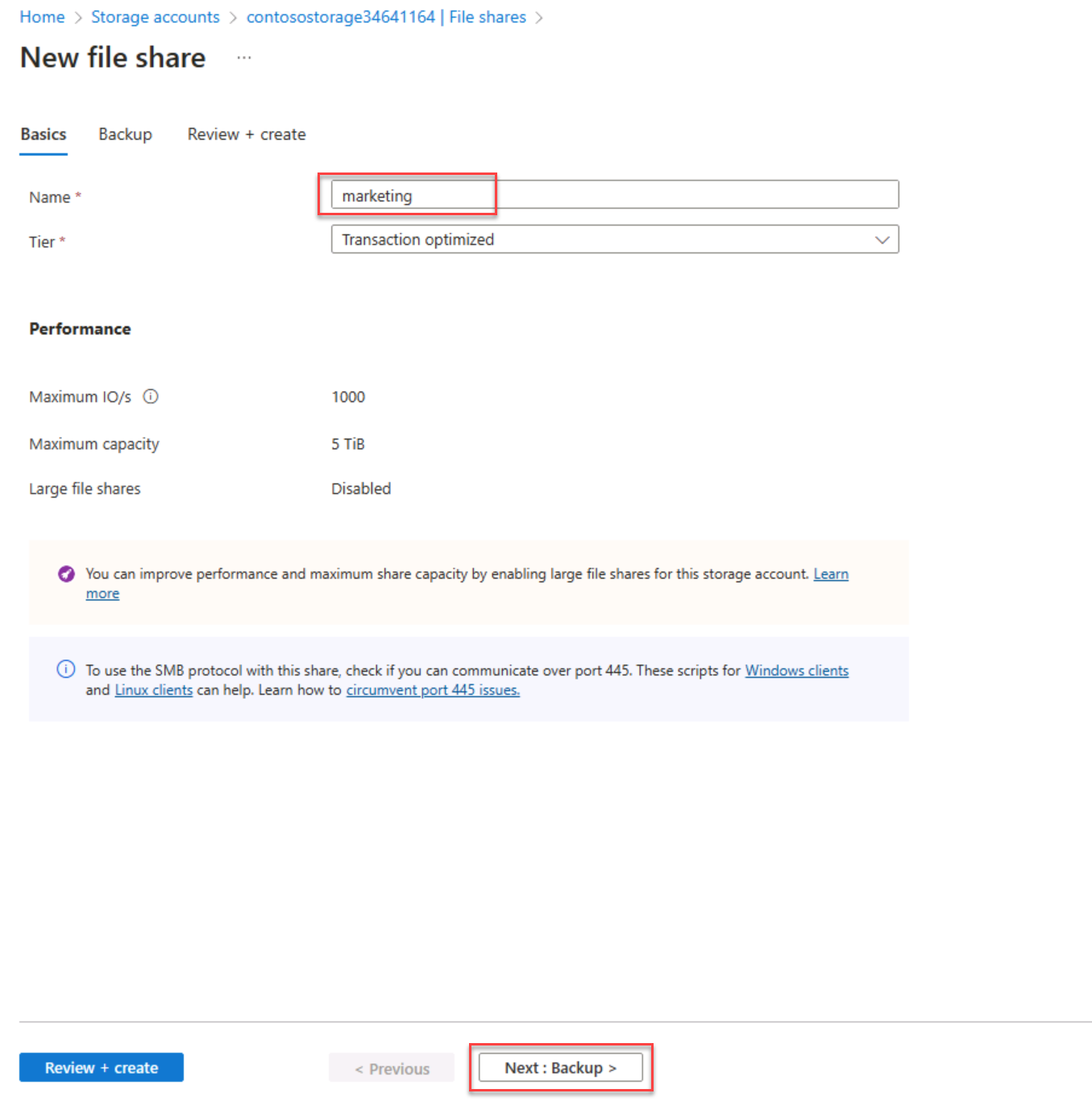

- Geben Sie „Marketing“ unter Name ein, und wählen Sie dann Weiter: Sicherung aus.

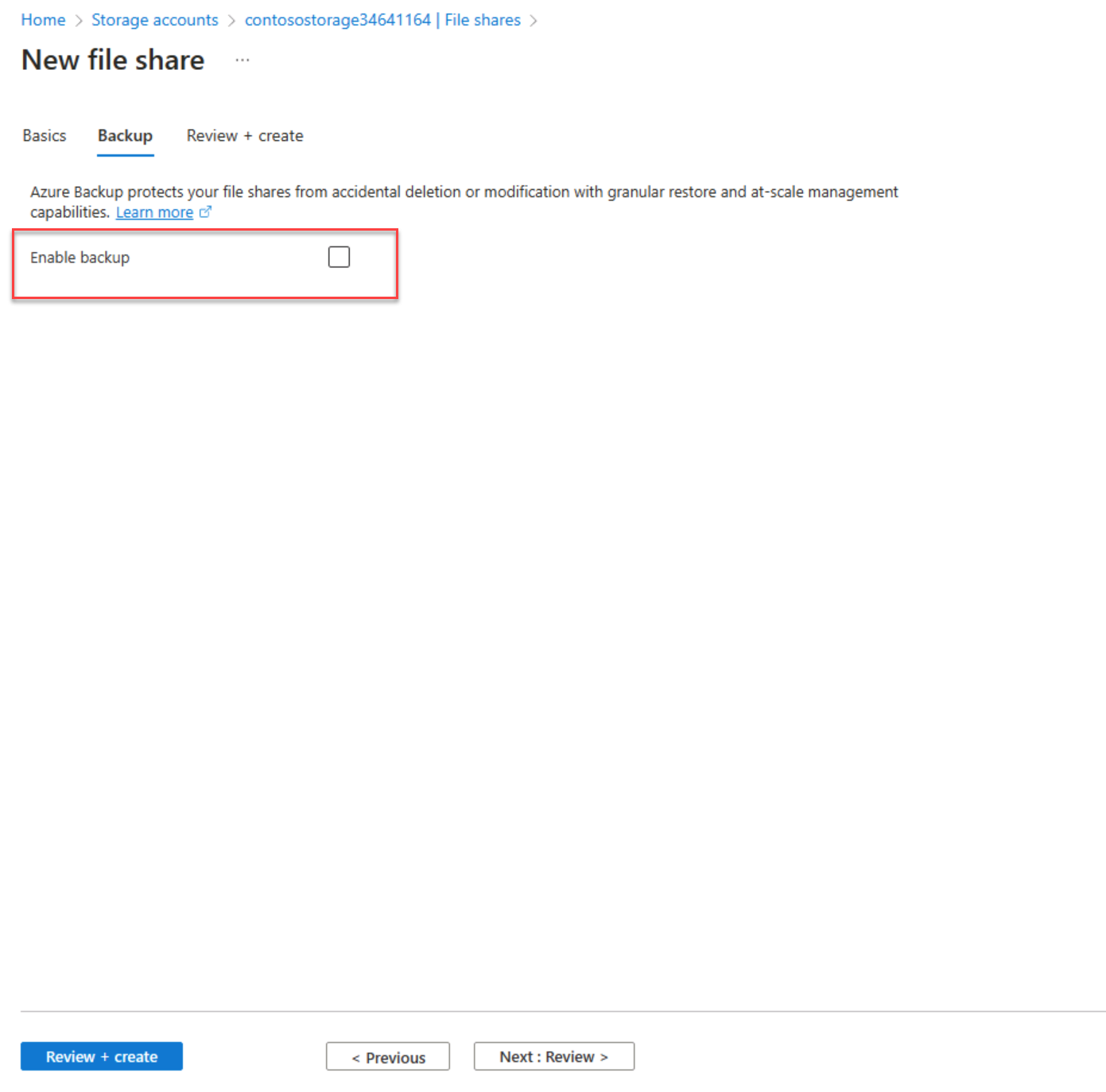

- Deaktivieren Sie Sicherung aktivieren aus, wie in der folgenden Abbildung dargestellt:

- Klicken Sie auf Überprüfen + erstellen. Nachdem die Ressource überprüft wurde, wählen Sie Erstellen aus.

Aufgabe 8: Einschränken des Netzwerkzugriffs auf ein Subnetz

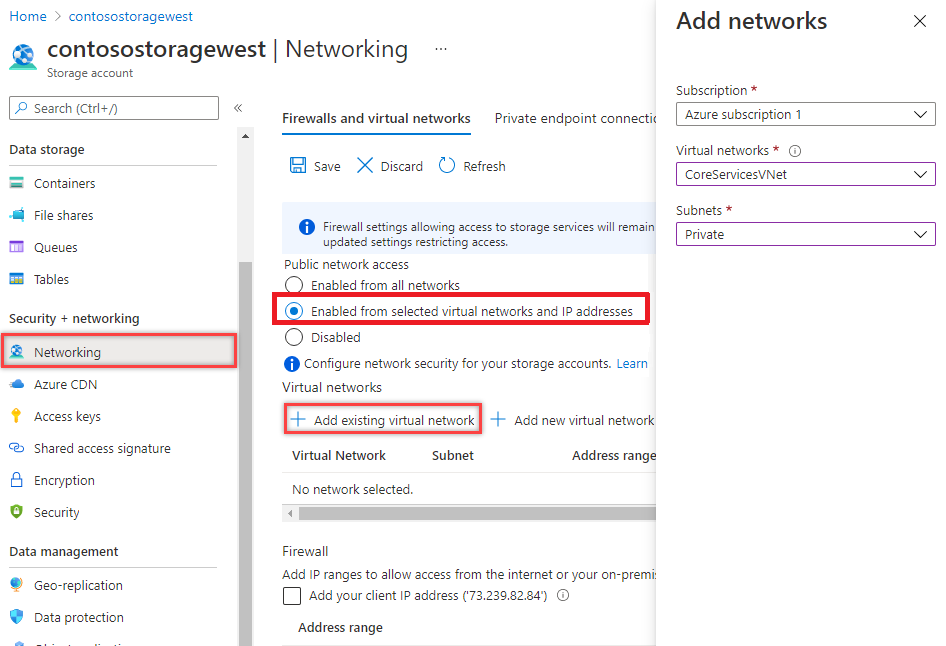

Standardmäßig akzeptieren Speicherkonten Netzwerkverbindungen von Clients in allen Netzwerken, einschließlich des Internets. Verweigern Sie den Netzwerkzugriff aus dem Internet sowie aus allen anderen Subnetzen in allen virtuellen Netzwerken mit Ausnahme des privaten Subnetzes im virtuellen Netzwerk „CoreServicesVNet“.

-

Wählen Sie unter Sicherheit + Netzwerk für das Speicherkonto die Option Netzwerk aus.

-

Wählen Sie Aktiviert von ausgewählten virtuellen Netzwerken und IP-Adressen aus.

-

Klicken Sie auf +Vorhandenes virtuelles Netzwerk hinzufügen.

-

Wählen Sie unter Netzwerke hinzufügen die folgenden Werte aus:

Einstellung Wert Subscription Wählen Sie Ihr Abonnement aus. Virtuelle Netzwerke Wählen Sie CoreServicesVnet. aus. Subnetze Wählen Sie Privat. -

Wählen Sie Hinzufügen.

-

Wählen Sie Speichern aus.

-

Wählen Sie unter Sicherheit + Netzwerk für das Speicherkonto die Option Zugriffsschlüssel aus.

-

Wählen Sie Schlüssel anzeigen aus. Notieren Sie den Wert des Schlüssels, da Sie ihn beim Zuordnen der Dateifreigabe zu einem Laufwerksbuchstaben in einer VM in einem späteren Schritt manuell eingeben müssen.

Aufgabe 9: Erstellen von virtuellen Computern

Zum Testen des Netzwerkzugriffs auf ein Speicherkonto stellen Sie einen virtuellen Computer für jedes Subnetz bereit.

- Wählen Sie im Azure-Portal das Cloud Shell-Symbol (oben rechts). Konfigurieren Sie die Shell bei Bedarf.

- Wählen Sie PowerShell aus.

- Wählen Sie Kein Speicherkonto erforderlich und Ihr Abonnement aus und klicken Sie dann auf Anwenden.

- Warten Sie, bis das Terminal erstellt wurde und eine Eingabeaufforderung angezeigt wird.

-

Klicken Sie in der Symbolleiste des Cloud Shell-Bereichs auf das Symbol Dateien verwalten, wählen Sie im Dropdownmenü Hochladen aus, und laden Sie die Dateien VMs.json und VMs.parameters.json nacheinander aus dem Quellordner F:\Allfiles\Exercises\M07 in das Cloud Shell-Basisverzeichnis hoch.

-

Stellen Sie die folgenden ARM-Vorlagen bereit, um die für diese Übung erforderlichen VMs zu erstellen:

Hinweis: Sie werden aufgefordert, ein Administratorkennwort anzugeben.

$RGName = "myResourceGroup" New-AzResourceGroupDeployment -ResourceGroupName $RGName -TemplateFile VMs.json -TemplateParameterFile VMs.parameters.json - Wenn die Bereitstellung abgeschlossen ist, wechseln Sie zur Startseite des Azure-Portals und wählen Virtuelle Computer aus.

Aufgabe 10: Bestätigen des Zugriffs auf das Speicherkonto

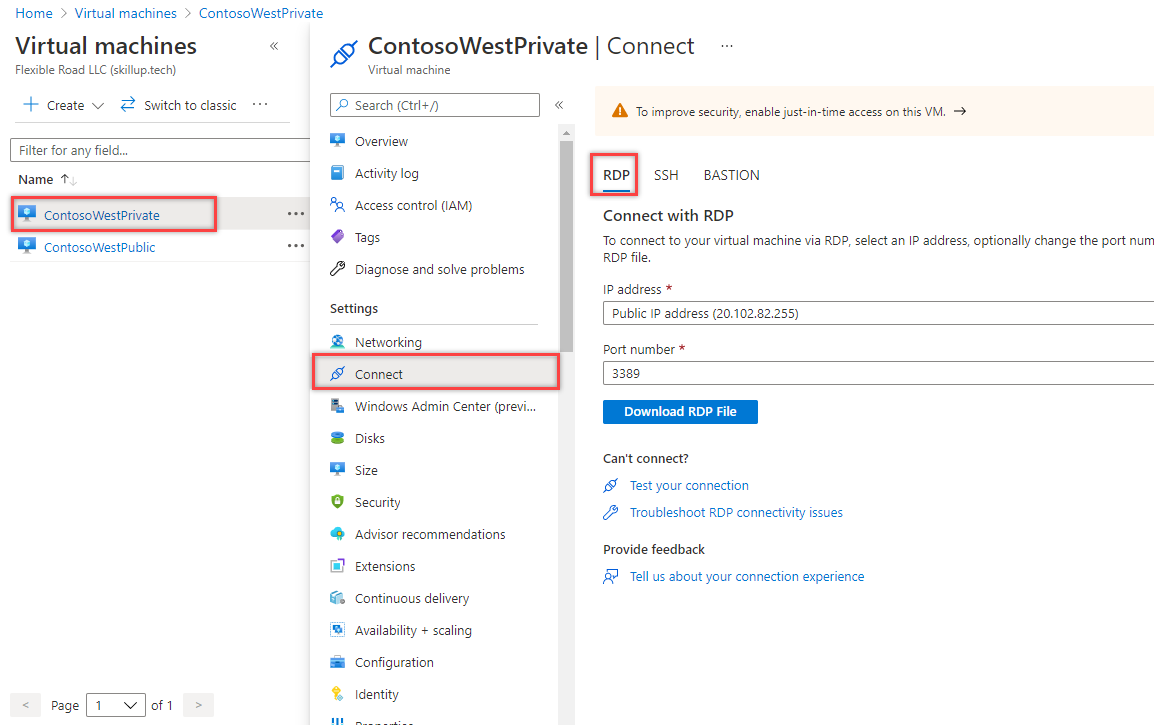

- Sobald die Erstellung des virtuellen Computers „ContosoPrivate“ abgeschlossen ist, öffnen Sie das Blatt für den virtuellen Computer, indem Sie „Zu Ressource wechseln“ auswählen. Wählen Sie die Schaltfläche „Verbinden“ und dann „RDP“ aus.

- Nachdem Sie die Schaltfläche „Verbinden“ und „RDP“ ausgewählt haben, wählen Sie die Schaltfläche „RDP-Datei herunterladen“ aus. Eine RDP-Datei (Remotedesktopprotokoll) wird erstellt und auf Ihren Computer heruntergeladen.

- Öffnen Sie die heruntergeladene RDP-Datei. Wenn Sie dazu aufgefordert werden, wählen Sie „Verbinden“ aus. Geben Sie den Benutzernamen und das Kennwort ein, die Sie beim Erstellen des virtuellen Computers festgelegt haben. Unter Umständen müssen Sie auf Weitere Optionen und anschließend auf Anderes Konto verwenden klicken, um die Anmeldeinformationen anzugeben, die Sie beim Erstellen des virtuellen Computers eingegeben haben.

- Klickan Sie auf OK.

- Während des Anmeldevorgangs wird unter Umständen eine Zertifikatwarnung angezeigt. Wenn eine Warnung angezeigt wird, wählen Sie „Ja“ bzw. „Weiter“ aus, um mit dem Herstellen der Verbindung fortzufahren.

- Ordnen Sie auf dem virtuellen Computer „ContosoPrivate“ mithilfe von PowerShell die Azure-Dateifreigabe dem Laufwerk Z zu. Bevor Sie die folgenden Befehle ausführen, ersetzen Sie

, (d. h. contosostoragexx) und my-file-share (d. h. marketing) durch Werte, die Sie angegeben und in der Aufgabe „Erstellen eines Speicherkontos“ abgerufen haben.

$acctKey = ConvertTo-SecureString -String "<storage-account-key>" -AsPlainText -Force

$credential = New-Object System.Management.Automation.PSCredential -ArgumentList "Azure\<storage-account-name>", $acctKey

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\marketing" -Credential $credential

Die Azure-Dateifreigabe wurde dem Laufwerk Z erfolgreich zugeordnet.

- Bestätigen Sie an einer Eingabeaufforderung, dass der virtuelle Computer über keine ausgehende Verbindung mit dem Internet verfügt:

Pingen von bing.com

Sie erhalten keine Antworten, da die dem Subnetz „Private“ zugeordnete Netzwerksicherheitsgruppe keinen ausgehenden Zugriff auf das Internet zulässt.

- Schließen Sie die Remotedesktopsitzung für den virtuellen Computer „ContosoPrivate“.

Bestätigen, dass der Zugriff auf das Speicherkonto verweigert wird

-

Geben Sie oben im Portal im Feld Ressourcen, Dienste und Dokumente durchsuchen den Suchbegriff „ContosoPublic“ ein.

-

Wenn ContosoPublic in den Suchergebnissen angezeigt wird, wählen Sie den Eintrag aus.

-

Führen Sie für den virtuellen Computer „ContosoPublic“ die Schritte 1-6 in der Aufgabe „Bestätigen des Zugriffs auf das Speicherkonto“ aus.

Nach einer kurzen Wartezeit erhalten Sie den Fehler „New-PSDrive: Zugriff verweigert“. Der Zugriff wird verweigert, da der virtuelle Computer „ContosoPublic“ im Subnetz „Public“ bereitgestellt ist. Das Subnetz Public verfügt nicht über einen Dienstendpunkt, der für Azure Storage aktiviert ist. Das Speicherkonto lässt Netzwerkzugriff nur über das Subnetz Private, nicht jedoch über das Subnetz Public zu.

-

Bestätigen Sie über eine Eingabeaufforderung, dass der virtuelle Computer über eine ausgehende Verbindung mit dem Internet verfügt:

Pingen von bing.com

-

Schließen Sie die Remotedesktopsitzung für den virtuellen Computer „ContosoPublic“.

-

Navigieren Sie auf Ihrem Computer zum Azure-Portal.

-

Geben Sie den Namen des Speicherkontos ein, das Sie im Feld Ressourcen, Dienste und Dokumente durchsuchen erstellt haben. Wenn der Name Ihres Speicherkontos in den Suchergebnissen angezeigt wird, wählen Sie ihn aus.

-

Wählen Sie Dateifreigaben und anschließend die Dateifreigabe marketing aus.

-

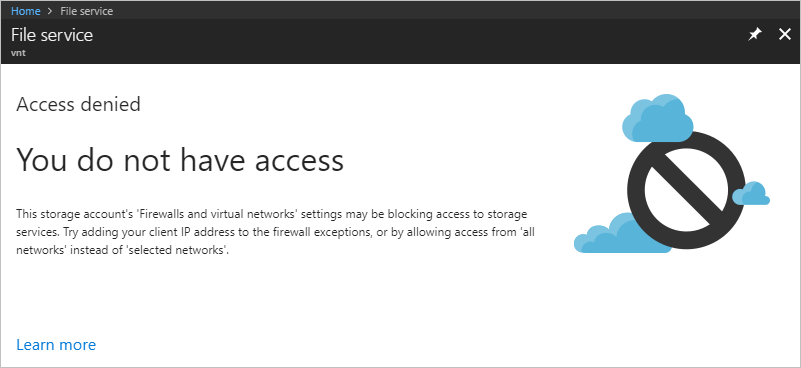

Sie erhalten die in der folgenden Abbildung dargestellte Fehlermeldung:

Der Zugriff wird verweigert, da sich Ihr Computer nicht im Subnetz „Private“ des Netzwerks „CoreServicesVNet“ befindet.

Warnung: Bevor Sie fortfahren, sollten Sie alle Ressourcen entfernen, die Sie für dieses Lab verwendet haben. Wählen Sie dazu im Azure-Portal „Ressourcengruppen“ aus. Wählen Sie alle Ressourcengruppen aus, die Sie erstellt haben. Wählen Sie auf dem Blatt „Ressourcengruppe“ die Option „Ressourcengruppe löschen“ aus, geben Sie den Namen der Ressourcengruppe ein, und wählen Sie dann „Löschen“ aus. Wiederholen Sie den Vorgang für alle weiteren Ressourcengruppen, die Sie möglicherweise erstellt haben. Wenn Sie diese Aufgabe nicht ausführen, kann das zu Problemen mit anderen Labs führen.

Ergebnisse: Sie haben dieses Lab nun abgeschlossen.

Bereinigen von Ressourcen

Hinweis: Denken Sie daran, alle neu erstellten Azure-Ressourcen zu entfernen, die Sie nicht mehr verwenden. Durch das Entfernen nicht verwendeter Ressourcen wird sichergestellt, dass keine unerwarteten Gebühren anfallen.

-

Öffnen Sie im Azure-Portal im Bereich Cloud Shell die PowerShell-Sitzung.

-

Löschen Sie alle Ressourcengruppen, die Sie während der praktischen Übungen in diesem Modul erstellt haben, indem Sie den folgenden Befehl ausführen:

Remove-AzResourceGroup -Name 'myResourceGroup' -Force -AsJobHinweis: Der Befehl wird (wie über den Parameter „-AsJob“ festgelegt) asynchron ausgeführt. Dies bedeutet, dass Sie zwar direkt im Anschluss einen weiteren PowerShell-Befehl in derselben PowerShell-Sitzung ausführen können, es jedoch einige Minuten dauert, bis die Ressourcengruppen tatsächlich entfernt werden.

Erweitern Ihrer Lernerfahrung mit Copilot

Copilot kann Sie beim Erlernen der Verwendung von Azure-Skripttools unterstützen. Copilot kann Sie auch in Bereichen unterstützen, die nicht im Lab behandelt werden oder in denen Sie weitere Informationen benötigen. Öffnen Sie einen Edge-Browser, und wählen Sie „Copilot“ (rechts oben) aus, oder navigieren Sie zu copilot.microsoft.com. Nehmen Sie sich einige Minuten Zeit, um diese Prompts auszuprobieren.

- Worin besteht der Unterschied zwischen Azure-Service-Endpunkten und privaten Endpunkten?

- Welche Azure-Dienste können Service-Endpunkte verwenden?

- Welche Schritte sind erforderlich, um den Zugriff auf Azure Storage mithilfe von Dienstendpunkten einzuschränken?

Weiterlernen im eigenen Tempo

- Schützen und Isolieren des Zugriffs auf Azure-Ressourcen mithilfe von Netzwerksicherheitsgruppen und Dienstendpunkten. In diesem Modul erfahren Sie, wie Sie virtuelle Netzwerkdienst-Endpunkte nutzen können, um den Netzwerkdatenverkehr zu und von Azure-Diensten zu steuern.

Wichtige Erkenntnisse

- Virtuelle Dienstendpunkte des Netzwerks erweitern Ihren privaten Adressraum in Azure, indem sie eine direkte Verbindung zu Ihren Azure-Diensten bereitstellen.

- Mit Dienstendpunkten können Sie Ihre Azure-Ressourcen mit Ihrem virtuellen Netzwerk schützen. Der Dienstdatenverkehr verläuft weiterhin über den Azure-Backbone und nicht über das Internet.

- Azure-Dienstendpunkte sind für viele Dienste verfügbar, wie z. B.: Azure Storage, Azure SQL Datenbank, und Azure Cosmos DB.

- Virtuelle Dienstendpunkte im Netzwerk sind standardmäßig nicht von lokalen Netzwerken aus zugänglich. Sie müssen NAT-IP-Adressen verwenden, um über ein lokales Netzwerk auf Ressourcen zuzugreifen.