Lab 06: Authentifizieren mit OpenID Connect, MSAL und .NET SDKs

Microsoft Azure-Benutzeroberfläche

Aufgrund der dynamischen Natur der Microsoft-Cloudtools kann es vorkommen, dass sich die Azure-Benutzeroberfläche nach der Entwicklung dieses Trainingsinhalts ändert. Daher sind die Lab-Anweisungen und Lab-Schritte möglicherweise nicht mehr zutreffend.

Microsoft aktualisiert diesen Trainingskurs, wenn die Community uns über die erforderlichen Änderungen informiert. Cloudupdates kommen jedoch häufig vor, sodass möglicherweise Änderungen an der Benutzeroberfläche auftreten, bevor diese Trainingsinhalte aktualisiert werden. Wenn dies der Fall ist, stellen Sie sich auf die Veränderungen ein, und arbeiten Sie sie bei Bedarf in den Labs durch.

Anweisungen

Vorbereitung

Anmelden bei der Laborumgebung

Melden Sie sich mithilfe der folgenden Anmeldeinformationen bei Ihrer Windows 11-VM an:

- Benutzername:

Admin - Kennwort:

Pa55w.rd

Hinweis: Ihr Kursleiter stellt Anweisungen zum Herstellen einer Verbindung mit der virtuellen Laborumgebung zur Verfügung.

Überprüfen der installierten Anwendungen

Suchen Sie auf Ihrem Windows 11-Desktop nach der Taskleiste. Die Taskleiste enthält die Symbole für die Anwendungen, die Sie in diesem Lab verwenden, darunter:

- Microsoft Edge

- Visual Studio Code

Übungsszenario

In diesem Lab registrieren Sie eine Anwendung in Microsoft Entra ID, fügen einen Benutzerin hinzu und testen dann den Zugriff des Benutzers bzw. der Benutzerin auf die Anwendung, um zu überprüfen, ob Entra ID den Zugriff schützen kann.

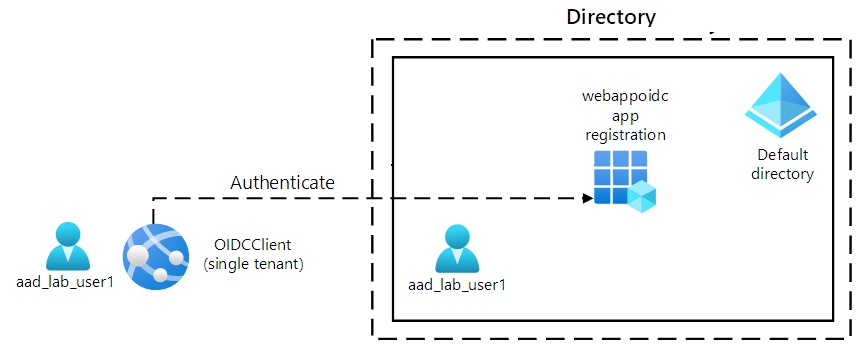

Architekturdiagramm

Übung 1: Konfigurieren einer Entra ID-Umgebung mit einem Mandanten

Aufgabe 1: Öffnen des Azure-Portals

-

Wählen Sie auf der Taskleiste das Symbol Microsoft Edge aus.

-

Navigieren Sie im geöffneten Browserfenster zum Azure-Portal unter

https://portal.azure.com, und melden Sie sich dann mit dem Konto an, das Sie für dieses Lab verwenden werden.Hinweis: Wenn Sie sich zum ersten Mal am Azure-Portal anmelden, wird Ihnen eine Tour durch das Portal angeboten. Wählen Sie Erste Schritte aus, um die Tour zu überspringen und mit der Verwendung des Portals zu beginnen.

Aufgabe 2: Registrieren einer Anwendung im Entra ID-Verzeichnis

-

Verwenden Sie im Azure-Portal das Textfeld Ressourcen, Dienste und Dokumente durchsuchen, um nach Microsoft Entra ID zu suchen, und wählen Sie in der Ergebnisliste Microsoft Entra ID aus.

Hinweis: Dies leitet Ihre Browsersitzung zum Blatt des Microsoft Entra ID-Mandanten um, das Ihrem Azure-Abonnement zugeordnet ist.

-

Wählen Sie auf dem Blatt Microsoft Entra ID im Abschnitt Verwalten die Option App-Registrierungen aus.

-

Wählen Sie im Abschnitt App-Registrierungen die Option + Neue Registrierung aus.

-

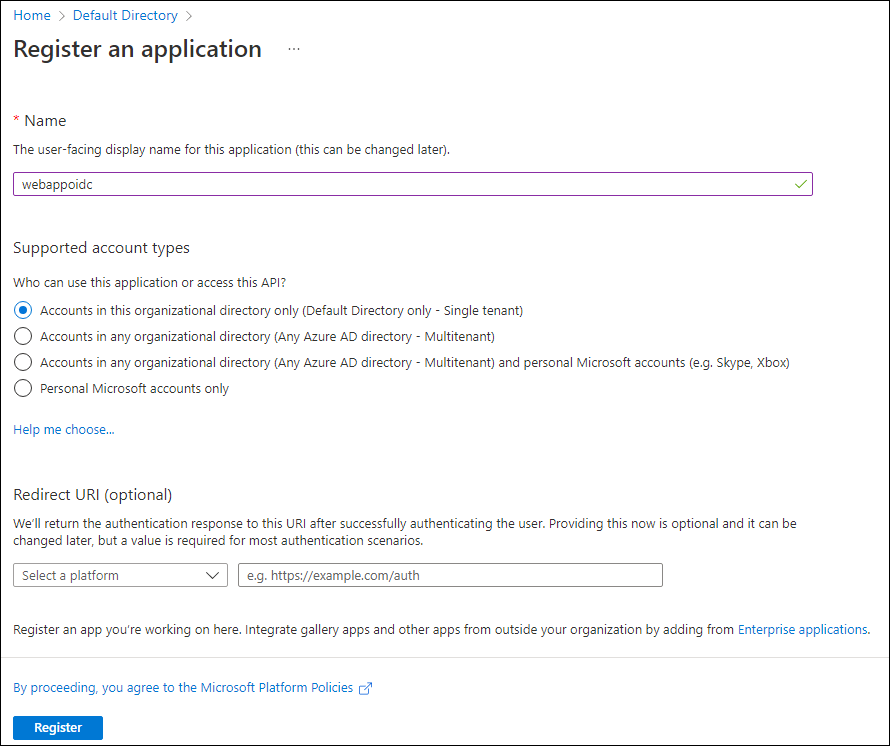

Führen Sie im Abschnitt Registrieren einer Anwendung die folgenden Aktionen aus, und wählen Sie dann Registrieren aus:

Einstellung Aktion Textfeld Name Geben Sie webappoidc ein. Liste Unterstützte Kontotypen Wählen Sie Nur Konten in diesem Organisationsverzeichnis (nur Standardverzeichnis – einzelner Mandant) aus. Hinweis: Der Name des Mandanten kann je nach Ihrem Azure-Abonnement anders lauten.

Der folgende Screenshot zeigt die konfigurierten Einstellungen im Abschnitt Registrieren einer Anwendung.

Aufgabe 3: Aufzeichnen eindeutiger Bezeichner

-

Wählen Sie auf dem webappoidc-Anwendungsregistrierungsblatt die Option Übersicht aus.

-

Suchen Sie im Abschnitt Übersicht den Wert des Textfelds Anwendungs-ID (Client) und notieren Sie ihn. Sie verwenden diesen Wert später im Lab.

-

Suchen Sie im Abschnitt Übersicht den Wert des Textfelds Verzeichnis-ID (Mandant) und notieren Sie ihn. Sie verwenden diesen Wert später im Lab.

Aufgabe 4: Konfigurieren der Einstellungen für die Anwendungsauthentifizierung

-

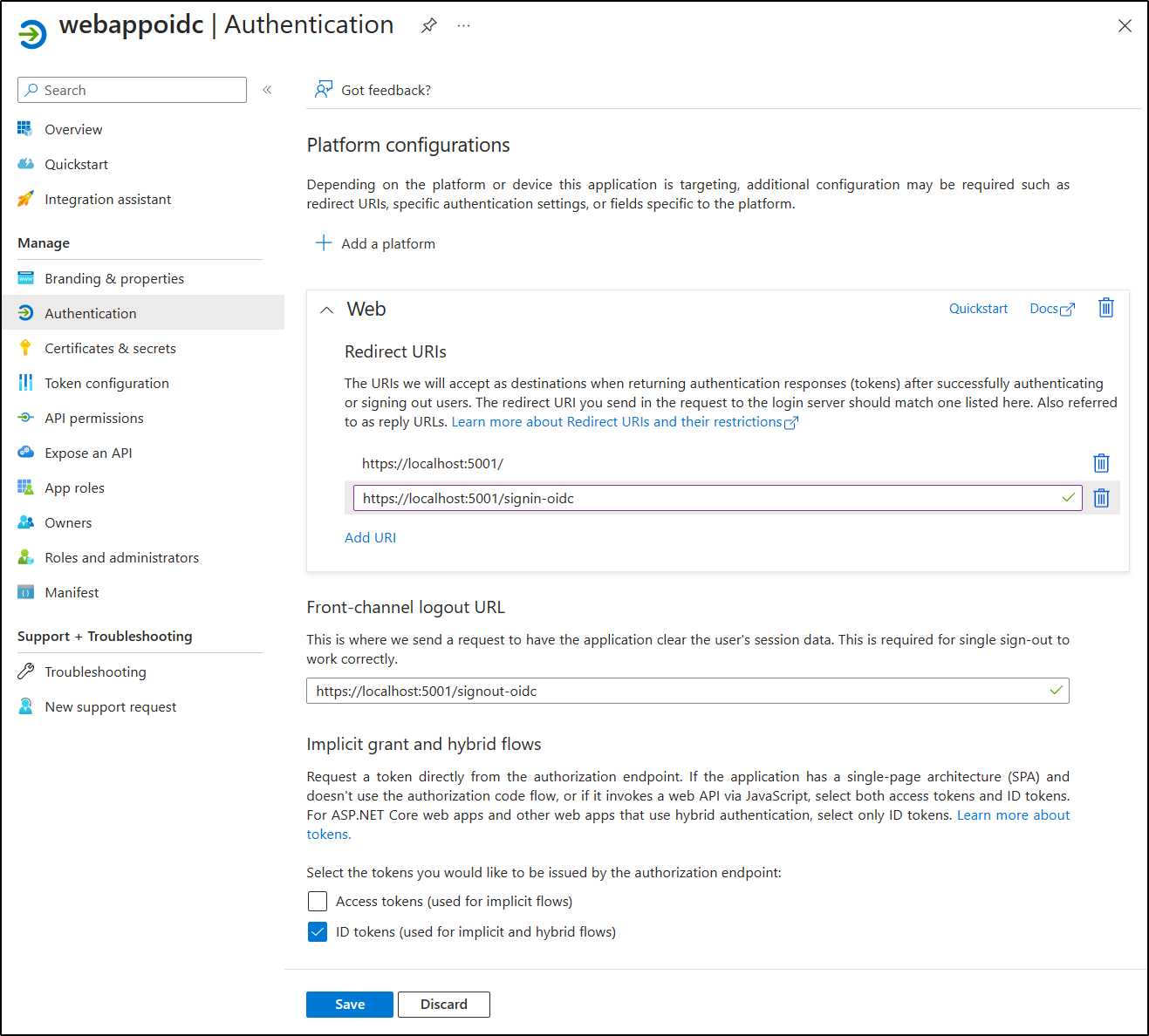

Wählen Sie auf dem webappoidc-Anwendungsregistrierungsblatt die Option Authentifizierung im Abschnitt Verwaltung aus.

-

Führen Sie im Abschnitt Authentifizierung die folgenden Aktionen aus, und wählen Sie Konfigurieren aus:

Einstellung Aktion Abschnitt Plattformkonfigurationen Wählen Sie + Plattform hinzufügen aus. Blatt Plattformen konfigurieren Wählen Sie Web aus. Textfeld Umleitungs-URIs Geben Sie https://localhost:5001/ein.Textfeld URL für Front-Channel-Abmeldung Geben Sie https://localhost:5001/signout-oidcein. -

Zurück im Abschnitt Plattformkonfigurationen, wählen Sie URI hinzufügen aus, und geben Sie dann

https://localhost:5001/signin-oidcein. -

Wählen Sie im Abschnitt Implizite Genehmigung und Hybridflows die Option ID-Token (werden für implizite und Hybridflows verwendet) aus.

-

Wählen Sie Speichern aus.

Der folgende Screenshot veranschaulicht die konfigurierten Einstellungen auf dem Blatt Authentifizierung.

Aufgabe 5: Erstellen von Microsoft Entra ID-Benutzer*innen

-

Wählen Sie im Azure-Portal das Symbol Cloud Shell (

) aus, um Cloud Shell zu öffnen. Wenn Cloud Shell standardmäßig eine Bash-Sitzung verwendet, wählen Sie die Option Zu PowerShell wechseln im Cloud Shell-Menü und dann Bestätigen.

) aus, um Cloud Shell zu öffnen. Wenn Cloud Shell standardmäßig eine Bash-Sitzung verwendet, wählen Sie die Option Zu PowerShell wechseln im Cloud Shell-Menü und dann Bestätigen.Hinweis: Das Cloud Shell-Symbol wird durch ein Größer-als-Zeichen (>) und einen Unterstrich (_) dargestellt.

Wenn Sie Cloud Shell zum ersten Mal starten, erscheint die Eingabeaufforderung Erste Schritte. Wählen Sie Kein Speicherkonto erforderlich und wählen Sie dann Anwenden.

-

Führen Sie im Fenster Cloud Shell den folgenden Befehl aus, um sich bei dem mit Ihrem Azure-Abonnement verbundenen Microsoft Entra-Mandanten anzumelden:

Connect-AzureAD -

Führen Sie den folgenden Befehl aus, um den primären DNS-Domänennamen (Domain Name System) des Microsoft Entra-Mandanten abzurufen und anzuzeigen:

$aadDomainName = ((Get-AzureAdTenantDetail).VerifiedDomains)[0].Name $aadDomainNameHinweis: Notieren Sie sich den Wert des DNS-Domänennamens. Sie verwenden diesen Wert später im Lab.

-

Führen Sie die folgenden Befehle aus, um Microsoft Entra ID-Benutzer*innen zu erstellen, die Sie zum Testen der Microsoft Entra ID-Authentifizierung verwenden:

$passwordProfile = New-Object -TypeName Microsoft.Open.AzureAD.Model.PasswordProfile $passwordProfile.Password = 'Pa55w.rd1234' $passwordProfile.ForceChangePasswordNextLogin = $false New-AzureADUser -AccountEnabled $true -DisplayName 'aad_lab_user1' -PasswordProfile $passwordProfile -MailNickName 'aad_lab_user1' -UserPrincipalName "aad_lab_user1@$aadDomainName" -

Führen Sie den folgenden Befehl aus, um den Benutzerprinzipalnamen (UPN) der neu erstellten Microsoft Entra-Benutzer*innen zu ermitteln:

(Get-AzureADUser -Filter "MailNickName eq 'aad_lab_user1'").UserPrincipalNameHinweis: Notieren Sie sich den UPN. Sie verwenden diesen Wert später im Lab.

-

Schließen Sie den Cloud Shell-Bereich.

Überprüfung

In dieser Übung haben Sie eine Azure AD-Anwendung mit einzelnem Mandanten registriert und ein Azure AD-Benutzerkonto erstellt.

Übung 2: Erstellen einer ASP.NET-Web-App mit einem einzigen Mandanten

Aufgabe 1: Erstellen eines ASP.NET-Web-App-Projekts

-

Starten Sie auf dem Lab-Computer die Eingabeaufforderung.

-

Führen Sie an der Eingabeaufforderung die folgenden Befehle aus, um das aktuelle Verzeichnis zu erstellen und auf Allfiles (F):\Allfiles\Labs\06\Starter\OIDCClient festzulegen:

F: cd F:\Allfiles\Labs\06\Starter\OIDCClient -

Führen Sie die folgenden Befehle aus, um eine neue .NET Core-Web-App auf der Grundlage der MVC-Vorlage (Model View Controller) zu erstellen (ersetzen Sie die Platzhalter

<application_ID>,<tenant_ID>und<domain_Name>durch die entsprechenden Werte, die Sie zuvor in diesem Lab aufgezeichnet haben):dotnet new mvc --auth SingleOrg --client-id <application_ID> --tenant-id <tenant_ID> --domain <domain_Name> rmdir .\obj /S /QHinweis: Wenn Sie einen Fehler im Terminal erhalten haben, ist es möglich, dass Sie PowerShell verwenden. In diesem Fall entfernen Sie die

/S /Q-Flags, und führen Sie den Befehl erneut aus. -

Führen Sie den folgenden Befehl aus, um Visual Studio Code zu starten.

code .Wenn Sie gefragt werden: Vertrauen Sie den Autoren aller Dateien in diesem Ordner? , wählen Sie Ja, ich vertraue den Autoren.

-

Überprüfen Sie im Visual Studio Code-Explorer-Bereich die automatisch generierte Ordnerstruktur, die eine MVC-Web-App darstellt.

-

Navigieren Sie zum Ordner Eigenschaften, öffnen Sie die Datei launchSettings.json, und übernehmen Sie die folgenden Änderungen:

SectionEigenschaft Wert iisSettings sslPort 44321 https applicationUrl https://localhost:5001Hinweis: Die Portnummern müssen mit dem Wert übereinstimmen, den Sie bei der Erstellung der Microsoft Entra-App-Registrierung angegeben haben.

-

Speichern und schließen Sie die Datei.

-

Wählen Sie im Visual Studio Code-Explorer-Bereich die Datei OIDCClient.csproj aus.

-

Stellen Sie sicher, dass der Wert des

<TargetFramework>-Elements auf net8.0 festgelegt ist. -

Stellen Sie sicher, dass die Version der NuGet-Pakete

Microsoft.AspNetCore.Authentication.JwtBearerundMicrosoft.AspNetCore.Authentication.OpenIdConnectauf 8.0.0 festgelegt ist. -

Überprüfen Sie, ob der Inhalt der Datei OIDCClient.csproj der folgenden Auflistung entspricht (der Wert von

UserSecretsIdwird sich unterscheiden), und speichern Sie dann die Änderungen.<Project Sdk="Microsoft.NET.Sdk.Web"> <PropertyGroup> <TargetFramework>net8.0</TargetFramework> <Nullable>enable</Nullable> <ImplicitUsings>enable</ImplicitUsings> <UserSecretsId>aspnet-OIDCClient-5249f5b2-6266-4a13-b8b4-e79c6443aabc</UserSecretsId> </PropertyGroup> <ItemGroup> <PackageReference Include="Microsoft.AspNetCore.Authentication.JwtBearer" Version="8.0.0-rc.2.23480.2" NoWarn="NU1605" /> <PackageReference Include="Microsoft.AspNetCore.Authentication.OpenIdConnect" Version="8.0.0-rc.2.23480.2" NoWarn="NU1605" /> <PackageReference Include="Microsoft.Identity.Web" Version="2.13.0" /> <PackageReference Include="Microsoft.Identity.Web.UI" Version="2.13.0" /> <PackageReference Include="Microsoft.Identity.Web.DownstreamApi" Version="2.13.0" /> </ItemGroup> </Project> -

Schließen Sie die Datei OIDCClient.csproj.

-

Navigieren Sie zum Ordner Views\Shared, und öffnen Sie dann die Datei _LoginPartial.cshtml.

-

Vergewissern Sie sich, dass das

asp-area-Attribut in jedem span-Element aufMicrosoftIdentityverweist, wie in der folgenden Zeile zu sehen:<a class="nav-link text-dark" asp-area="MicrosoftIdentity" asp-controller="Account" asp-action="SignOut">Sign out</a> -

Schließen Sie die Datei, ohne Änderungen vorzunehmen.

-

Öffnen Sie die Datei appsettings.json im Stammordner, und überprüfen Sie den Inhalt des AzureAd-Objekts, einschließlich der folgenden Elemente:

Element Wert Instancehttps://login.microsoftonline.com/DomainPrimäre DNS-Domäne des Azure AD-Mandanten, der Ihrem Azure-Abonnement zugeordnet ist TenantIdGUID des Azure AD-Mandanten ClientIdAnwendungs-ID (Client) der Anwendung, die Sie im Azure AD-Mandanten registriert haben CallbackPath/signin-oidc -

Schließen Sie die Datei, ohne Änderungen vorzunehmen.

-

Wählen Sie im Explorer-Bereich von Visual Studio Code die Datei Program.cs aus.

-

Stellen Sie sicher, dass die Datei die folgenden using-Anweisungen enthält:

using Microsoft.AspNetCore.Authentication.OpenIdConnect; using Microsoft.Identity.Web; using Microsoft.Identity.Web.UI; -

Stellen Sie sicher, dass die Datei die folgenden Zeilen enthält, die dem Container die relevanten Authentifizierungsdienste hinzufügen:

// Add services to the container. builder.Services.AddAuthentication(OpenIdConnectDefaults.AuthenticationScheme) .AddMicrosoftIdentityWebApp(builder.Configuration.GetSection("AzureAd")); -

Stellen Sie sicher, dass die Datei die folgenden Zeilen enthält, die einen Controller und Razor-Seiten für die Kontenverwaltung hinzufügen:

builder.Services.AddRazorPages() .AddMicrosoftIdentityUI(); -

Speichern und schließen Sie die Datei.

Aufgabe 2: Testen der Web-App mit einzelnem Mandanten in einem Einzelmandantenszenario

-

Navigieren Sie im Visual Studio Code-Fenster in der oberen Menüleiste zum Menü Terminal, und wählen Sie Neues Terminal aus.

-

Im Bereich Terminal sollte der aktuelle Pfad des aktuellen Arbeitsverzeichnisses F:\Allfiles\Labs\06\Starter\OIDCClient sein. Führen Sie die folgenden Befehle aus, um die .NET-Web-App zu erstellen:

dotnet buildHinweis: Wenn Buildfehler auftreten, überprüfen Sie die Dateien im Ordner Allfiles (F):\Allfiles\Labs\06\Solution\OIDCClient. Ignorieren Sie alle Warnmeldungen.

-

Führen Sie den folgenden Befehl aus, um ein selbstsigniertes Zertifikat zu generieren und den lokalen Computer so zu konfigurieren, dass er diesem Zertifikat vertraut:

dotnet dev-certs https --trust -

Wenn Sie aufgefordert werden, das automatisch generierte Zertifikat zu installieren, wählen Sie Ja aus.

-

Führen Sie an der Terminaleingabeaufforderung den folgenden Befehl aus, um die .NET-Web-App auszuführen:

dotnet run -

Starten Sie den Microsoft Edge-Browser im Modus InPrivate, und navigieren Sie dann zur URL

https://localhost:5001. -

Wenn Sie die Meldung Ihre Verbindung ist nicht privat erhalten, wählen Sie Erweitert und dann den Link Weiter zu localhost (unsicher) aus.

-

Wenn Sie im geöffneten Browserfenster dazu aufgefordert werden, authentifizieren Sie sich mit dem UPN des Microsoft Entra-Kontos aad_lab_user1, das Sie zuvor in diesem Lab erstellt haben, mit Pa55w.rd1234 als Kennwort.

Hinweis: Wenn Sie im Fenster Helfen Sie uns, Ihr Konto zu schützen. zur Eingabe aufgefordert werden, wählen Sie Vorerst überspringen aus.

Hinweis: Wenn die Meldung Administratorgenehmigung erforderlich angezeigt wird, müssen Sie stattdessen eine Microsoft Entra-ID mit erhöhten Berechtigungen verwenden, um den restlichen Teil dieser Aufgabe abzuschließen. Wählen Sie dazu den Link Haben Sie ein Administratorkonto? Melden Sie sich mit diesem Konto an aus, melden Sie sich mit einem Administratorkonto an, und fahren Sie mit dem nächsten Schritt fort.

-

Das Browserfenster öffnet automatisch die Webseite Berechtigungen erforderlich.

-

Überprüfen Sie die angeforderten Berechtigungen, darunter Ihr grundlegendes Profil anzeigen und Zugriff auf Daten beibehalten, für die Sie der App Zugriff erteilt haben.

-

Wählen Sie Akzeptieren aus.

-

Überprüfen Sie die vom Browser angezeigte Homepage der Zielwebsite, und vergewissern Sie sich, dass der UPN des Microsoft Entra-Kontos aad_user1 im Browserfenster angezeigt wird.

-

Wählen Sie auf der Homepage die Option Abmelden aus.

-

Wenn Sie aufgefordert werden, das Konto für die Abmeldung auszuwählen, wählen Sie das Microsoft Entra-Konto aad_lab_user1 aus. Sie werden automatisch zur Seite Abgemeldet weitergeleitet.

-

Schließen Sie den Microsoft Edge-Browser.

Überprüfung

In dieser Übung haben Sie eine Web-App für einen einzelnen Mandanten implementiert und in einer Microsoft Entra-Umgebung mit einzelnem Mandanten getestet.