實驗 04 - 實作虛擬網路

實驗室簡介

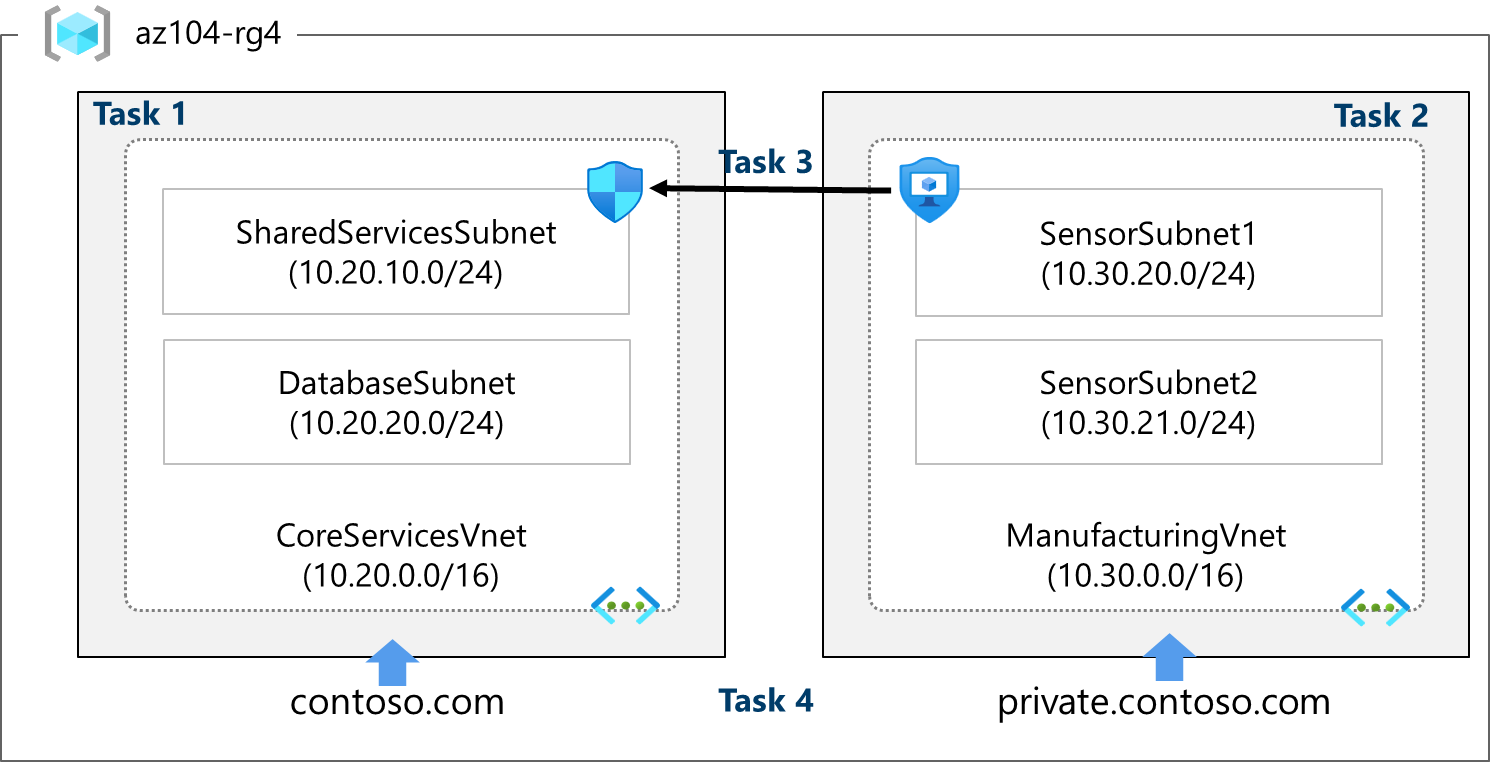

此實驗室是以虛擬網路為主之三個實驗室的第一個。 在此實驗室中,您將了解虛擬網路和子網路的基本概念。 您將了解如何使用網路安全性群組和應用程式安全性群組來保護網路。 您也將了解 DNS 區域和記錄。

此實驗室需要 Azure 訂閱。 您的訂用帳戶類型可能會影響此實驗室中的功能可用性。 您可以變更區域,但這些步驟是使用美國東部撰寫而成。

預估時間:50 分鐘

實驗案例

您的全球組織計劃實作虛擬網路。 短期目標是要容納所有現有的資源。 不過,組織處於成長階段,並想要確保有額外的容量可因應成長。

CoreServicesVnet 虛擬網路具有最多的資源數目。 預期會有大量成長,因此此虛擬網路需要大型位址空間。

ManufacturingVnet 虛擬網路包含製造設施的營運系統。 組織預期系統會使用大量的內部連線裝置來擷取資料。

架構圖

這些虛擬網路與子網路的結構都是以容納現有資源的方式來建立,但仍保有預測的成長空間。 讓我們建立這些虛擬網路與子網路,為我們的網路基礎結構奠定基礎。

您知道嗎? 最好避免重疊的 IP 位址範圍,以減少問題並簡化疑難排解。 重疊是整個網路的問題,無論是雲端還是內部部署。 許多組織都會設計整個企業的 IP 定址配置,以避免重疊並為未來成長做好規劃。

作業技能

- 工作 1:使用入口網站建立具有子網路的虛擬網路。

- 工作 2:使用範本建立虛擬網路和子網路。

- 工作 3:建立和設定應用程式安全性群組與網路安全性群組之間的通訊。

- 工作 4:設定公用和私人 Azure DNS 區域。

工作 1:使用入口網站建立具有子網路的虛擬網路

組織規劃大量擴增核心服務。 在此工作中,您將建立虛擬網路和相關聯的子網路,以容納現有的資源和規劃的擴增。 在此工作中,您將使用 Azure 入口網站。

-

登入 Azure 入口網站 -

https://portal.azure.com。 -

搜尋並選取

Virtual Networks。 -

在 [虛擬網路] 頁面上,選取 [建立]**。

-

完成 CoreServicesVnet 的 [基本]** 索引標籤。

選項 值 資源群組 az104-rg4(如有必要,請建立新的資源群組)名稱 CoreServicesVnet區域 (美國) 美國東部 -

移至 [IP 位址]** 索引標籤。

選項 值 IPv4 位址空間 將預先填入的 IPv4 位址空間取代為 10.20.0.0/16(分隔項目) -

選取 [+ 新增子網路]**。 完成每個子網路的名稱和位址資訊。 請務必為每個新子網路選取 [新增]**。 請務必刪除預設子網路 - 在建立其他子網路之前或之後。

子網路 選項 值 SharedServicesSubnet 子網路名稱 SharedServicesSubnet起始位址 10.20.10.0大小 /24DatabaseSubnet 子網路名稱 DatabaseSubnet起始位址 10.20.20.0大小 /24注意: 每個虛擬網路都必須至少有一個子網路。 提醒您,一律會保留五個 IP 位址,因此請將此納入您的規劃考量。

-

若要完成建立 CoreServicesVnet 及其相關聯的子網路,請選取 [檢閱 + 建立]**。

-

確認您的設定已通過驗證,然後選取 [建立]**。

-

等候虛擬網路部署,然後選取 [前往資源]**。

-

請花點時間確認 [位址空間]** 和 [子網路]。 注意您在 [設定]** 刀鋒視窗中的其他選項。

-

在 [自動化]** 區段中,選取 [匯出範本]**,然後等候產生範本。

-

下載範本。

-

在本機電腦上瀏覽至 [下載]** 資料夾,然後將所下載 ZIP 檔案中的所有檔案全部解壓縮**。

-

在繼續進行之前,請確保您擁有 template.json 檔案。 在下一個工作中,您將使用此範本來建立 ManufacturingVnet。

工作 2:使用範本建立虛擬網路和子網路

在此工作中,您將建立 ManufacturingVnet 虛擬網路和相關聯的子網路。 組織預期會擴增製造辦公室,因此調整子網路的大小以因應預期的擴增。 在此工作中,您將使用範本來建立資源。

-

找出您在上一個工作中匯出的 template.json 檔案。 該檔案應該位於您的 [下載]** 資料夾中。

-

使用您選擇的編輯器來編輯檔案。 許多編輯器都有「變更所有項目」** 的功能。 如果您使用 Visual Studio Code,請務必在信任的視窗中 (而不是在限制模式下) 作業。 您可以參考架構圖表來驗證詳細資料。

對 ManufacturingVnet 虛擬網路進行變更

-

將所有出現的 CoreServicesVnet 取代為

ManufacturingVnet。 -

將所有出現的 10.20.0.0 取代為

10.30.0.0。

對 ManufacturingVnet 子網路進行變更

-

將所有出現的 SharedServicesSubnet 變更為

SensorSubnet1。 -

將所有出現的 10.20.10.0/24 變更為

10.30.20.0/24。 -

將所有出現的 DatabaseSubnet 變更為

SensorSubnet2。 -

將所有出現的 10.20.20.0/24 變更為

10.30.21.0/24。 -

回頭仔細閱讀檔案,並確定一切看起來都正確。 使用架構圖來取得資源名稱和 IP 位址。

-

請務必儲存您的變更。

注意: 實驗室檔案目錄中有已完成的範本檔案。

對參數檔案進行變更

-

找出您在上一個工作中匯出的 parameters.json 檔案。 該檔案應該位於您的 [下載]** 資料夾中。

-

使用您選擇的編輯器來編輯檔案。

-

將出現的一個 CoreServicesVnet 取代為

ManufacturingVnet。 -

儲存您的變更。

部署自訂範本

-

在入口網站中,搜尋並選取

Deploy a custom template。 -

選取 [在編輯器中建置您自己的範本]**,然後選取 [載入檔案]**。

-

選取包含製造變更的template.json檔案,然後選取儲存**。

-

選取 [編輯參數 ],然後選取 [載入檔案]。

-

選取 包含製造變更的parameters.json 檔案,然後選取 [ 儲存]。

-

請確定已選取您的資源群組 az104-rg4 。

-

選取 [檢閱 + 建立]**,然後選取 [建立]**。

-

等候範本部署,然後在入口網站中確認已建立製造虛擬網路和子網路。

注意: 如果您必須部署多次,您可能會發現某些資源已順利完成,且部署失敗。 您可以手動移除這些資源,然後再試一次。

工作 3:建立和設定應用程式安全性群組與網路安全性群組之間的通訊

在此工作中,我們將建立應用程式安全性群組和網路安全性群組。 NSG 會有一個允許 ASG 流量的輸入安全性規則。 NSG 也會有一個拒絕網際網路存取的輸出規則。

建立應用程式安全性群組 (ASG)

-

在 Azure 入口網站中,搜尋並選取

Application security groups。 -

按一下 [建立]** 並提供基本資訊。

設定 值 訂用帳戶 您的訂用帳戶 資源群組 az104-rg4 名稱 asg-web區域 美國東部 -

按一下 [檢閱 + 建立]**,然後在驗證後按一下 [建立]**。

注意: 此時,您會將 ASG 與虛擬機器建立關聯。 這些電腦會受到您在下一個工作中建立的輸入 NSG 規則的影響。

建立網路安全性群組,並將它與 CoreServicesVnet 產生關聯

- 在 Azure 入口網站中,搜尋並選取

Network security groups。

附註: 您也可以使用 Azure 入口網站功能表 (圖示左上角) 來尋找此資源。 選取 [建立資源],然後在 [網路]** 刀鋒視窗中,選取 [網路安全性群組]。**

-

選取 [+ 建立]**,然後在 [基本]** 索引標籤上提供資訊。

設定 值 訂用帳戶 您的訂用帳戶 資源群組 az104-rg4 名稱 myNSGSecure區域 美國東部 -

按一下 [檢閱 + 建立]**,然後在驗證後按一下 [建立]**。

-

部署 NSG 之後,請按一下 [前往資源]**。

-

在 [設定]** 下,按一下 [子網路],然後按一下 [關聯]**。

設定 值 虛擬網路 CoreServicesVnet (az104-rg4) 子網路 SharedServicesSubnet -

按一下 [確定]** 以儲存關聯。

設定輸入安全性規則,以允許 ASG 流量

-

繼續使用您的 NSG。 在 [設定]** 區域中,選取 [輸入安全性規則]**。

-

檢閱預設輸入規則。 請注意,只允許其他虛擬網路和負載平衡器存取。

-

選取 + 新增。

-

在 [新增輸入安全性規則]** 刀鋒視窗上,使用下列資訊來新增輸入連接埠規則。 此規則允許 ASG 流量。 完成後,請選取 [新增]**。

設定 值 來源 應用程式安全性群組 來源應用程式安全性群組 asg-web 來源連接埠範圍 * Destination 任何 服務 自訂 (注意您的其他選項) 目的地連接埠範圍 80,443 通訊協定 TCP 動作 允許 優先順序 100 名稱 AllowASG

設定拒絕網際網路存取的輸出 NSG 規則

-

建立您的輸入 NSG 規則之後,請選取 [輸出安全性規則]**。

-

注意 AllowInternetOutboundRule 規則。 另請注意,無法刪除規則,且優先順序為 65001。

-

選取 [+ 新增]**,然後設定拒絕網際網路存取的輸出規則。 完成後,請選取 [新增]**。

設定 值 來源 任何 來源連接埠範圍 * 目的地 服務標記 目的地服務標籤 網際網路 服務 自訂 目的地連接埠範圍 *通訊協定 任何 動作 拒絕 優先順序 4096 名稱 DenyInternetOutbound

工作 4:設定公用和私人 Azure DNS 區域

在此工作中,您將建立和設定公用和私人 DNS 區域。

設定公用 DNS 區域

您可以設定 Azure DNS 以解析您公用網域中的主機名稱。 例如,如果您向網域名稱註冊機構購買 contoso.xyz 網域名稱,則可以設定 Azure DNS 來裝載 contoso.com 網域,並將 www.contoso.xyz 解析為您網頁伺服器或 Web 應用程式的 IP 位址。

-

在入口網站中,搜尋並選取

DNS zones。 -

選取 + 建立。

-

設定 [基本]** 索引標籤。

屬性 值 訂用帳戶 選取您的訂用帳戶** 資源群組 az104-rg4 名稱 contoso.com(如果保留,請調整名稱)區域 美國東部 (檢閱資訊圖示) -

選取 [檢閱 + 建立]**,然後選取 [建立]**。

-

等候 DNS 區域部署,然後選取 [前往資源]**。

-

在 [概觀]** 刀鋒視窗上,注意指派給區域之四部 Azure DNS 名稱伺服器的名稱。 **複製其中一個名稱伺服器位址。 未來的步驟中將需要用到。

-

展開 [DNS 管理 ] 刀鋒視窗,然後選取 **[記錄集]。** 按一下 [+新增]**。

屬性 值 名稱 www 類型 A TTL 1 IP 位址 10.1.1.4

注意: 在真實世界案例中,您會輸入網頁伺服器的公用 IP 位址。

-

選取 [新增 ], 並確認您的網域具有名為 www** 的 **A 記錄集。

-

開啟命令提示字元,然後執行下列命令。 如果您更改了域名,請進行調整。

nslookup www.contoso.com <name server name> -

確認主機名稱 www.contoso.com 已解析為您提供的 IP 位址。 這會確認名稱解析正常運作。

設定私人 DNS 區域

私人 DNS 區域會在虛擬網路內提供名稱解析服務。 私人 DNS 區域只能從已連結的虛擬網路存取,無法從網際網路存取。

-

在入口網站中,搜尋並選取

Private dns zones。 -

選取 + 建立。

-

在 [建立私人 DNS 區域] 的 [基本]** 索引標籤上,輸入下表所列的資訊:

屬性 值 訂用帳戶 選取您的訂用帳戶** 資源群組 az104-rg4 名稱 private.contoso.com(如果您必須重新命名,請加以調整)區域 美國東部 -

選取 [檢閱 + 建立]**,然後選取 [建立]**。

-

等候 DNS 區域部署,然後選取 [前往資源]**。

-

注意在 [概觀]** 刀鋒視窗上沒有任何名稱伺服器記錄。

-

展開 [DNS 管理] ** 刀鋒視窗,然後選取 [虛擬網路連結]。** 設定連結。

屬性 值 連結名稱 manufacturing-link虛擬網路 ManufacturingVnet -

選取 [建立 ], 然後等候連結建立。

-

從 [ DNS 管理] 刀鋒視窗中,選取 [+ 資料集]。 您現在可為每部需要私人名稱解析支援的虛擬機器新增記錄。

屬性 值 名稱 sensorvm 類型 A TTL 1 IP 位址 10.1.1.4

注意: 在真實世界案例中,您會輸入特定製造虛擬機器的 IP 位址。

清除您的資源

如果您使用自己的訂用帳戶,請花點時間刪除實驗室資源。 如此可確保釋出資源,並將成本降到最低。 刪除實驗室資源的最簡單方式是刪除實驗室資源群組。

- 在 Azure 入口網站中,選取資源群組,選取 [刪除資源群組]**,[輸入資源群組名稱],然後按一下 [刪除]**。

- 使用 Azure PowerShell

Remove-AzResourceGroup -Name resourceGroupName。 - 使用 CLI

az group delete --name resourceGroupName。

利用 Copilot 延伸學習

Copilot 可協助您了解如何使用 Azure 指令碼工具。 Copilot 也可在實驗室中未涵蓋的區域或您需要更多資訊的地方提供協助。 開啟 Edge 瀏覽器,然後選擇 [Copilot] (右上方),或瀏覽至 copilot.microsoft.com。 請花幾分鐘的時間嘗試下列提示。

- 分享在 Azure 中部署和設定虛擬網路時的前 10 名最佳做法。

- 如何使用 Azure PowerShell 和 Azure CLI 命令來建立具有公用 IP 位址和一個子網路的虛擬網路。

- 說明 Azure 網路安全性群組輸入和輸出規則及其使用方式。

- Azure 網路安全性群組與 Azure 應用程式安全性群組有何不同? 分享何時使用每個群組的範例。

- 提供逐步指南,說明如何針對在 Azure 上部署網路時所面臨的任何網路問題進行疑難排解。 另請分享在疑難排解的每個步驟中使用的思考過程。

透過自學型訓練深入了解

- Azure 虛擬網路簡介。 設計和實作核心 Azure 網路基礎結構,例如虛擬網路、公用和私人 IP、DNS、虛擬網路對等互連、路由,以及 Azure 虛擬 NAT。

- 設計 IP 定址配置。 識別 Azure 和內部部署虛擬網路的私人和公用 IP 定址功能。

- 使用網路安全性群組和服務端點來保護及隔離對 Azure 資源的存取。 網路安全性群組和服務端點可協助您保護虛擬機器和 Azure 服務,以防止未經授權的網路存取。

- 在 Azure DNS 上裝載網域。 為網域名稱建立 DNS 區域。 建立 DNS 記錄,將網域對應到 IP 位址。 測試網域名稱是否解析為網頁伺服器。

重要心得

恭喜您完成此實驗室。 以下是此實驗室的主要重點。

- 虛擬網路是您自己的網路在雲端中的表示。

- 設計虛擬網路時,最好避免重疊的 IP 位址範圍。 這可減少問題並簡化疑難排解。

- 子網路是虛擬網路中的一個 IP 位址範圍。 您可以針對組織和安全性,將虛擬網路分成多個子網路。

- 網路安全性群組包含允許或拒絕網路流量的安全性規則。 還有預設傳入和傳出規則,可根據您自己的需求加以自訂。

- 應用程式安全性群組是用來保護具有通用功能的伺服器群組,例如網頁伺服器或資料庫伺服器。

- Azure DNS 是 DNS 網域的裝載服務,可提供名稱解析。 您可以設定 Azure DNS 以解析您公用網域中的主機名稱。 您也可以使用私人 DNS 區域,將 DNS 名稱指派給 Azure 虛擬網路中的虛擬機器 (VM)。