ラボ 7 - Azure Storageを管理する

ラボ概要

このラボでは、Azure BLOB と Azure ファイル用のストレージ アカウントを作成する方法について学習します。 BLOB コンテナーを構成してセキュリティで保護する方法について学習します。 ストレージ ブラウザーを使って、Azure ファイル共有を構成してセキュリティで保護する方法についても学習します。

このラボでは Azure サブスクリプションが必要です。 お使いのサブスクリプションの種類により、このラボの機能が使用できるかどうかに影響する可能性があります。 リージョンを変更できますが、手順は米国東部を使って作成されています。

推定時間:50 分

ラボのシナリオ

組織は現在、オンプレミスのデータ ストアにデータを格納しています。 これらのファイルのほとんどは頻繁にはアクセスされません。 アクセス頻度の低いファイルを低価格のストレージ層に配置することで、ストレージのコストを最小限に抑えることが考えられます。 ネットワーク アクセス、認証、認可、レプリケーションなど、Azure Storage が提供するさまざまな保護メカニズムについても検討する予定です。 最後に、Azure Files サービスがオンプレミスのファイル共有をホストするのにどの程度適しているかを判断する必要があります。

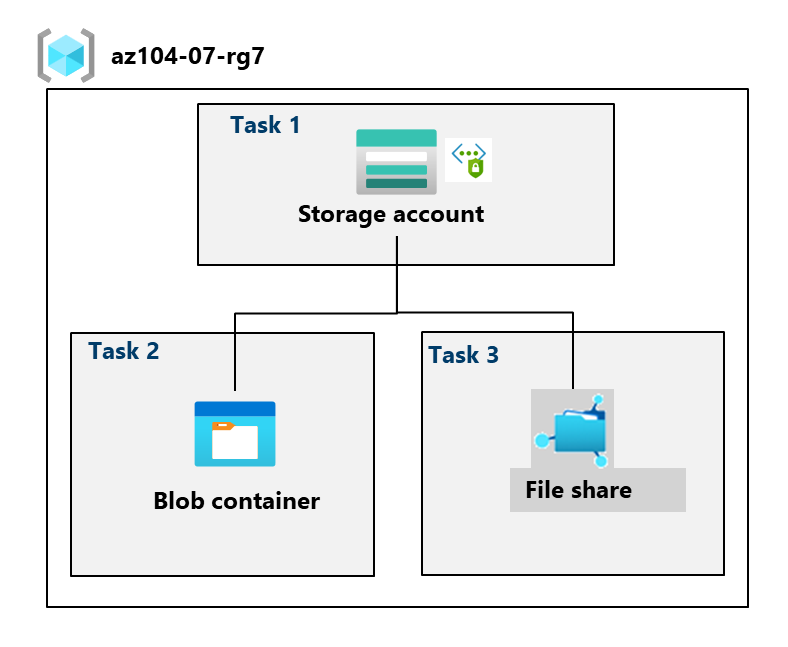

アーキテクチャの図

職務スキル

- タスク 1:ストレージ アカウントを作成して構成する。

- タスク 2:セキュリティで保護された BLOB ストレージを作成して構成する。

- タスク 3:Azure File ストレージを作成して構成する。

タスク 1:ストレージ アカウントを作成して構成する。

このタスクでは、ストレージ アカウントを作成して構成します。 ストレージ アカウントは geo 冗長ストレージを使用し、パブリック アクセスはありません。

-

Azure portal -

https://portal.azure.comにサインインします。 -

Storage accountsを検索して選択し、[+ 作成] をクリックします。 -

[Create a storage account](ストレージ アカウントの作成) ブレードの [Basics] タブで、次の設定を指定します (それ以外は既定値のままにします)。

設定 値 サブスクリプション “Azure サブスクリプションの名前” リソース グループ az104-rg7 (新しく作成します) ストレージ アカウント名 文字と数字で構成される、長さが 3 から 24 のグローバルに一意の名前 リージョン (米国) 米国東部 パフォーマンス Standard (Premium オプションがあります) 冗長性 geo 冗長ストレージ (その他のオプションがあります) Make read access to data in the event of regional availability(リージョンが利用できない場合に、データへの読み取りアクセスを利用可能にする) チェックボックスをオンにします。 ご存知でしたか? ほとんどのアプリケーションには Standard パフォーマンス レベルを使用する必要があります。 Premium パフォーマンス レベルは、エンタープライズ アプリケーションまたはハイ パフォーマンス アプリケーションに使用してください。

-

[詳細設定] タブで、情報アイコンを使用して、選択肢の詳細を確認します。 既定値のままにします。

-

[公衆ネットワーク アクセス] の選択の [ネットワーク] タブで、[無効] を選択します。 これにより、送信アクセスを許可しながら受信アクセスを制限します。

-

[データ保護] タブを確認します。7 日間が既定の論理的な削除アイテム保持ポリシーです。 BLOB のバージョン管理を有効にできます。 既定値を受け入れます。

-

[暗号化] タブを確認します。追加のセキュリティ オプションがあります。 既定値を受け入れます。

-

[確認および作成] を選び、検証プロセスが完了するのを待ってから、[作成] をクリックします。

-

ストレージ アカウントがデプロイされたら、[リソースに移動] を選びます。

-

[概要] ブレードと、変更できる追加の構成があります。 これらはストレージ アカウントのグローバル設定です。 ストレージ アカウントは、BLOB コンテナー、ファイル共有、キュー、テーブルに使用できます。

-

[セキュリティとネットワーク] ブレードで、[ネットワーク] を選択します。 公衆ネットワーク アクセスが無効になっています。

- [管理] を選んで、[パブリック ネットワーク アクセス] の設定を [有効] に変更します。

- [パブリック ネットワーク アクセス スコープ] を [選択したネットワークから有効にする] に変更します。

- [IPv4 アドレス] セクションで、[クライアント IPv4 アドレスの追加] を選びます。

- 変更を保存。

-

[データ管理] ブレードで、[冗長性] を選択します。 プライマリ データ センターとセカンダリ データ センターの場所に関する情報があります。

-

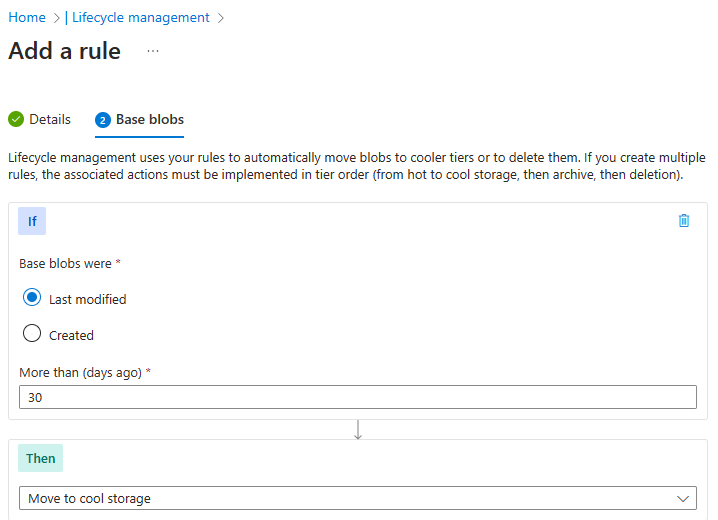

[データ管理] ブレードで、[ライフサイクル管理] を選択してから、[規則の追加] を選択します。

-

規則に

Movetocoolという 名前を付けます。 規則の範囲を制限するオプションを確認します。 次へ をクリックします。 -

[ルールの追加] ページで、基本 BLOB が最後に変更されたのが

30日より前の “場合は”、クール アクセス層ストレージに移動します。** 他の選択肢に注意してください。 -

他の条件も構成できます。 詳細の確認が完了したら、[追加] を選びます。

-

タスク 2:セキュリティで保護された BLOB ストレージを作成して構成する

このタスクでは、BLOB コンテナーを作成し、画像をアップロードします。 BLOB コンテナーは、非構造化データを格納するディレクトリに似た構造です。

BLOB コンテナーと時間ベースのアイテム保持ポリシーを作成する

-

引き続き Azure portal でストレージ アカウントを操作します。

-

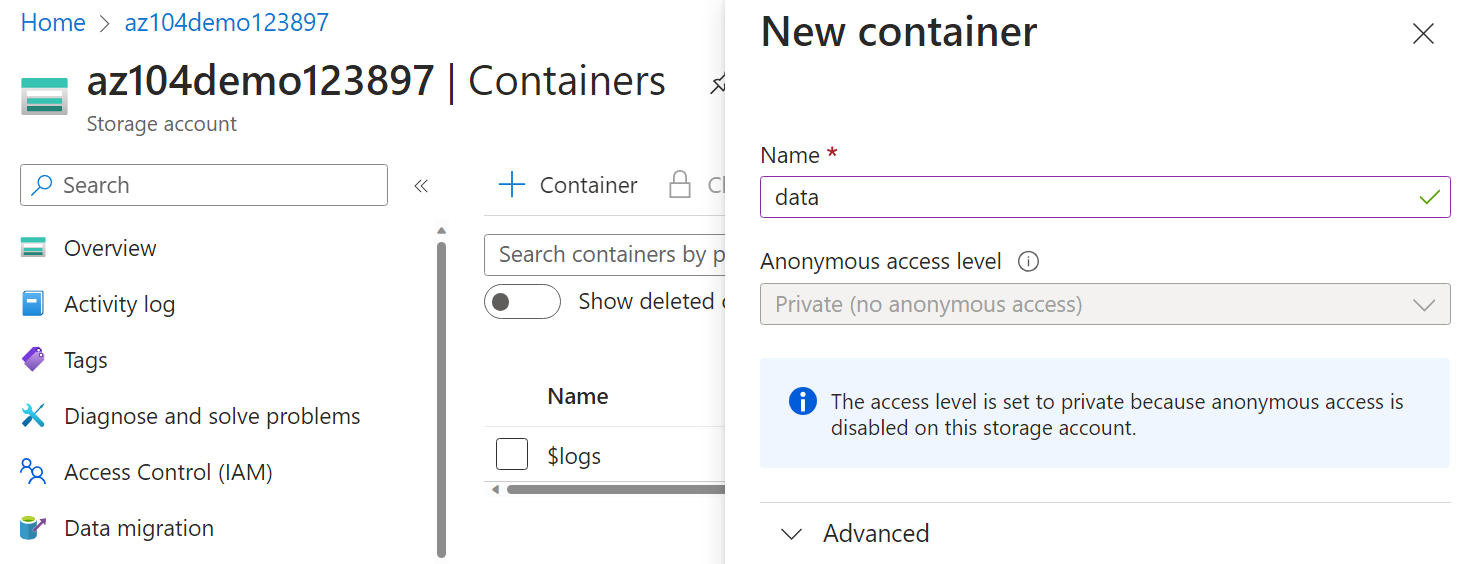

[データ ストレージ] ブレードで、[コンテナー] を選択します。

-

[+ コンテナーの追加] をクリックし、次の設定のコンテナーを作成します。

設定 値 名前 dataパブリック アクセス レベル [アクセス レベル] が [非公開] に設定されていることを確認します

-

コンテナーで、右端にある省略記号 (…) までスクロールし、[アクセス ポリシー] を選びます。

-

[不変 BLOB ストレージ] セクションで、[ポリシーの追加] を選びます。

設定 Value ポリシーの種類 時間ベースのアイテム保持 保持期間の設定 180日 -

[保存] を選択します。

BLOB のアップロードを管理する

-

[コンテナー] ページに戻り、[データ] コンテナーを選び、[アップロード] をクリックします。

-

[BLOB のアップロード] ブレードで [詳細設定] セクションを展開します。

注:アップロードするファイルを見つけます。 これは任意の種類のファイルでかまいませんが、小さなファイルが最適です。 サンプル ファイルは AllFiles ディレクトリからダウンロードできます。

設定 Value ファイルの参照 アップロードするために選択したファイルを追加します [Advanced] (詳細設定) を選択します BLOB の種類 ブロック BLOB ブロック サイズ 4 MiB アクセス層 ホット (その他のオプションもあります) フォルダーへのアップロード securitytest暗号化スコープ 既定のコンテナー スコープを使用する -

アップロードをクリックします。

-

新しいフォルダーがあることと、ファイルがアップロードされたことを確認します。

-

アップロード ファイルを選び、[ダウンロード]、[削除]、[層の変更]、[リースの取得] などの省略記号 (…) のオプションを確認します。

-

ファイルの [URL] ([設定] > [プロパティ] ブレード) をコピーし、新しい InPrivate ブラウズ ウィンドウに貼り付けます。

-

ResourceNotFound または PublicAccessNotPermitted という XML 形式のメッセージが表示されます。

注: これは正常な動作であり、作成したコンテナーのパブリック アクセス レベルが [非公開 (匿名アクセスなし)] に設定されているためです。

BLOB ストレージへの制限付きアクセスを構成する

-

アップロードしたファイルに戻り、右端にある省略記号 (…) を選択したあと [SAS の生成] を選択し、次の設定を指定します (その他の設定は既定値のままにします)。

設定 値 署名キー Key 1 アクセス許可 読み取り (他の選択肢もあります) 開始日 昨日の日付 開始時刻 現在時刻 有効期限日 明日の日付 有効期限 現在時刻 許可された IP アドレス 空白のままにする -

[SAS トークンおよび URL を生成] をクリックします。

-

BLOB SAS URL エントリをクリップボードにコピーします。

-

別の InPrivate ブラウザー ウィンドウを開き、前の手順でコピーした BLOB SAS URL にアクセスします。

注:ファイルの内容を表示できるはずです。

タスク 3:Azure Files ストレージを作成して構成する

このタスクでは、Azure Files 共有を作成して構成します。 ストレージ ブラウザーを使用してファイル共有を管理します。

ファイル共有を作成してファイルをアップロードする

-

Azure portal でストレージ アカウントに戻り、[データ ストレージ] ブレードで [ファイル共有] をクリックします。

-

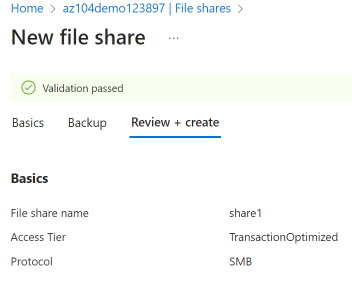

[+ ファイル共有] をクリックし、[Basics] タブでファイル共有に

share1という名前を付けます。 -

[アクセス層] オプションを確認します。 既定の [TransactionOptimized] のままにします。

-

[バックアップ] タブに移動し、[バックアップを有効にする] がオンになっていないことを確認します。 ラボの構成を簡素化するために、バックアップを無効にしています。

-

[確認と作成] をクリックし、[作成] をクリックします。 ファイル共有がデプロイされるまで待ちます。

ストレージ ブラウザーの詳細を確認し、ファイルをアップロードする

-

ストレージ アカウントに戻り、[ストレージ ブラウザー] を選びます。 Azure ストレージ ブラウザーは、アカウントのすべてのストレージ サービスをすばやく表示できるポータル ツールです。

-

[ファイル共有] を選び、share1 ディレクトリが存在することを確認します。

-

share1 ディレクトリを選択すると、[+ ディレクトリの追加] を使用できることがわかります。 これを使用すると、フォルダー構造を作成できます。

-

[アップロード] を選択します。 任意のファイルを参照し、[アップロード] をクリックします。

注:ファイル共有を表示し、ストレージ ブラウザーでそれらの共有を管理できます。 現在、既知の制約はありません。

ストレージ アカウントへのネットワーク アクセスを制限する

-

ポータルで、

Virtual networksを検索して選択します。 -

[+ 作成] を選択します。 リソース グループを選択します。 仮想ネットワークに

vnet1という名前を付けます。 -

他のパラメーターの既定値を使用して、[確認および作成] を選択し、[作成] を選択します。

-

仮想ネットワークのデプロイを待ってから、[リソースに移動] を選びます。

- [設定] セクションで [サービス エンドポイント] ブレードを選択します。

- [追加] を選択します。

- [サービス] ドロップダウンで [Microsoft.Storage] を選択します。

- [サブネット] ドロップダウンで [既定] サブネットにチェックを入れます。

- [追加] をクリックして変更を保存します。

-

ストレージ アカウントに戻ります。

-

[セキュリティとネットワーク] ブレードで、[ネットワーク] を選択します。

-

[パブリック ネットワーク アクセス] で [管理] を選びます。

-

[仮想ネットワークの追加]、[既存のネットワークの追加] の順に選びます。

-

vnet1 と default サブネットを選んで、[追加] を選びます。

-

[IPv4 アドレス] セクションで、マシンの IP アドレスを削除します。 許可されるトラフィックは、仮想ネットワークからの着信のみになるはずです。

-

変更を必ず保存してください。

注: ストレージ アカウントにアクセスするのは、先ほど作成した仮想ネットワークからのみになるはずです。

-

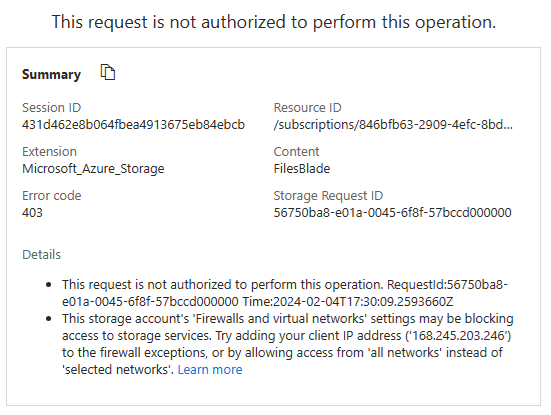

[ストレージ ブラウザー] を選択し、ページを更新します。 ファイル共有または BLOB コンテンツにアクセスします。

注: “この操作を行う権限がありません” というメッセージを受信するはずです。** 仮想ネットワークから接続していません。 これが有効になるには数分かかる場合があります。 ファイル共有はまだ表示できる場合がありますが、ストレージ アカウント内のファイルや BLOB は表示できません。

リソースのクリーンアップ

自分のサブスクリプションで作業している場合は、お手数ですが、ラボ リソースを削除してください。 これにより、リソースが確実に解放されるため、コストが最小限に抑えられます。 ラボ リソースを削除する最も簡単な方法は、ラボ リソース グループを削除することです。

- Azure portal で、リソース グループを選び、[リソース グループの削除]、[リソース グループ名を入力してください] の順に選び、[削除] をクリックします。

- Azure PowerShell を使用する場合は、「

Remove-AzResourceGroup -Name resourceGroupName」と入力します。 - CLI を使用する場合は、「

az group delete --name resourceGroupName」と入力します。

Copilot を使用して学習を拡張する

Copilot は、Azure スクリプト ツールの使用方法を学習するのに役立ちます。 Copilot は、ラボでは対象外の、またはさらに詳しい情報が必要な領域でも役立ちます。 Edge ブラウザーを開き、Copilot (右上) を選択するか、copilot.microsoft.com に移動します。 次のプロンプトを試すには数分かかります。

- BLOB コンテナーを使用してストレージ アカウントを作成する Azure PowerShell スクリプトを提供します。

- Azure ストレージ アカウントが安全であることを確認するために使用できるチェックリストを提供します。

- Azure ストレージの冗長モデルを比較するテーブルを作成します。

自習トレーニングでさらに学習する

- Azure Storage アカウントを作成します。 ビジネス要件に適したオプションで Azure Storage アカウントを作成します。

- Azure Blob Storage のライフサイクルの管理 Azure BLOB Storage のライフサイクル全体を通じてデータの可用性を管理する方法について学びます。

要点

以上でラボは完了です。 このラボの要点は次のとおりです。

- Azure ストレージ アカウントには、すべての Azure Storage データ オブジェクト (BLOB、ファイル、キュー、テーブル) が含まれます。 ストレージ アカウントでは、世界中のどこからでも HTTP または HTTPS 経由でアクセスできる Azure Storage データ用の一意の名前空間が提供されます。

- Azure Storage には、ローカル冗長ストレージ (LRS)、ゾーン冗長ストレージ (ZRS)、geo 冗長ストレージ (GRS) などのいくつかの冗長性モデルが用意されています。

- Azure Blob ストレージを使用すると、Microsoft のデータ ストレージ プラットフォームに大量の非構造化データを格納できます。 BLOB とは Binary Large Object の略であり、画像やマルチメディア ファイルなどのオブジェクトが含まれます。

- Azure File ストレージは、構造化データ用の共有ストレージを提供します。 データはフォルダーに整理できます。

- 不変ストレージは、データを Write Once Read Many (WORM) 状態で格納する機能を提供します。 不変ストレージ ポリシーは、時間ベースまたは訴訟ホールドにできます。