ラボ 05 - サイト間の接続性を実装する

ラボ概要

このラボでは、仮想ネットワーク間の通信について確認します。 仮想ネットワーク ピアリングを実装して、接続をテストします。 カスタム ルートも作成します。

このラボでは Azure サブスクリプションが必要です。 お使いのサブスクリプションの種類により、このラボの機能が使用できるかどうかに影響する可能性があります。 リージョンを変更できますが、手順は米国東部を使って作成されています。

推定時間:50 分

ラボのシナリオ

組織では、主要な IT アプリとサービス (DNS やセキュリティ サービスなど) を、製造部署を含むビジネスの他の部分からセグメント化します。 ただし、一部のシナリオでは、主要な領域内のアプリとサービスが製造領域内のアプリやサービスと通信する必要があります。 このラボでは、セグメント化された領域間の接続性を構成します。 これは、運用を開発から分離したり、ある子会社を別の子会社から分離したりする一般的なシナリオです。

対話型ラボ シミュレーション

このトピックで役立つ可能性のある対話型ラボ シミュレーションがいくつか存在します。 このシミュレーションを使用すると、同様のシナリオを自分のペースでクリックしながら進めることができます。 対話型シミュレーションとこのラボには違いがありますが、主要な概念の多くは同じです。 Azure サブスクリプションは必要ありません。

-

グローバル仮想ネットワーク ピアリングを使用して 2 つの Azure 仮想ネットワークを接続する。 別の仮想ネットワーク内の 2 つの仮想マシン間で接続をテストします。 仮想ネットワーク ピアリングを作成し、再テストします。

-

仮想ネットワークの監視を構成する。 Azure Network Watcher 接続モニター、フロー ログ、NSG 診断、パケット キャプチャを使って、Azure IaaS ネットワーク リソース全体の接続を監視する方法を理解する。

-

サイト間の接続性を実装する。 テンプレートを実行して、いくつかの仮想マシンを含む仮想ネットワーク インフラストラクチャを作成します。 仮想ネットワーク ピアリングを構成し、その接続をテストします。

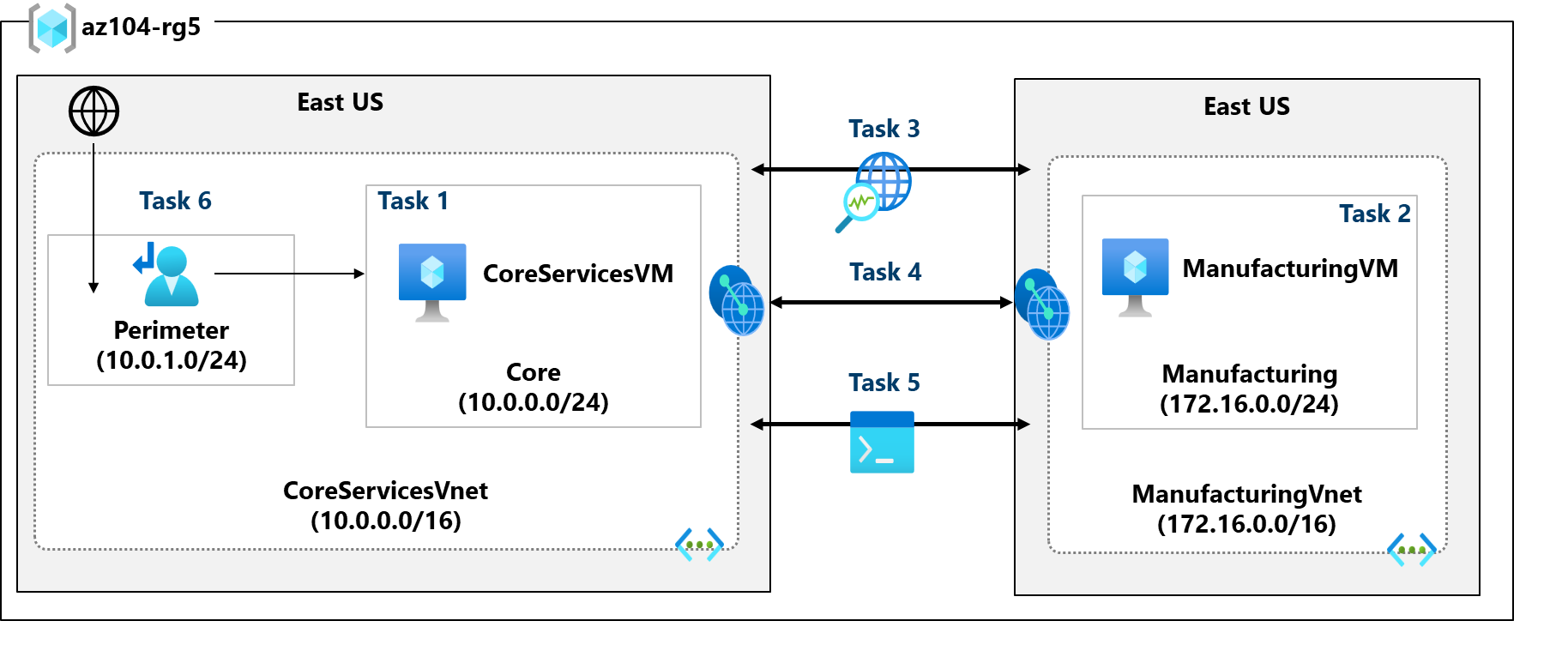

アーキテクチャの図

職務スキル

- タスク 1:仮想ネットワーク内で仮想マシンを作成する。

- タスク 2:別の仮想ネットワーク内に仮想マシンを作成する。

- タスク 3:Network Watcher を使用して仮想マシン間の接続をテストする。

- タスク 4:別の仮想ネットワーク間で仮想ネットワーク ピアリングを構成する。

- タスク 5:Azure PowerShell を使用して仮想マシン間の接続をテストする。

- タスク 6: カスタム ルートを作成する。

タスク 1:主要サービスの仮想マシンと仮想ネットワークを作成する

このタスクでは、仮想マシンと主要サービスの仮想ネットワークを作成します。

-

Azure portal -

https://portal.azure.comにサインインします。 -

Virtual Machinesを検索して選択します。 -

[Virtual Machines] ページで、[作成] を選択し、[Azure 仮想マシン] を選択します。

-

[基本] タブ上で、次の情報を使用してフォームに入力し、[Next:Disks >](次へ: ディスク >) をクリックします。 指定されていない設定は、既定値のままにしてください。

設定 値 サブスクリプション 該当するサブスクリプション リソース グループ az104-rg5(必要に応じて、[新規作成] )仮想マシン名 CoreServicesVMリージョン (米国) 米国東部 可用性のオプション インフラストラクチャ冗長は必要ありません セキュリティの種類 Standard Image Windows Server 2019 Datacenter: x64 Gen2 (他の選択肢もあります) サイズ Standard_DS2_v3 Username (ユーザー名) localadminPassword (パスワード) 複雑なパスワードを指定してください パブリック受信ポート なし ![[仮想マシンの作成] ページの [基本] のスクリーンショット。](/AZ-104-MicrosoftAzureAdministrator.ja-jp/Instructions/media/az104-lab05-createcorevm.png)

-

[ディスク] タブ上で既定値のまま、[次:ネットワーク >] を選択します。

-

[ネットワーク] タブ上の [仮想ネットワーク] で、[新規作成] を選択します。

-

次の情報を使用して仮想ネットワークを構成し、[OK] を選択します。 必要に応じて、既存の情報を削除または置換します。

設定 値 名前 CoreServicesVnet([新規作成])アドレス範囲 10.0.0.0/16サブネット名 Coreサブネットのアドレス範囲 10.0.0.0/24 -

[監視] タブを選択します。[ブート診断] で、[無効化] を選択します。

-

[確認と作成]、[作成] の順に選択します。

-

リソースが作成されるまで待つ必要はありません。 次のタスクに進みます。

注: このタスクでは、仮想マシンの作成時に仮想ネットワークを作成したことにお気づきですか? 仮想ネットワーク インフラストラクチャを作成してから、仮想マシンを追加することもできます。

タスク 2:別の仮想ネットワーク内に仮想マシンを作成する

このタスクでは、仮想マシンと製造サービスの仮想ネットワークを作成します。

-

Azure portal から、「Virtual Machines」を検索して選択します。

-

[Virtual Machines] ページで、[作成] を選択し、[Azure 仮想マシン] を選択します。

-

[基本] タブ上で、次の情報を使用してフォームに入力し、[Next:Disks >](次へ: ディスク >) をクリックします。 指定されていない設定は、既定値のままにしてください。

設定 値 サブスクリプション 該当するサブスクリプション リソース グループ az104-rg5仮想マシン名 ManufacturingVMリージョン (米国) 米国東部 セキュリティの種類 Standard 可用性のオプション インフラストラクチャ冗長は必要ありません Image Windows Server 2019 Datacenter: x64 Gen2 サイズ Standard_DS2_v3 Username (ユーザー名) localadminPassword (パスワード) 複雑なパスワードを指定してください パブリック受信ポート なし -

[ディスク] タブ上で既定値のまま、[次:ネットワーク >] を選択します。

-

[ネットワーク] タブ上の [仮想ネットワーク] で、[新規作成] を選択します。

-

次の情報を使用して仮想ネットワークを構成し、[OK] を選択します。 必要に応じて、既存のアドレス範囲を削除または置換します。

設定 値 名前 ManufacturingVnetアドレス範囲 172.16.0.0/16サブネット名 Manufacturingサブネットのアドレス範囲 172.16.0.0/24 -

[監視] タブを選択します。[ブート診断] で、[無効化] を選択します。

-

[確認と作成]、[作成] の順に選択します。

タスク 3:Network Watcher を使用して仮想マシン間の接続をテストする

このタスクでは、ピアリングされた仮想ネットワーク内のリソースが相互に通信できることを確認します。 Network Watcher は、その接続をテストするために使用します。 続行する前に、両方の仮想マシンがデプロイ済みで、実行されていることをご確認ください。

-

Azure portal から、

Network Watcherを検索して選択します。 -

[Network Watcher] の [ネットワーク診断ツール] メニュー内で、[接続のトラブルシューティング] を選択します。

-

次の情報を使用して、[接続のトラブルシューティング] ページ上のフィールドに入力します。

フィールド 値 送信元の種類 仮想マシン 仮想マシン CoreServicesVM 変換先の型 仮想マシン 仮想マシン ManufacturingVM 優先 IP バージョン 両方 Protocol TCP 宛先ポート 3389送信元ポート 空白 診断テスト Defaults ![[接続のトラブルシューティング] の設定が表示されている Azure Portal。](/AZ-104-MicrosoftAzureAdministrator.ja-jp/Instructions/media/az104-lab05-connection-troubleshoot.png)

-

[診断テストを実行する] を選択してください。

注:結果が返されるまでに数分かかる場合があります。 結果が収集されている間、画面の選択項目は灰色表示されます。 [接続テスト] に [到達不可能] と表示されることにご注意ください。 この仮想マシンは別の仮想ネットワーク内にあるため、これは当然です。

タスク 4:仮想ネットワーク間で仮想ネットワーク ピアリングを構成する

このタスクでは、仮想ネットワーク ピアリングを作成して、仮想ネットワーク内のリソース間での通信を有効にします。

-

Azure portal 内で、

CoreServicesVnet仮想ネットワークを選択します。 -

CoreServicesVnet の [設定] で、[ピアリング] を選択します。

-

[CoreServicesVnet ピアリング] で、[+ 追加] を選択します。 指定しない場合は、デフォルトを使用します。

| パラメーター | Value |

|---|---|

| Peering link name | CoreServicesVnet-to-ManufacturingVnet |

| 仮想ネットワーク | ManufacturingVM-net (az104-rg5) |

| CoreServicesVnet に対するアクセスを ManufacturingVnet に許可する | 選択済み (既定値) |

| CoreServicesVnet から転送されたトラフィックを ManufacturingVnet が受信することを許可する | 選択済み |

| Peering link name | ManufacturingVnet-to-CoreServicesVnet |

| ピアリングされた仮想ネットワークに対するアクセスを CoreServicesVnet に許可する | 選択済み (既定値) |

| ピアリングされた仮想ネットワークから転送されたトラフィックを受信することを CoreServicesVnet に許可する | 選択済み |

-

[CoreServicesVnet ピアリング] で、CoreServicesVnet-to-ManufacturingVnet ピアリングが一覧に表示されることを確認します。 ページを更新して、[ピアリング状態] が [接続済み] であることを確認します。 - [ManufacturingVnet] に切り替えて、[ManufacturingVnet-to-CoreServicesVnet] のピアリングが一覧に表示されることを確認します。 [ピアリング状態] が [接続済み] であることを確認します。 ページを更新する必要がある場合があります。

タスク 5:Azure PowerShell を使用して仮想マシン間の接続をテストする

このタスクでは、別の仮想ネットワーク内で仮想マシン間の接続を再テストします。

CoreServicesVM のプライベート IP アドレスを確認する

-

Azure portal から、「

CoreServicesVM」仮想マシンを検索して選択します。 -

[概要] ブレード上の [ネットワーク] セクション内で、そのマシンの [プライベート IP アドレス] を記録します。 接続をテストするには、この情報が必要です。

ManufacturingVM から CoreServicesVM への接続をテストする。

ご存知でしたか? 接続を確認する方法は多数あります。 このタスクでは、[実行コマンド] を使用します。 引き続き Network Watcher を使用することもできます。 または、[リモート デスクトップ接続] を使用して仮想マシンにアクセスすることもできます。 接続したら、[テスト接続] を使用します。 時間があれば、RDP を試してみてください。

-

ManufacturingVM仮想マシンに切り替えます。 -

[操作] ブレード内で、[実行コマンド] ブレードを選択します。

-

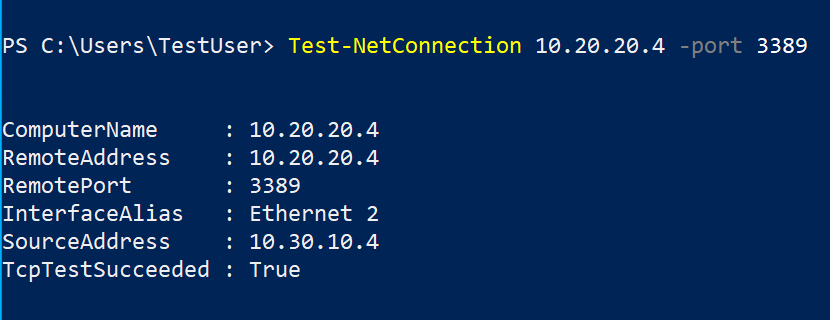

[RunPowerShellScript] を選択し、「Test-NetConnection」コマンドを実行します。 必ず CoreServicesVM のプライベート IP アドレスを使用してください。

Test-NetConnection <CoreServicesVM private IP address> -port 3389 -

スクリプトがタイムアウトするまでに数分かかる場合があります。ページの上部には “スクリプトを実行しています” の情報メッセージが表示されます。**

-

ピアリングは構成済みのため、このテスト接続は成功するはずです。 ご利用のコンピューター名とリモート アドレスは、この画像とは異なる場合があります。

タスク 6:カスタム ルートを作成する

このタスクでは、境界サブネットと内部の主要サービスのサブネット間のネットワーク トラフィックを制御します。 仮想ネットワーク アプライアンスが主要サービスのサブネット内にインストールされ、すべてのトラフィックをそこにルーティングする必要があります。

-

「

CoreServicesVnet」を検索して選択します。 -

[サブネット]、それから [+ 作成] を選択します。 変更を必ず保存してください。

設定 値 名前 perimeterサブネットのアドレス範囲 10.0.1.0/24 -

Azure portal 内で、「

Route tables」を検索して選択し、[作成] を選択します。設定 値 サブスクリプション 該当するサブスクリプション リソース グループ az104-rg5“リージョン” 米国東部 名前 rt-CoreServicesゲートウェイのルートを伝達する いいえ -

ルート テーブルがデプロイされたら、[リソースに移動] を選択します。

-

[ルート]、それから [+ 追加] を選択します。 将来のネットワーク仮想アプライアンス (NVA) から CoreServices 仮想ネットワークへのルートを作成します。

設定 値 ルート名 PerimetertoCore変換先の型 [IP アドレス] 送信先 IP アドレス 10.0.0.0/16(主要サービスの仮想ネットワーク)ネクストホップの種類 仮想アプライアンス (他の選択肢もあります) 次ホップ アドレス 10.0.1.7(将来の NVA) -

ルートが完了したら [+ 追加] を選択します。 最後に、そのルートをサブネットに関連付けます。

-

[サブネット]、それから [関連付け] を選択します。 構成を完了します。

設定 値 仮想ネットワーク CoreServicesVnet Subnet コア

注:DMZ から新しい NVA にトラフィックを転送するユーザー定義ルートを作成しました。

リソースのクリーンアップ

自分のサブスクリプションで作業している場合は、お手数ですが、ラボ リソースを削除してください。 これにより、リソースが確実に解放されるため、コストが最小限に抑えられます。 ラボ リソースを削除する最も簡単な方法は、ラボ リソース グループを削除することです。

- Azure portal で、リソース グループを選び、[リソース グループの削除]、[リソース グループ名を入力してください] の順に選び、[削除] をクリックします。

- Azure PowerShell を使用する場合は、「

Remove-AzResourceGroup -Name resourceGroupName」と入力します。 - CLI を使用する場合は、「

az group delete --name resourceGroupName」と入力します。

Copilot を使用して学習を拡張する

Copilot は、Azure スクリプト ツールの使用方法を学習するのに役立ちます。 Copilot は、ラボでは対象外の、またはさらに詳しい情報が必要な領域でも役立ちます。 Edge ブラウザーを開き、Copilot (右上) を選択するか、copilot.microsoft.com に移動します。 次のプロンプトを試すには数分かかります。

- Azure PowerShell または Azure CLI コマンドを使用し、vnet1 と vnet2 の間に仮想ネットワーク ピアリングを追加するにはどうすればよいですか?

- Azure でサポートされているさまざまな Azure およびサード パーティの監視ツールを強調表示したテーブルを作成してください。 各ツールを使用するタイミングを強調表示してください。

- Azure でカスタム ネットワーク ルートを作成するタイミングは?

自習トレーニングでさらに学習する

- Azure 仮想ネットワーク全体にサービスを分散させ、仮想ネットワーク ピアリングを使用して統合する。 仮想ネットワーク ピアリングを使用し、セキュリティで保護され、複雑さを最小限に抑えた方法により、仮想ネットワーク間で通信できるようにします。

- ルートを使用して Azure デプロイでのトラフィック フローを管理および制御する。 カスタム ルートを実装して Azure 仮想ネットワークのトラフィックを制御する方法について学習します。

要点

以上でラボは完了です。 このラボの要点は次のとおりです。

- 既定では、別の仮想ネットワーク内のリソースは通信することができません。

- Azure の 2 つ以上の仮想ネットワークにシームレスに接続するには、仮想ネットワーク ピアリングを使用できます。

- ピアリングされた仮想ネットワークは、接続性において 1 つのネットワークとして表示されます。

- ピアリングされた仮想ネットワーク内の仮想マシン間のトラフィックには、Microsoft のバックボーンインフラストラクチャが使用されます。

- システム定義ルートは、仮想ネットワーク内のサブネットごとに自動的に作成されます。 ユーザー定義ルートは、既定のシステム ルートをオーバーライドする、または追加されます。

- Azure Network Watcher には、Azure IaaS リソースのメトリックとログを監視、診断、表示する一連のツールが用意されています。