Lab 04: Implementieren von virtuellen Netzwerken

Einführung in das Lab

Dieses Lab ist das erste von drei Labs, die sich mit virtuellen Netzwerken beschäftigen. In diesem Lab lernen Sie die Grundlagen von virtuellen Netzwerken und Subnetzen kennen. Sie erfahren, wie Sie Ihr Netzwerk mit Netzwerksicherheitsgruppen und Anwendungssicherheitsgruppen schützen. Sie erfahren außerdem mehr über DNS-Zonen und -Einträge.

Für dieses Lab wird ein Azure-Abonnement benötigt. Ihr Abonnementtyp kann sich auf die Verfügbarkeit von Features in diesem Lab auswirken. Die Region kann geändert werden. In den Schritten wird allerdings die Region USA, Osten verwendet.

Geschätzte Dauer: 50 Minuten

Labszenario

Ihre globale Organisation plant die Implementierung virtueller Netzwerke. Das unmittelbare Ziel ist es, alle vorhandenen Ressourcen aufzunehmen. Die Organisation befindet sich jedoch in einer Wachstumsphase und möchte sicherstellen, dass zusätzliche Kapazitäten für das Wachstum vorhanden sind.

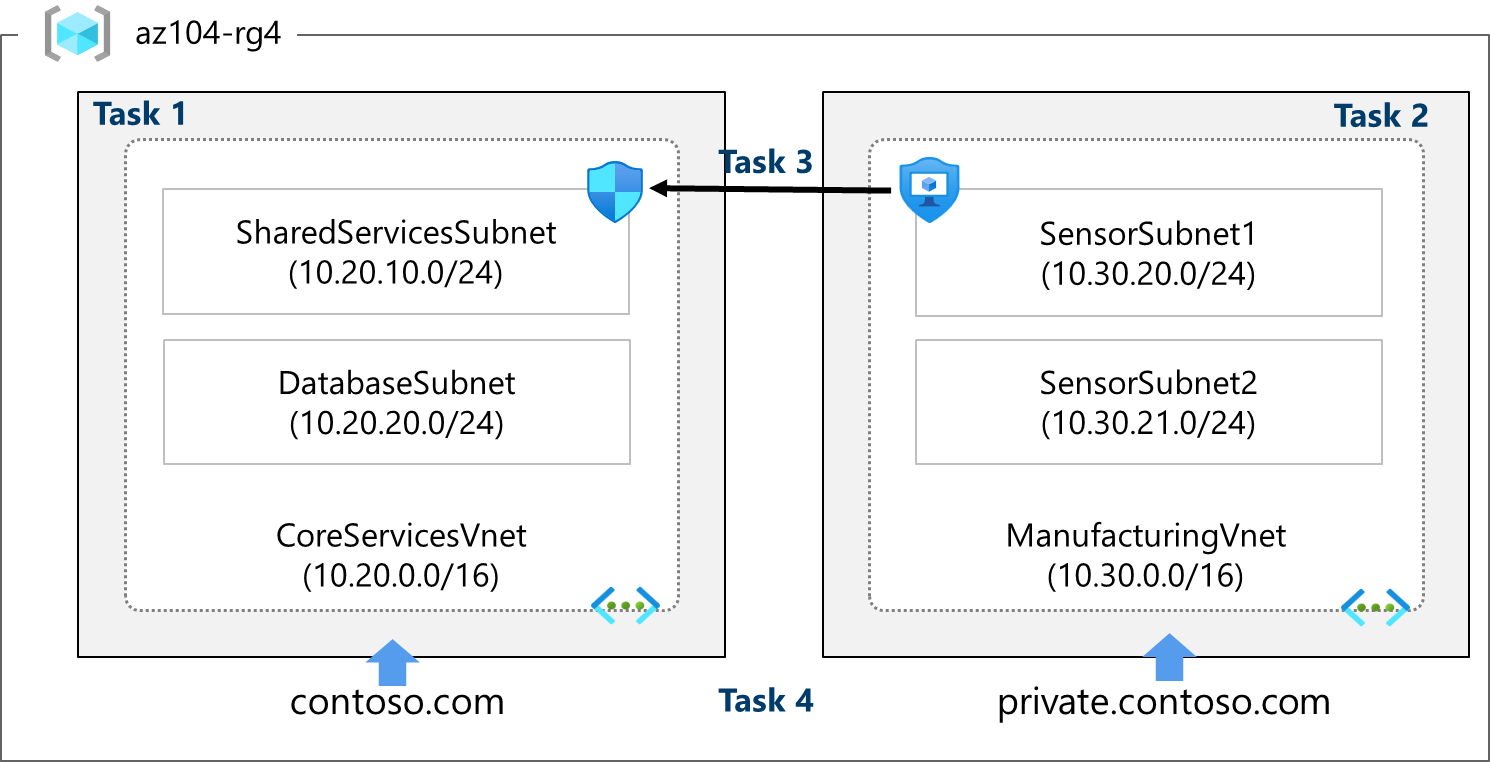

Das virtuelle Netzwerk CoreServicesVnet verfügt über die größte Anzahl von Ressourcen. Es wird ein großes Wachstum erwartet, daher ist ein großer Adressraum für dieses virtuelle Netzwerk erforderlich.

Das virtuelle Netzwerk ManufacturingVnet enthält Systeme für den Betrieb der Fertigungsanlagen. Die Organisation erwartet für Ihre Systeme eine große Anzahl interner verbundener Geräte zum Abrufen von Daten.

Interaktive Labsimulationen

Hinweis: Die zuvor bereitgestellten Laborsimulationen wurden eingestellt.

Architekturdiagramm

Diese virtuellen Netzwerke und Subnetze sind auf eine Weise strukturiert, die vorhandene Ressourcen unterstützt und gleichzeitig das geplante Wachstum ermöglicht. Erstellen Sie diese virtuellen Netzwerke und Subnetze als Grundlage für Ihre Netzwerkinfrastruktur.

Schon gewusst? Es empfiehlt sich, überlappende IP-Adressbereiche zu vermeiden, um Probleme zu reduzieren und die Problembehandlung zu vereinfachen. Überlappung ist ein Problem im gesamten Netzwerk, ob in der Cloud oder lokal. Viele Organisationen entwerfen ein unternehmensweites IP-Adressierungsschema, um Überlappung zu vermeiden und zukünftiges Wachstum zu berücksichtigen.

Stellenqualifikationen

- Aufgabe 1: Erstellen eines virtuellen Netzwerks mit Subnetzen mithilfe des Portals

- Aufgabe 2: Erstellen eines virtuellen Netzwerks und von Subnetzen mithilfe einer Vorlage

- Aufgabe 3: Erstellen und Konfigurieren der Kommunikation zwischen einer Anwendungssicherheitsgruppe und einer Netzwerksicherheitsgruppe

- Aufgabe 4: Konfigurieren öffentlicher und privater Azure DNS-Zonen

Aufgabe 1: Erstellen eines virtuellen Netzwerks mit Subnetzen mithilfe des Portals

Die Organisation plant ein starkes Wachstum für Kerndienste. In dieser Aufgabe erstellen Sie das virtuelle Netzwerk und die zugehörigen Subnetze für die vorhandenen Ressourcen und das geplante Wachstum. In dieser Aufgabe verwenden Sie das Azure-Portal.

-

Melden Sie sich beim Azure-Portal -

https://portal.azure.coman. -

Suchen Sie nach

Virtual Networks, und wählen Sie diese Option aus. -

Wählen Sie auf der Seite „Virtuelle Netzwerke“ die Option Erstellen aus.

-

Füllen Sie die Registerkarte Grundlagen für „CoreServicesVnet“ aus.

Option Wert Ressourcengruppe az104-rg4(Bei Bedarf neu erstellen)Name CoreServicesVnetRegion (US) USA, Osten -

Wechseln Sie zur Registerkarte IP-Adressen.

Option Wert IPv4-Adressraum Ersetzen Sie den vorab ausgefüllten IPv4-Adressraum durch 10.20.0.0/16(trennen Sie die Einträge). -

Wählen Sie + Subnetz hinzufügen aus. Geben Sie die Namen- und Adressinformationen für jedes Subnetz ein. Achten Sie darauf, für jedes neue Subnetz Hinzufügen auszuwählen. Achten Sie darauf, das Standardsubnetz zu löschen – entweder vor oder nach dem Erstellen der anderen Subnetze.

Subnetz Option Wert SharedServicesSubnet Subnetzname SharedServicesSubnetStartadresse 10.20.10.0Größe /24DatabaseSubnet Subnetzname DatabaseSubnetStartadresse 10.20.20.0Größe /24Hinweis: Jedes virtuelle Netzwerk muss über mindestens ein Subnetz verfügen. Beachten Sie, dass immer fünf IP-Adressen reserviert werden. Berücksichtigen Sie dies daher in Ihrer Planung.

-

Um die Erstellung von „CoreServicesVnet“ und der zugehörigen Subnetze abzuschließen, wählen Sie Überprüfen + erstellen aus.

-

Vergewissern Sie sich, dass Ihre Konfiguration erfolgreich überprüft wurde, und klicken Sie dann auf Erstellen.

-

Warten Sie, bis das virtuelle Netzwerk bereitgestellt wurde, und wählen Sie dann Zu Ressource wechseln aus.

-

Nehmen Sie sich eine Minute Zeit, um den Adressraum und die Subnetze zu überprüfen. Beachten Sie die anderen Optionen auf dem Blatt Einstellungen.

-

Wählen Sie im Abschnitt Automatisierung die Option Vorlage exportieren aus, und warten Sie dann, bis die Vorlage generiert wurde.

-

Sie müssen die Vorlage herunterladen.

-

Navigieren Sie auf dem lokalen Computer zum Ordner Downloads, und wählen Sie für die Dateien in der heruntergeladenen ZIP-Datei die Option Alle extrahieren aus.

-

Stellen Sie vor dem Fortfahren sicher, dass Sie über die Datei template.json verfügen. Sie verwenden diese Vorlage, um „ManufacturingVnet“ in der nächsten Aufgabe zu erstellen.

Aufgabe 2: Erstellen eines virtuellen Netzwerks und von Subnetzen mithilfe einer Vorlage

In dieser Aufgabe erstellen Sie das virtuelle Netzwerk „ManufacturingVnet“ und zugehörige Subnetze. Die Organisation rechnet mit einem Wachstum der Produktionsbüros, sodass die Subnetze für das erwartete Wachstum dimensioniert werden. Für diese Aufgabe verwenden Sie eine Vorlage, um die Ressourcen zu erstellen.

-

Suchen Sie die Datei template.json, die in der vorherigen Aufgabe exportiert wurde. Sie sollte sich im Ordner Downloads befinden.

-

Bearbeiten Sie die Datei in einem Editor Ihrer Wahl. Viele Editoren verfügen über das Feature Alle Vorkommen ändern. Stellen Sie bei Verwendung von Visual Studio Code sicher, dass Sie in einem vertrauenswürdigen Fenster und nicht im eingeschränkten Modus arbeiten. Details finden Sie im Architekturdiagramm.

Ändern des virtuellen Netzwerks „ManufacturingVnet“

-

Ersetzen Sie alle Vorkommen von CoreServicesVnet durch

ManufacturingVnet. -

Ersetzen Sie alle Vorkommen von 10.20.0.0 durch

10.30.0.0.

Ändern der ManufacturingVnet-Subnetze

-

Ändern Sie alle Vorkommen von SharedServicesSubnet in

SensorSubnet1. -

Und ändern Sie alle Vorkommen von 10.20.10.0/24 in

10.30.20.0/24. -

Ändern Sie alle Vorkommen von DatabaseSubnet in

SensorSubnet2. -

Und ändern Sie alle Vorkommen von 10.20.20.0/24 in

10.30.21.0/24. -

Lesen Sie die Datei noch einmal, und vergewissern Sie sich, dass alles korrekt aussieht. Verwenden Sie das Architekturdiagramm für Ressourcennamen und IP-Adressen.

-

Klicken Sie auf Speichern, um die Änderungen zu speichern.

Hinweis: Es gibt eine fertige Vorlagendatei im Verzeichnis mit den Labdateien.

Ändern der Parameterdatei

-

Suchen Sie die Datei parameters.json, die in der vorherigen Aufgabe exportiert wurde. Sie sollte sich im Ordner Downloads befinden.

-

Bearbeiten Sie die Datei in einem Editor Ihrer Wahl.

-

Ersetzen Sie das eine Vorkommen von CoreServicesVnet durch

ManufacturingVnet. -

Speichern Sie die Änderungen.

Bereitstellen der benutzerdefinierten Vorlage

-

Suchen Sie im Portal die Option

Deploy a custom template, und wählen Sie sie aus. -

Wählen Sie Eigene Vorlage im Editor erstellen und dann Datei laden aus.

-

Wählen Sie die Datei template.json mit Ihren Änderungen der ManufacturingVnet und wählen Sie dann Speichern.

-

Wählen Sie Parameter bearbeiten und dann Datei laden aus.

-

Wählen Sie die Datei parameters.json mit Ihren Fertigungsänderungen und wählen Sie dann Speichern.

-

Stellen Sie sicher, dass Ihre Ressourcengruppe az104-rg4 ausgewählt ist.

-

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

-

Warten Sie, bis die Vorlage bereitgestellt wurde, und vergewissern Sie sich (im Portal), dass das virtuelle Netzwerk „ManufacturingVnet“ und die Subnetze erstellt wurden.

Hinweis: Wenn Sie die Bereitstellung mehrmals durchführen müssen, stellen Sie möglicherweise fest, dass einige Ressourcen erfolgreich abgeschlossen wurden und die Bereitstellung fehlschlägt. Sie können diese Ressourcen manuell entfernen und den Vorgang wiederholen.

Aufgabe 3: Erstellen und Konfigurieren der Kommunikation zwischen einer Anwendungssicherheitsgruppe und einer Netzwerksicherheitsgruppe

In dieser Aufgabe erstellen Sie eine Anwendungssicherheitsgruppe und eine Netzwerksicherheitsgruppe. Die NSG verfügt über eine Sicherheitsregel für eingehenden Datenverkehr, die Datenverkehr von der ASG zulässt. Die NSG verfügt außerdem über eine Ausgangsregel, die den Zugriff auf das Internet verweigert.

Erstellen der Anwendungssicherheitsgruppe (ASG)

-

Suchen Sie im Azure-Portal nach

Application security groupsund wählen Sie es aus. -

Klicken Sie auf Erstellen, und geben Sie die grundlegenden Informationen ein.

Einstellung Wert Abonnement Ihr Abonnement Ressourcengruppe az104-rg4 Name asg-webRegion USA, Osten -

Klicken Sie auf Überprüfen + erstellen und nach der Validierung auf Erstellen.

Hinweis: An diesem Punkt würden Sie die ASG virtuellen Computern zuordnen. Diese Computer werden von der eingehenden NSG-Regel beeinflusst, die Sie in der nächsten Aufgabe erstellen.

Erstellen Sie die Netzwerksicherheitsgruppe, und ordnen Sie sie CoreServicesVnet zu

-

Suchen Sie im Azure-Portal nach

Network security groupsund wählen Sie es aus. -

Wählen Sie + Erstellen aus, und geben Sie Informationen auf der Registerkarte Grundlagen an.

Einstellung Wert Abonnement Ihr Abonnement Ressourcengruppe az104-rg4 Name myNSGSecureRegion USA, Osten -

Klicken Sie auf Überprüfen + erstellen und nach der Validierung auf Erstellen.

-

Klicken Sie nach der Bereitstellung der NSG auf Zu Ressource wechseln.

-

Klicken Sie unter Einstellungen auf Subnetze und dann auf Zuordnen.

Einstellung Wert Virtuelles Netzwerk CoreServicesVnet (az104-rg4) Subnetz SharedServicesSubnet -

Klicken Sie auf OK, um die Zuordnung zu speichern.

Konfigurieren einer Sicherheitsregel für eingehenden Datenverkehr zum Zulassen von ASG-Datenverkehr

-

Verwenden Sie weiterhin Ihre NSG. Wählen Sie im Bereich Einstellungen die Option Sicherheitsregeln für eingehenden Datenverkehr aus.

-

Überprüfen Sie die Standardeingangsregeln. Beachten Sie, dass nur andere virtuelle Netzwerke und Lastenausgleichsmodule Zugriff haben.

-

Wählen Sie + Hinzufügen.

-

Geben Sie auf dem Blatt Eingangssicherheitsregel hinzufügen die folgenden Informationen ein, um eine Portregel für eingehenden Datenverkehr hinzuzufügen. Diese Regel lässt ASG-Datenverkehr zu. Wenn Sie fertig sind, wählen Sie Hinzufügen aus.

Einstellung Wert SourceAnwendungssicherheitsgruppe Quell-Anwendungssicherheitsgruppen asg-web Quellportbereiche * Destination Alle Dienst Benutzerdefiniert (Andere Auswahlmöglichkeiten beachten) Zielportbereiche 80, 443 Protokoll TCP Aktion Zulassen Priorität 100 Name AllowASG

Konfigurieren einer NSG-Regel für ausgehenden Datenverkehr, die den Internetzugriff verweigert

-

Nachdem Sie Ihre NSG-Regel für eingehenden Datenverkehr erstellt haben, wählen Sie Sicherheitsregeln für ausgehenden Datenverkehr aus.

-

Beachten Sie die Regel AllowInternetOutboundRule. Beachten Sie außerdem, dass die Regel nicht gelöscht werden kann und die Priorität 65001 ist.

-

Wählen Sie +Hinzufügen, aus und konfigurieren Sie dann eine Ausgangsregel, die den Zugriff auf das Internet verweigert. Wenn Sie fertig sind, wählen Sie Hinzufügen aus.

Einstellung Wert Quelle Alle Quellportbereiche * Destination Diensttag Zieldiensttag Internet Dienst Benutzerdefiniert Zielportbereiche 8080 Protocol Alle Aktion Deny (Verweigern) Priority 4096 Name DenyAnyCustom8080Outbound

Aufgabe 4: Konfigurieren öffentlicher und privater Azure DNS-Zonen

In dieser Aufgabe erstellen und konfigurieren Sie öffentliche und private DNS-Zonen.

Konfigurieren einer öffentlichen DNS-Zone

Sie können Azure DNS zum Auflösen der Hostnamen in Ihrer öffentlichen Domäne konfigurieren. Wenn Sie beispielsweise den Domänennamen „contoso.xyz“ von einer Domänennamen-Registrierungsstelle erworben haben, können Sie Azure DNS für das Hosten der Domäne contoso.com und das Auflösen von „www.contoso.xyz“ in die IP-Adresse Ihres Webservers oder Ihrer Web-App konfigurieren.

-

Suchen Sie im Portal die Option

DNS zones, und wählen Sie sie aus. -

Wählen Sie + Erstellen aus.

-

Konfigurieren Sie die Registerkarte Grundlagen.

Eigenschaft Wert Abonnement Wählen Sie Ihr Abonnement aus Resource group az-104-rg4 Name contoso.com(Falls reserviert, Namen anpassen)Region USA, Osten (Infosymbol überprüfen) -

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

-

Warten Sie, bis die DNS-Zone bereitgestellt wurde, und wählen Sie dann Zu Ressource wechseln aus.

-

Beachten Sie auf dem Blatt Übersicht die Namen der vier Azure DNS-Namenserver, die der Zone zugewiesen sind. Kopieren Sie eine der Namenserveradressen. Sie benötigen sie in einem späteren Schritt.

-

Erweitern Sie das Blatt DNS-Verwaltung und wählen Sie Datensatzgruppen aus. Klicken Sie auf +Hinzufügen.

Eigenschaft Wert Name www type A TTL 1 IP-Adresse 10.1.1.4

Hinweis: In einem realen Szenario würden Sie die öffentliche IP-Adresse Ihres Webservers eingeben.

-

Wählen Sie Hinzufügen und vergewissern Sie sich, dass Ihre Domäne einen A-Datensatz mit dem Namen www hat.

-

Öffnen Sie eine Eingabeaufforderung, und führen Sie den folgenden Befehl aus. Wenn Sie den Domänennamen geändert haben, nehmen Sie eine Anpassung vor.

nslookup www.contoso.com <name server name> -

Überprüfen Sie, ob der Hostname „www.contoso.com“ in die angegebene IP-Adresse aufgelöst wird. Dadurch wird sichergestellt, dass die Namensauflösung ordnungsgemäß funktioniert.

Konfigurieren einer privaten DNS-Zone

Eine private DNS-Zone bietet Namensauflösungsdienste innerhalb virtueller Netzwerke. Eine private DNS-Zone ist nur von den virtuellen Netzwerken aus zugänglich, mit denen sie verknüpft ist. Ein Zugriff über das Internet ist nicht möglich.

-

Suchen Sie im Portal die Option

Private dns zones, und wählen Sie sie aus. -

Wählen Sie + Erstellen aus.

-

Geben Sie auf der Registerkarte Grundeinstellungen von „Private DNS-Zone erstellen“ die Informationen aus der folgenden Tabelle ein:

Eigenschaft Wert Abonnement Wählen Sie Ihr Abonnement aus Resource group az-104-rg4 Name private.contoso.com(Anpassen, falls eine Umbenennung erforderlich war)Region USA, Osten -

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

-

Warten Sie, bis die DNS-Zone bereitgestellt wurde, und wählen Sie dann Zu Ressource wechseln aus.

-

Beachten Sie auf dem Blatt Übersicht, dass keine Namenservereinträge vorhanden sind.

-

Erweitern Sie im Blatt DNS-Verwaltung die Option + Virtuelle Netzwerk-Links. Konfigurieren Sie die Verbindung.

Eigenschaft Wert Linkname manufacturing-linkVirtuelles Netzwerk ManufacturingVnet -

Wählen Sie Erstellen und warten Sie, bis der Link erstellt wurde.

-

Wählen Sie unter DNS-Verwaltung die Option + Datensatzgruppen aus. Sie fügen nun für jede VM, die Unterstützung für die Namensauflösung privater Zonen benötigt, einen Eintrag hinzu.

Eigenschaft Wert Name sensorvm type A TTL 1 IP-Adresse 10.1.1.4

Hinweis: In einem realen Szenario geben Sie die IP-Adresse für eine bestimmte Fertigungs-VM ein.

Bereinigen Ihrer Ressourcen

Wenn Sie mit Ihrem eigenen Abonnement arbeiten, nehmen Sie sich eine Minute Zeit, um die Labressourcen zu löschen. Dadurch wird sichergestellt, dass Ressourcen freigegeben und Kosten minimiert werden. Die einfachste Möglichkeit zum Löschen der Labressourcen besteht darin, die Ressourcengruppe des Labs zu löschen.

- Wählen Sie im Azure-Portal die Ressourcengruppe und dann Ressourcengruppe löschen aus, geben Sie den Ressourcengruppennamen ein, und klicken Sie dann auf Löschen.

- Bei Verwendung von Azure PowerShell:

Remove-AzResourceGroup -Name resourceGroupName. - Bei Verwendung der Befehlszeilenschnittstelle:

az group delete --name resourceGroupName.

Erweitern Ihrer Lernerfahrung mit Copilot

Copilot kann Sie beim Erlernen der Verwendung von Azure-Skripttools unterstützen. Copilot kann Sie auch in Bereichen unterstützen, die nicht im Lab behandelt werden oder in denen Sie weitere Informationen benötigen. Öffnen Sie einen Edge-Browser, und wählen Sie „Copilot“ (rechts oben) aus, oder navigieren Sie zu copilot.microsoft.com. Nehmen Sie sich einige Minuten Zeit, um diese Prompts auszuprobieren.

- Teilen Sie die 10 Best Practices beim Bereitstellen und Konfigurieren eines virtuellen Netzwerks in Azure.

- Wie verwende ich Azure PowerShell- und Azure CLI-Befehle, um ein virtuelles Netzwerk mit einer öffentlichen IP-Adresse und einem Subnetz zu erstellen?

- Erläutern sie eingehende und ausgehende Regeln der Azure-Netzwerksicherheitsgruppe und deren Verwendung.

- Was ist der Unterschied zwischen Azure-Netzwerksicherheitsgruppen und Azure-Anwendungssicherheitsgruppen? Geben Sie Beispiele für die Verwendung dieser Gruppen an.

- Geben Sie eine Schritt-für-Schritt-Anleitung zum Behandeln von Netzwerkproblemen, die bei der Bereitstellung eines Netzwerks in Azure auftreten. Teilen Sie auch den Gedankenprozess, der hinter jedem Schritt der Problembehandlung steckt.

Weiterlernen im eigenen Tempo

- Einführung in Azure Virtual Network: Sie entwerfen und implementieren Azure-Kernnetzwerkinfrastruktur, z. B. virtuelle Netzwerke, öffentliche und private IP-Adressen, DNS, Peering virtueller Netzwerke, Routing und Azure Virtual NAT.

- Entwerfen eines IP-Adressierungsschemas. Sie ermitteln die Funktionen der privaten und öffentlichen IP-Adressierung von Azure-Netzwerken und lokalen Netzwerken.

- Schützen und Isolieren des Zugriffs auf Azure-Ressourcen mithilfe von Netzwerksicherheitsgruppen und Dienstendpunkten. Netzwerksicherheitsgruppen und Dienstendpunkte unterstützen Sie dabei, Ihre VMs (virtuelle Computer) und Azure-Dienste vor nicht autorisiertem Netzwerkzugriff zu schützen.

- Hosten Ihrer Domäne in Azure DNS. Erstellen Sie eine DNS-Zone für Ihren Domänennamen. Erstellen Sie DNS-Einträge, um die Domain einer IP-Adresse zuzuordnen. Testen Sie, ob der Domänenname in Ihren Webserver aufgelöst wird.

Wichtige Erkenntnisse

Herzlichen Glückwunsch zum erfolgreichen Abschluss des Labs. Hier sind die wichtigsten Erkenntnisse für dieses Lab.

- Ein virtuelles Netzwerk ist eine Darstellung Ihres eigenen Netzwerks in der Cloud.

- Beim Entwerfen virtueller Netzwerke empfiehlt es sich, überlappende IP-Adressbereiche zu vermeiden. Dadurch werden Probleme reduziert, und die Problembehandlung wird vereinfacht.

- Ein Subnetz ist ein Bereich von IP-Adressen im virtuellen Netzwerk. Sie können ein virtuelles Netzwerk aus Organisations- und Sicherheitsgründen in mehrere Subnetze unterteilen.

- Eine Netzwerksicherheitsgruppe enthält Sicherheitsregeln, die Netzwerkdatenverkehr zulassen oder verweigern. Es gibt Standardregeln für eingehenden und ausgehenden Datenverkehr, die Sie an Ihre Anforderungen anpassen können.

- Anwendungssicherheitsgruppen werden verwendet, um Servergruppen mit einer gemeinsamen Funktion zu schützen, etwa Webserver oder Datenbankserver.

- Azure DNS ist ein Hostingdienst für DNS-Domänen, der Namensauflösung bietet. Sie können Azure DNS zum Auflösen der Hostnamen in Ihrer öffentlichen Domäne konfigurieren. Sie können private DNS-Zonen auch verwenden, um VMs in Ihren virtuellen Azure-Netzwerken DNS-Namen zuzuweisen.