注意:本实验室建立在实验室 01 和实验室 02 的基础上。 为了完成此实验室,你将需要一个 Azure 订阅。 其中您拥有管理权限。

通用 准则

- 创建对象时,请使用默认设置,除非有不同的配置要求。

- 只有创建、删除或修改对象才能达到上述要求。 对环境进行不必要的更改可能会对您的最终成绩产生不利影响。

- 如果有多种实现目标的方法,请务必选择管理工作量最小的方法。

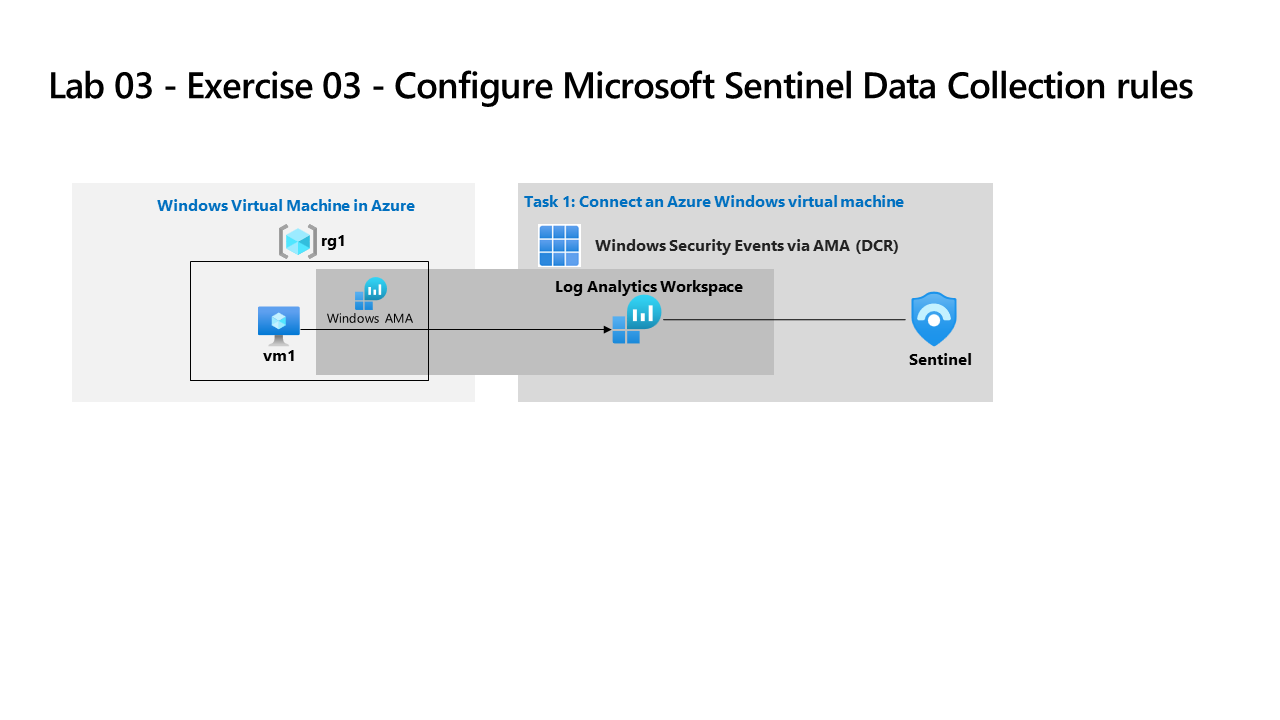

我们需要配置 Microsoft Sentinel,以便从运行 Windows 的虚拟机接收安全事件。

体系结构关系图

技能任务

需要验证 Microsoft Sentinel 部署是否满足以下要求:

- 通过 AMA 连接器配置 Windows 安全事件,以便仅从名为 VM1 的虚拟机收集所有安全事件。

- 创建近实时 (NRT) 查询规则,根据以下查询生成事件。

SecurityEvent

| where EventID == 4732

| where TargetAccount == "Builtin\\Administrators"

- 创建一个自动化规则,为 NRT 规则生成的事件分配 Operator1 所有者角色。

练习说明

注意:在以下任务中,若要访问

Microsoft Sentinel,请选择workspace在实验室 01 中创建的。

任务 1 - 在 Microsoft Sentinel 中配置数据收集规则(DCR)

通过 AMA 连接器配置 Windows 安全事件。 了解有关通过 AMA 连接器配置 Windows 安全事件的更多信息。

- 在

Microsoft Sentinel中,转到Configuration菜单部分并选择数据连接器 - 搜索并选择通过 AMA 的 Windows 安全事件

- 选择打开连接器页面

- 在

Configuration区域中,选择 +创建数据收集规则。 - 在选项卡

Basics上输入Rule Name - 在

Resources选项卡上展开订阅和列中的RG1Scope资源组 - 选择

VM1,然后选择下一步:收集 >。 - 在

Collect选项卡上保留默认值All Security Events - 选择下一步: 审查并创建,然后选择创建。

任务 2 - 创建准实时 (NRT) 查询检测

在 Microsoft Sentinel 中使用准实时 (NRT) 分析规则检测威胁 了解有关 Microsoft Sentinel 中的准实NRT规则的更多信息。

- 在

Microsoft Sentinel中,转到Configuration菜单部分并选择分析 - 选择 + 创建和** NRT 查询规则(预览)**

- 输入规则的一个

Name,然后Tactics and techniques中选择权限提升。 - 选择下一步:设置规则逻辑>

-

在表单中

Rule query输入 KQL 查询SecurityEvent | where EventID == 4732 | where TargetAccount == "Builtin\\Administrators" - 选择下一步:事件设置>,然后选择下一步:自动响应>

- 选择下一步:查看 + 创建

- 完成验证后,选择保存。

任务 3 - 在 Microsoft Sentinel 中配置自动化

配置 Microsoft Sentinel 中的自动化。 了解有关创建和使用 Microsoft Sentinel 自动化规则的更多信息。

- 在

Microsoft Sentinel中,转到Configuration菜单部分并选择自动化 - 选择 + 创建 ,然后选择自动化规则

- 输入一个

Automation rule name,然后从Actions中选择分配所有者 - 指定 Operator1 为所有者。

- 选择应用