Observação: este laboratório baseia-se nos laboratórios 01 e 02. Para concluir este laboratório, você precisará de uma assinatura do Azure. no qual você tem acesso administrativo.

Diretrizes gerais

- Ao criar objetos, use as configurações padrão, a não ser que haja requisitos que exijam configurações diferentes.

- Crie, exclua ou modifique objetos apenas para cumprir os requisitos estabelecidos. Alterações desnecessárias no ambiente podem prejudicar sua pontuação final.

- Se houver várias abordagens para alcançar uma meta, escolha sempre a abordagem que requer o mínimo de esforço administrativo.

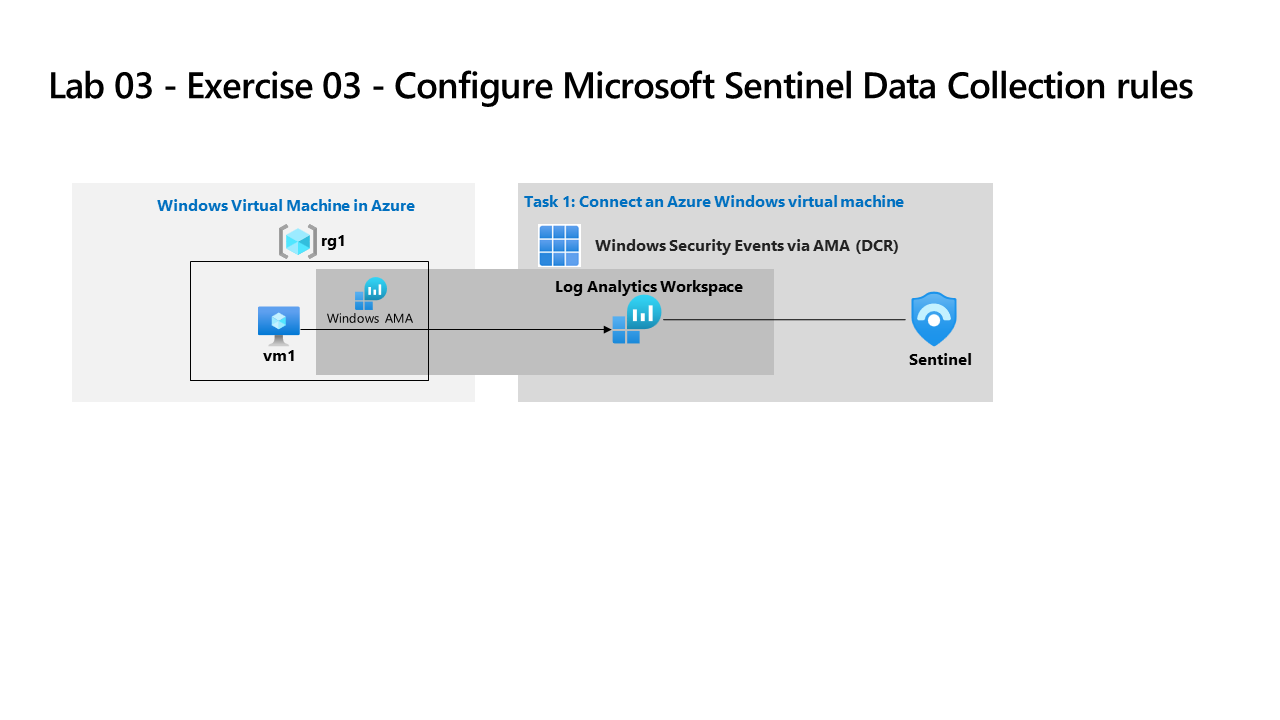

Precisamos configurar o Microsoft Sentinel para receber eventos de segurança de máquinas virtuais que executam o Windows.

Diagrama de arquitetura

Tarefas de habilidades

Você precisa validar a implantação do Microsoft Sentinel para atender aos seguintes requisitos:

- Configure os eventos de segurança do Windows por meio do conector AMA para coletar todos os eventos de segurança somente de uma máquina virtual chamada VM1.

- Crie uma regra de consulta NRT (quase em tempo real) para gerar um incidente com base na consulta a seguir.

SecurityEvent

| where EventID == 4732

| where TargetAccount == "Builtin\\Administrators"

- Crie uma regra de automação que atribua ao Operador1 a função Proprietário para incidentes gerados pela regra NRT.

Instruções para o exercício

Observação: nas tarefas a seguir, para acessar

Microsoft Sentinel, selecione oworkspaceque você criou no Laboratório 01.

Tarefa 1 – Configurar as DCRs (regras de coleta de dados) no Microsoft Sentinel

Configurar eventos de segurança do Windows via conector AMA. Aprenda mais sobre eventos de segurança do Windows via conector AMA.

- No

Microsoft Sentinel, vá para a seção do menuConfiguratione selecione Conectores de dados - Procure e selecione eventos de segurança do Windows via AMA

- Clique em Abrir página do conector

- Na área de

Configuration, selecione +Criar regra de coleta de dados - Na guia

Basicsinsira umRule Name - Na guia,

Resourcesexpanda sua assinatura e o grupo de recursosRG1na colunaScope - Selecione

VM1e selecione Avançar: Coletar > - Na guia

CollectdeixeAll Security Eventscom o padrão - Selecione Avançar: Revisar + criar > e escolha Criar

Tarefa 2 – Criar uma detecção de consulta NRT (quase em tempo real)

Detectar ameaças com regras de análise NRT (quase em tempo real) no Microsoft Sentinel. Saiba mais sobre regras de análise NRT (quase em tempo real) no Microsoft Sentinel.

- No

Microsoft Sentinel, vá para a seção do menuConfiguratione selecione Análise - Selecione + Criar e regra de consulta NRT (Versão prévia)

- Insira um

Namepara a regra e selecione Elevação de Privilégios emTactics and techniques. - Selecione Avançar: Definir lógica da regra >

-

Insira a consulta KQL no formulário

Rule querySecurityEvent | where EventID == 4732 | where TargetAccount == "Builtin\\Administrators" - Selecione Avançar: Configurações de incidente > e selecione Avançar: Resposta automatizada >

- Selecione Avançar: Examinar + Criar

- Após a conclusão da validação, escolha Salvar

Tarefa 3 – Configurar a automação no Microsoft Sentinel

Configurar a automação no Microsoft Sentinel. Saiba mais sobre Criar e usar regras de automação do Microsoft Sentinel.

- No

Microsoft Sentinel, vá para a seção do menuConfiguratione selecione Automação - Selecione + Criar e Regra de automação

- Insira um

Automation rule namee selecione Atribuir proprietário emActions - Atribua Operator1 como proprietário.

- Selecione Aplicar.