Nota: Este laboratorio se basa en los Laboratorios 01 y 02. Para completar este laboratorio, necesitará una suscripción de Azure. en la que tenga acceso administrativo.

Directrices generales

- Al crear objetos, use la configuración predeterminada a menos que haya requisitos que requieran configuraciones diferentes.

- Solo crea, elimina o modifica objetos para cumplir los requisitos indicados. Los cambios innecesarios en el entorno pueden afectar negativamente a la puntuación final.

- Si hay varios enfoques para lograr un objetivo, elija siempre el enfoque que requiere la menor cantidad de esfuerzo administrativo.

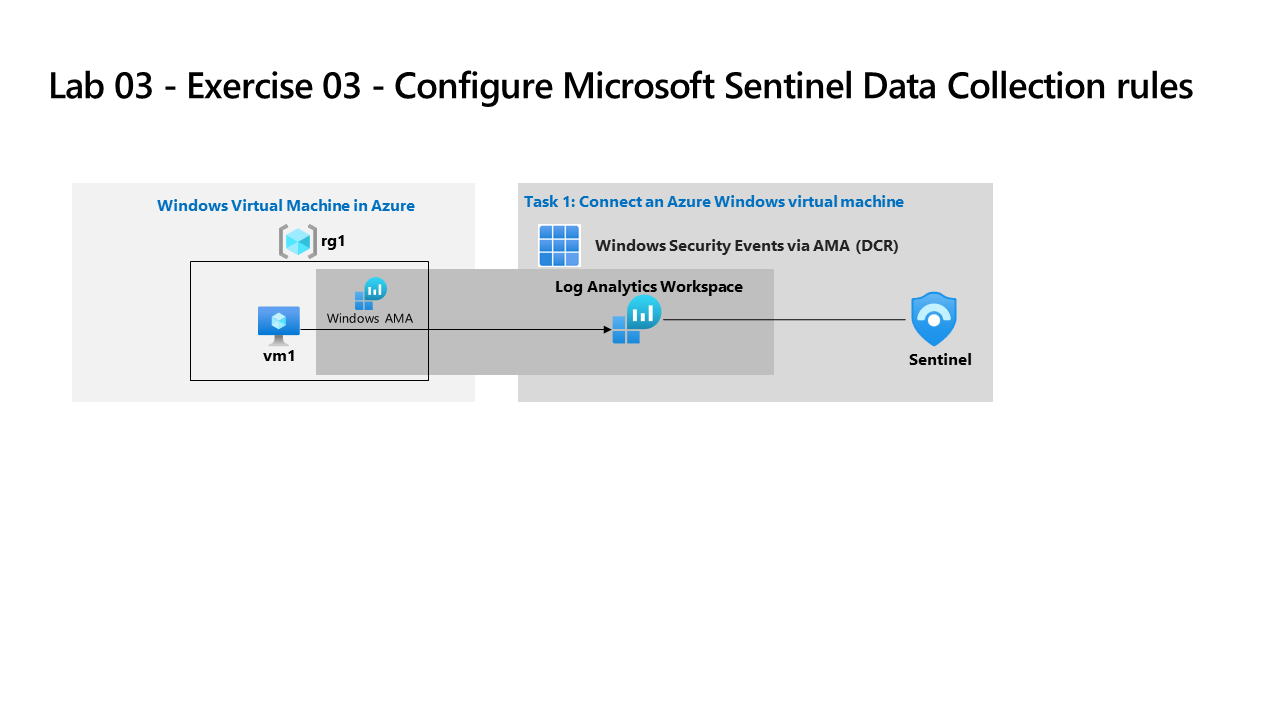

Es necesario configurar Microsoft Sentinel para recibir eventos de seguridad de máquinas virtuales que ejecutan Windows.

Diagrama de arquitectura

Tareas de aptitudes

Debe validar la implementación de Microsoft Sentinel para cumplir los siguientes requisitos:

- Configure los eventos de Seguridad de Windows a través del conector AMA para recopilar todos los eventos de seguridad solo de una máquina virtual denominada VM1.

- Cree una regla de consulta casi en tiempo real (NRT) para generar un incidente basado en la consulta siguiente.

SecurityEvent

| where EventID == 4732

| where TargetAccount == "Builtin\\Administrators"

- Cree una regla de automatización que asigne a Operator1 el rol Propietario para incidentes que genera la regla de NRT.

Instrucciones del ejercicio

Nota: En las siguientes tareas, para acceder a

Microsoft Sentinel, seleccione elworkspaceque creó en el Laboratorio 01.

Tarea 1: Configurar reglas de recopilación de datos (DCR) en Microsoft Sentinel

Configurar eventos de Seguridad de Windows a través del conector AMA. Consiga más información sobre los eventos de Seguridad de Windows a través del conector AMA.

- En

Microsoft Sentinel, vaya a la sección del menúConfigurationy seleccione Conectores de datos - Busque y seleccione Eventos de Seguridad de Windows a través de AMA

- Seleccione Abrir página del conector

- En el área

Configuration, seleccione +Crear regla de recopilación de datos - En la pestaña

Basicsescriba unRule Name - En la pestaña

Resourcesexpanda la suscripción y el grupo de recursosRG1de la columnaScope - Seleccione

VM1y, a continuación, seleccione Siguiente: Recopilar > - En la pestaña

Collect, deje el valor predeterminado deAll Security Events - Seleccione Siguiente: Revisar y crear > y, después, seleccione Crear

Tarea 2: Crear una detección de consultas casi en tiempo real (NRT)

Detecte amenazas con reglas de análisis casi en tiempo real (NRT) en Microsoft Sentinel. Más información sobre las reglas de análisis casi en tiempo real en Microsoft Sentinel.

- En

Microsoft Sentinel, vaya a la sección del menúConfigurationy seleccione Análisis - Seleccione + Crear y regla de consulta casi en tiempo real (Versión preliminar)

- Escriba un

Namepara la regla y seleccione Elevación de privilegios enTactics and techniques. - Seleccione Siguiente: Establecer la lógica de la regla >

-

Escriba la consulta KQL en el formulario

Rule querySecurityEvent | where EventID == 4732 | where TargetAccount == "Builtin\\Administrators" - Seleccione Siguiente: Configuración de incidentes > y seleccione Siguiente: Respuesta automatizada >

- Seleccione Siguiente: Revisar y crear.

- Una vez completada la validación, seleccione Guardar

Tarea 3: Configurar la automatización en Microsoft Sentinel

Configure la automatización en Microsoft Sentinel. Obtenga más información sobre crear y usar reglas de automatización de Microsoft Sentinel.

- En

Microsoft Sentinel, vaya a la sección del menúConfigurationy seleccione Automatización - Seleccione + Crear y regla de automatización

- Escriba un

Automation rule namey seleccione Asignar propietario desdeActions - Asigne Operator1 como propietario.

- Seleccione Aplicar.