Hinweis: Dieses Lab baut auf Lab 01 und Lab 02 auf. Für dieses Lab benötigen Sie ein Azure-Abonnement. In dem Sie über Administratorzugriff verfügen.

Allgemeine Richtlinien zu

- Verwenden Sie beim Erstellen von Objekten die Standardeinstellungen, es sei denn, es gibt Anforderungen, die unterschiedliche Konfigurationen erfordern.

- Erstellen, löschen oder bearbeiten Sie Objekte nur dann, wenn dies zum Erfüllen der Anforderungen dient. Unnötige Änderungen an der Umgebung können sich negativ auf Ihre Endbewertung auswirken.

- Wenn es mehrere Möglichkeiten gibt, ein Ziel zu erreichen, wählen Sie immer den Ansatz, der den geringsten Verwaltungsaufwand erfordert.

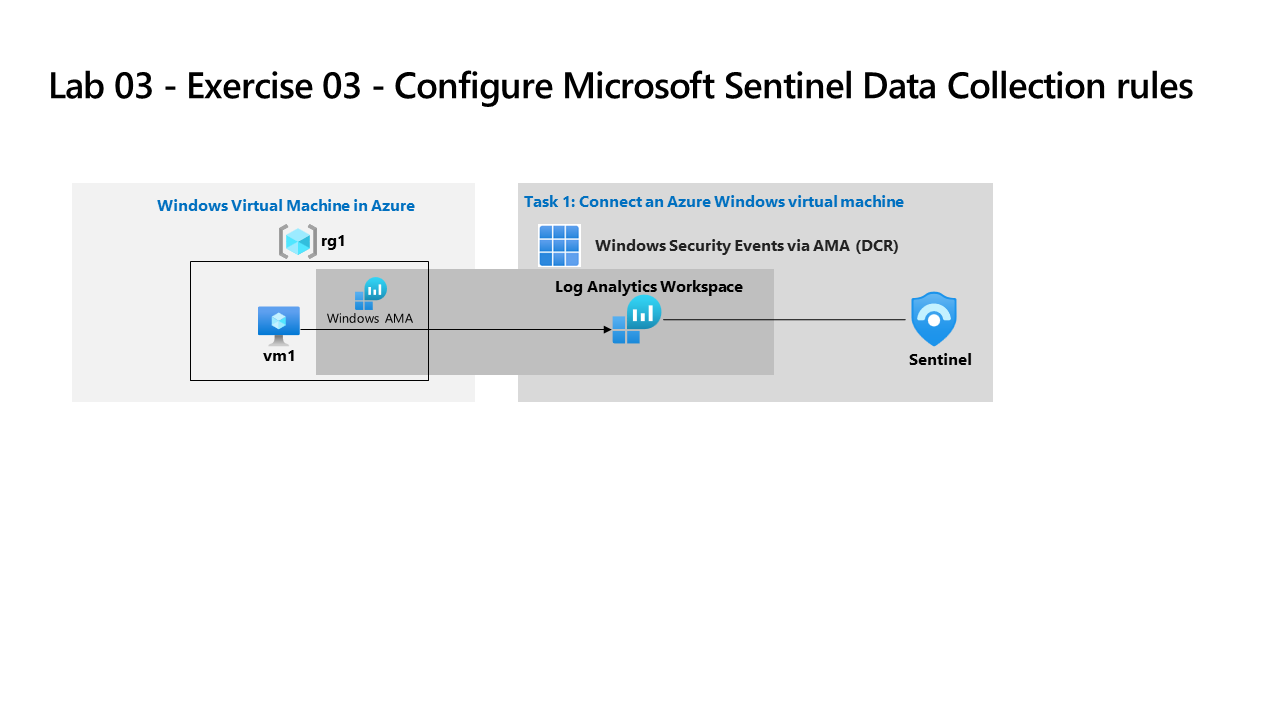

Wir müssen Microsoft Sentinel so konfigurieren, dass Sicherheitsereignisse von virtuellen Computern empfangen werden, auf denen Windows ausgeführt wird.

Architekturdiagramm

Qualifikationsaufgabe

Sie müssen die Microsoft Sentinel-Bereitstellung überprüfen, um die folgenden Anforderungen zu erfüllen:

- Konfigurieren Sie die Windows-Sicherheit Ereignisse über den AMA-Connector, um alle Sicherheitsereignisse nur von einem virtuellen Computer namens VM1 zu erfassen.

- Erstellen Sie eine NRT-Abfrageregel (Near-Real-Time), um einen Vorfall basierend auf der folgenden Abfrage zu generieren.

SecurityEvent

| where EventID == 4732

| where TargetAccount == "Builtin\\Administrators"

- Erstellen Sie eine Automatisierungsregel, die Operator1 die Besitzerrolle für Vorfälle zuweist, die von der NRT-Regel generiert werden.

Übungsanweisungen

Hinweis: Um in den folgenden Aufgaben auf

Microsoft Sentinelzuzugreifen, wählen Sieworkspace, das Sie in Lab 01 erstellt haben.

Aufgabe 1: Konfigurieren von Datensammlungsregeln (DCRs) in Microsoft Sentinel

Konfigurieren Sie ein Windows-Sicherheitsereigniss über den AMA-Connector. Erfahren Sie mehr über Windows-Sicherheitsereignisse über AMA-Connector.

- Navigieren Sie in

Microsoft Sentinelzum MenüabschnittConfigurationund wählen Sie Datenconnectors. - Suchen Sie nach und wählen Sie Windows-Sicherheitsereignisse über AMA.

- Wählen Sie Connectorseite öffnen.

- Wählen Sie im Bereich

Configuration+ Datensammlungsregeln erstellen - Auf der Registerkarte

Basicsgeben SieRule Nameein. - Erweitern Sie auf der Registerkarte

ResourcesIhr Abonnement und die RessourcengruppeRG1in der SpalteScope. - Wählen Sie

VM1, und wählen Sie dann Weiter: Sammeln > aus. - Auf der Registerkarte

Collectlassen Sie den StandardwertAll Security Eventsstehen. - Wählen Sie Weiter: Überprüfen + Erstellen >, dann Erstellen aus.

Aufgabe 2 – Erstellen einer in Quasi-Echtzeit-Abfrageerkennung (NRT)

Erkennen Sie Bedrohungen mit Analyseregeln in Quasi-Echtzeit (NRT) in Microsoft Sentinel. Hier erfahren Sie mehr über NRT-Analyseregeln in Microsoft Sentinel.

- Navigieren Sie in

Microsoft Sentinelzum MenüabschnittConfigurationund wählen Sie Analyse aus. - Wählen Sie + Erstellen, und NRT-Abfrageregel (Vorschau) aus.

- Geben Sie einen

Namefür die Regel ein, und wählen Sie Rechteausweitung ausTactics and techniques. - Wählen Sie Weiter: Regellogik festlegen >.

-

Geben Sie die KQL-Abfrage in das Formular

Rule queryein.SecurityEvent | where EventID == 4732 | where TargetAccount == "Builtin\\Administrators" - Wählen Sie Weiter: Vorfallseinstellungen >, und wählen Sie Weiter: Automatisierte Antwort > aus.

- Klicken Sie auf Weiter: Überprüfen und erstellen.

- Wenn die Überprüfung abgeschlossen ist, wählen Sie Speichern.

Aufgabe 3 – Konfigurieren der Automatisierung in Microsoft Sentinel

Konfigurieren der Automatisierung in Microsoft Sentinel. Erfahren Sie mehr über Erstellen und Verwenden von Microsoft Sentinel-Automatisierungsregeln.

- Navigieren Sie in

Microsoft Sentinelzum MenüabschnittConfigurationund wählen Sie Automatisierung aus. - Wählen Sie + Erstellen, und die Automatisierungsregel aus.

- Geben Sie eine

Automation rule nameein, und wählen Sie Besitzer zuweisen ausActions. - Weisen Sie Operator1 als Besitzer zu.

- Wählen Sie Übernehmen aus.